2012年11月21日

株式会社Doctor Web Pacific

ロシア国外のユーザーを狙った最初のWindowsブロッカートロイの木馬が拡散されたのは2011年の秋ですが、この手法はそれ以前にロシア国内の犯罪者によって使用されていました。この悪意のあるプログラムは、同様にロシア国外での拡散を目的に設計された(開発者はロシア人であると考えられます)BackDoor.Umbraとして知られるトロイの木馬ファミリーを使用して拡散されています。内部構造の点においては、Trojan.Winlock.7372は他の脅迫型トロイの木馬と大きく異なっています。第一にこのトロイの木馬は、通常この種の悪意のあるアプリケーションによってWindowsブロック時に表示される画像やテキストリソース、または他のコンポーネントを含んでいません。Trojan.Winlock.7372は必要なエレメントをリモートサーバーからダウンロードし、システムの動作を妨害するスクリーンが通常のwebページになっています。

感染したコンピューター上で起動されるとTrojan.Winlock.7372はプログラムの自動実行に関与するシステムレジストリブランチ内に自身を登録し、次にいくつかのアプリケーション及びシステムユーティリティのプロセスの無限ループ検索を実行、またはそれらプロセスを停止させます。その中にはタスクマネージャー、メモ帳、レジストリエディタ、コマンドプロンプト、システム設定が含まれ、ブラウザではMicrosoft Internet Explorer、Google Chrome、Firefox、Opera、アプリケーションではProcessHacker、Process Monitorが含まれています。このトロイの木馬は滅多に見られない手法を用いて、感染したコンピューター上で動作中のファイアーウォールを無効化します。その後、Trojan.Winlock.7372はユーザーには見えないフルスクリーンウィンドウを作成し、OSのロックを解除するためにお金の支払いを要求するwebページを犯罪者のサイトからロードします。

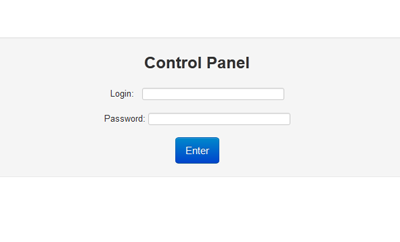

被害者は200ドルを要求され、その支払いを確認するコードがネットワーク経由で犯罪者のサーバーへ送られます。コントロールサーバーへアクセスする際には、Trojan.Winlock.7372の設定の変更およびその拡散の監視を可能にするトロイの木馬のネットワーク管理システム内での認証のために、ログイン及びパスワードを入力するよう促すブラウザウィンドウが表示されます。

Dr.WebウイルスデータベースにはTrojan.Winlock.7372のシグネチャが既に追加されているため、この脅威がDr.Webアンチウイルスのユーザーに対して深刻な危害を与えることはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments