2012年4月13日掲載

株式会社Doctor Web Pacific

Dr.Web CureIt!によって集められた統計によると、3月に最も多く検出されたウイルスは、感染したコンピューターからのインターネットアクセスをブロックするTrojan.Mayachok.1でした。オンラインバンキングのクライアントやトレーディングプラットフォームによって保存されたパスワードを盗む、Trojan.Carberpのようなバンキングトロイの木馬も多く検出されました。

Androidに対する新たな脅威

2012年3月6日、Google社はAndroid Marketの変更を公表しました。名称がGoogle Playに、アドレスがplay.google.comに変わっただけでなく、動画サービス、Android Market、Google Music、Google eBookstoreなどが統合されました。

犯罪者達はこの機会に乗じ、インターネット上にはGoogle Playのデザインを模倣したサイトが次から次へと出現しました。その内のいくつかでは、Android向けの悪意のあるソフトウェアが配信されています。Android.SmsSend トロイの木馬などの様々な悪意のあるアプリケーションを訪問者に対して拡散するための偽のwebサイト作成を可能にする特別なアフィリエイトプログラムも開発されています。

例えばあるアフィリエイトプログラムは、Webサイトのオーナーに対し、モバイルデバイスを使用する訪問者を「アフィリエイト」のリソースへリダレクトする特別なスクリプトをページ上に加えるオプションを提供しています。通常、そのようなスクリプトにはJavaScript、または.htaccess ファイルの特別なディレクティブが使用されます。

しかしながら、多くのAndroidユーザーはAndroid Marketがもはや存在しないということに気づいておらず、ソフトウェアはAndroid Marketからのみダウンロードするよう様々なエキスパート達がユーザーに呼びかける記事もインターネット上に多く出回っています。ユーザーが検索エンジンに該当するキーワードを入力すると、検索結果にはAndroid Marketのデザインを真似たWebサイトが表示されます。そのようなサイトの中には、安全なソフトウェアやゲームのダウンロードを提供するものもありますが、一方で悪意のあるソフトウェアを拡散するサイトも存在しています。

Mac OS Xを狙う新たなトロイの木馬

Mac OS X を標的とするトロイの木馬では、脆弱性Exploit.CVE2011-3544を悪用する BackDoor.Lamadai.1が発見されました。また、Microsoft Office for Macの脆弱性(Exploit.MS09-027.1)を利用するBackDoor.Lamadai.2および BackDoor.Macontrol.1も見つかっています。

Trojan.Winlock

従来の恐喝プログラムは特別なアプリケーションを使用してWindowsシェルまたはuserinit.exeを置き換え、システムへのアクセスをブロックして恐喝メッセージを表示させます。それと同時に、通常は、タスクウェア、コマンドプロンプト、レジストリエディタなどの様々なシステムユーティリティの起動をモニターし、ブロックします。しかしTrojan.Winlock.5729の開発者達は、それとは全く異なるよりシンプルな手法を取り入れました。

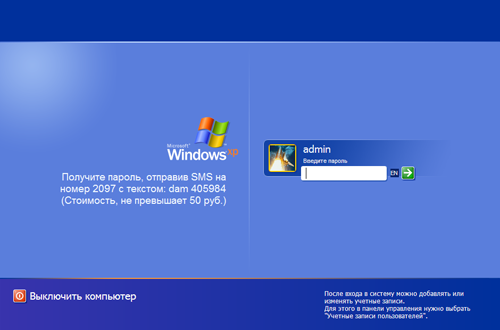

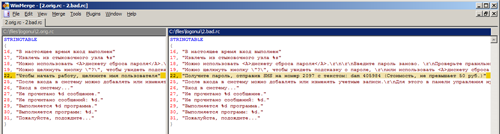

このトロイの木馬のコードは、コンピューターゲームの様々なパラメーターを調整するためのプログラムArtMoneyと一緒に拡散されます。インストーラーにはArtMoneyの他に3つのファイル-iogonui.exeという名前の、改変されたlogonui.exeファイル(Windows XPのログオン画面を表示する実行ファイル)が1つ、batファイルを含んだ自己展開型アーカイブが2つ-が含まれています。感染したインストーラーを起動すると、Windows VistaおよびWindows 7のC:\Users フォルダをハードドライブ上で検索するコマンドを含んだpassword_on.batファイルが実行されます。フォルダが見つかった場合には有害なコンポーネントは削除されますが、見つからなかった場合、Trojan.Winlock.5729はシステムがWindows XPであると判断し、システムレジストリを改変してlogonui.exeファイルをiogonui.exeファイルと置き換えます。そして現在のWindowsユーザー、およびadminやadministratorアカウントのパスワードを変更してしまいます。現在のユーザーアカウントが制限付きアカウントであった場合、トロイの木馬はそのプロセスを終了し、もう1つのbatファイルpassword_off.batがレジストリ内に元のUIHost値を設定します。

iogonui.exeファイルはWindows XPディストリビューションに含まれている正規のlogonui.exeですが、リソースエディタを使用して、Windows標準ウェルカムスクリーンの代わりに課金型SMSの送信を要求する画面を表示させます。

ひとたびシステムのログオフまたは再起動を行うと、全てのユーザーアカウントのパスワードが変更されているため、ユーザーは再びログインすることができなくなってしまいます。

2012年3月のその他の脅威

Doctor Webは、電子通貨Bitcoinをマイニングする新たなトロイの木馬の拡散を確認しました。感染したシステム内で起動されると、Trojan.IEMine.1は目に見えないウィンドウで開かれたInternet ExplorerのCOM オブジェクトを作成し、犯罪者によって作られたWebページを開くようブラウザに指示を与えます。このページには、Bitcoinのマイニングを実行するための、JavaScriptで記述されたスクリプトが含まれています。ターゲットとなるWebページ上で実行される計算はコンピューターのハードウェアリソースを大量に消費するため、低スペックのコンピューターではシステムパフォーマンスの大幅な低下を引き起こします。

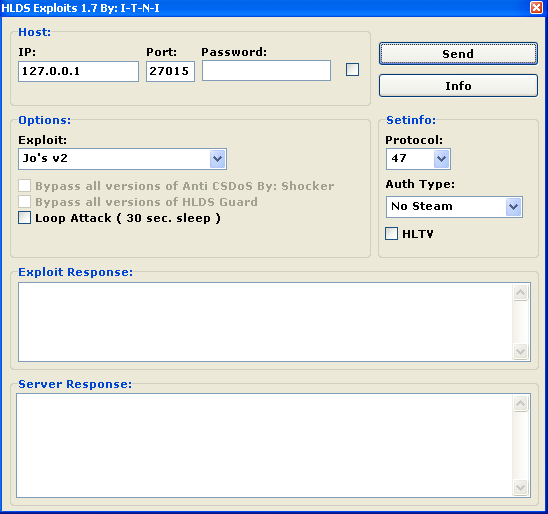

さらに、GoldSourceゲームサーバーのオーナー間における熾烈な上位争いが、競争相手に対するフロッダープログラムを用いた攻撃という結果を引き起こしました。このようなプログラムは、一方で犯罪者自身のシステムに対してもダメージを及ぼすことがあります。2月、GoldSourceサーバーを動作不能にさせるアプリケーションがいくつかパブリックドメインに出現しました。Flooder.HLDSという名前でDr.Webウイルスデータベースに加えられたそのうちの1つは、グラフィカルインターフェースを持ち、ゲームサーバーへの大量のアクセスを模倣してフリーズやエラーを引き起こします。

もう1つの悪意のあるプログラムFlooder.HLDS.2は、クラッシュの原因となるデータパケットをサーバーに送信するもので、サーバーとのやり取りに複数の方法を使用します。いずれのアプリケーションもゲームフォーラムを介して広く拡散されており、それらを使用した、ゲームサーバーに対する同時攻撃の件数はこの1カ月の間に著しく増加しました。

Doctor Webのウイルスアナリストは、ゲームフォーラムからFlooder.HLDS.2のコピーを入手しました。このプログラムは起動されると、システムをBackDoor.DarkNess.47バックドアおよびTrojan.Wmchange.14に感染させます。前者はバックドアおよびDDoSボットとして機能し、一方トロイの木馬はユーザーのアカウントからお金を盗み出すために、感染したコンピューターのメモリ内にあるWebMoneyのIDを変更します。こうして、犯罪を企んだ者自身もまたウイルス攻撃の被害者となり、コンピューターを感染の危機にさらすことになります。

3月にメールトラフィック内で検出されたマルウェアTop20

| 01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 16675353 (42.27%) |

| 2 | Win32.Rmnet.12 | 14293914 (36.24%) |

| 3 | Win32.HLLP.Whboy | 3336057 (8.46%) |

| 4 | Trojan.DownLoad2.24758 | 1260064 (3.19%) |

| 5 | Trojan.Oficla.zip | 775752 (1.97%) |

| 6 | Win32.HLLP.Neshta | 564643 (1.43%) |

| 7 | Trojan.Inject.57506 | 276708 (0.70%) |

| 8 | Trojan.DownLoad2.32643 | 194468 (0.49%) |

| 9 | Trojan.Tenagour.9 | 180616 (0.46%) |

| 10 | Trojan.Tenagour.3 | 152860 (0.39%) |

| 11 | Trojan.Carberp.208 | 130417 (0.33%) |

| 12 | Trojan.Siggen2.62026 | 116670 (0.30%) |

| 13 | Trojan.Siggen2.58686 | 101121 (0.26%) |

| 14 | Trojan.IFrameClick.3 | 99859 (0.25%) |

| 15 | Trojan.PWS.Panda.368 | 86438 (0.22%) |

| 16 | Trojan.WMALoader | 79203 (0.20%) |

| 17 | Trojan.Packed.19696 | 70133 (0.18%) |

| 18 | Trojan.NtRootKit.6725 | 46797 (0.12%) |

| 19 | Trojan.Fraudster.261 | 42210 (0.11%) |

| 20 | Trojan.DownLoad2.34604 | 41211 (0.10%) |

| 総スキャン数: | 38,656,062,243 |

| 感染数: | 39,445,438 (0.10%) |

3月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 198194452 (76.33%) |

| 2 | Win32.Rmnet.12 | 38403209 (14.79%) |

| 3 | Win32.HLLP.Neshta | 8647504 (3.33%) |

| 4 | JS.IFrame.112 | 3918622 (1.51%) |

| 5 | JS.DownLoader.216 | 1382451 (0.53%) |

| 6 | JS.IFrame.167 | 705427 (0.27%) |

| 7 | JS.IFrame.95 | 642246 (0.25%) |

| 8 | BAT.Batalia.491 | 475531 (0.18%) |

| 9 | Trojan.IFrameClick.3 | 424833 (0.16%) |

| 10 | Trojan.PWS.Ibank.456 | 403856 (0.16%) |

| 11 | JS.IFrame.236 | 378860 (0.15%) |

| 12 | Trojan.MulDrop1.48542 | 368040 (0.14%) |

| 13 | JS.Autoruner | 336441 (0.13%) |

| 14 | Win32.HLLP.Whboy | 279385 (0.11%) |

| 15 | Trojan.Packed.20771 | 201975 (0.08%) |

| 16 | Trojan.Fraudster.261 | 193834 (0.07%) |

| 17 | Trojan.Hosts.5571 | 182009 (0.07%) |

| 18 | Trojan.DownLoad.968 | 163980 (0.06%) |

| 19 | Adware.Predictad.1 | 147480 (0.06%) |

| 20 | Win32.Siggen.8 | 142900 (0.06%) |

| 総スキャン数: | 357,755,042,533,173,265 |

| 感染数: | 259,668,933 (0.00%) |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments