Mac OS Xを狙った初のエクスプロイト

ウイルスアラート | 全てのニュース | ウイルスデータベース

2012年2月14日掲載

株式会社Doctor Web Pacific

Mac OS Xコンピューターを感染させるためにJavaの脆弱性を利用しようと考えた最初のハッカーは、感染したサイトを介して拡散されるトロイの木馬BackDoor.Flashbackの開発者達でした。このマルウェアのインストーラーはAdobe Flash Playerインストーラーを装っています。ユーザーはFlashPlayer-11-macos.pkg ファイルを含んだアーカイブをダウンロード・インストールするよう促され(他のOS上ではダウンロード出来ません)、起動されたインストーラーは、トロイの木馬のメインモジュールをサイトからダウンロードしようと試みます。ダウンロードできなかった場合、インストーラーは終了します。

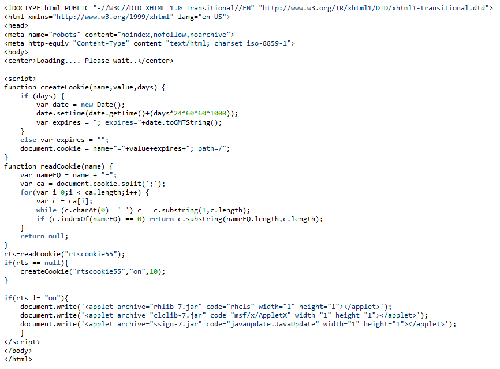

現在、犯罪者達は別の方法を用いています。ユーザーが感染したサイトを開くとコンピューターのユーザーエージェントの確認が行われ、webページの要求がMac OSの特定のブラウザから実行されていた場合、いくつかのJavaアプレットを含んだページが開かれます。ブラウザウィンドウには«Loading.... Pleasewait…»という文字が表示されます。

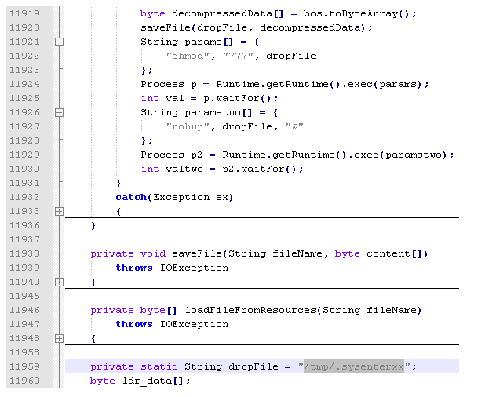

モジュールrhlib.jarは脆弱性CVE-2011-3544を悪用します。このモジュールは/tmp/ フォルダ内に実行ファイル.sysenterxxを置き、必要な属性を与えて起動させます。

起動されたアプリケーションはOSシステムファイル内に

/Library/LittleSnitch /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

が存在するかどうかを確認し、見つからなかった場合BackDoor.Flashback.26のメインモジュール起動を試みます。そうでない場合、ローダーは自身を削除します。また、ssign.jarが無効なシグネチャを持ったドロッパーJava.Dropper.8を持っていることを利用して、モジュールclclib.jarがCVE-2008-5353脆弱性を悪用しています。攻撃者はユーザーがこのシグネチャを信頼できるリストに追加することでコードの実行を許可してしまうと目論んでいます。

このような脆弱性はApple社製のコンピューターを使用するユーザーを危険にさらします。この脅威のシグネチャは既にDr.Web Anti-virus for Mac OS Xのウイルスデータベースに加えられています。