機能が拡張されたBackDoor.Flashbackの新バージョン

ウイルスアラート | 全てのニュース | ウイルスデータベース

2011年11月25日掲載

株式会社Doctor Web Pacific

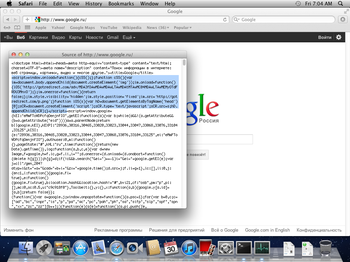

BackDoor.FlashbackはMac OS Xを標的とした、非常に洗練された構造を持つマルチコンポーネントバックドアでした。そのインストーラーはAdobe Flash Playerインストーラーを装っています。ユーザーはFlashPlayer-11-macos.pkg ファイルを含んだアーカイブをダウンロード・インストールするよう促され(他のOS上ではダウンロード出来ません)、起動されたインストーラーは、トロイの木馬のメインモジュールをサイトからダウンロードしようと試みます。ダウンロードできなかった場合、インストーラーは終了します。

BackDoor.Flashbackのメインモジュールにはバックドアとしての機能が実装され、複数のリモートサーバーから受け取った、または設定ファイルに含まれている指令(JavaScriptで書かれたコードをユーザーが見るwebページに組み込むなど)を実行することが出来ます。ただし、ユーザーはライブラリによって標準的なコマンドシェルを実行することが可能です。

従来のトロイの木馬には、設定ファイル内で指定されたプライマリ管理サーバーを検査するメカニズムが組み込まれています。つまりトロイの木馬が、デジタル署名されたSHA1を代わりに返すためのサーバーを選択します。コマンドを受け取るためのバックアップチャンネルとして、mobile.twitter.comのサーバーを使用することが出来ます。

従来のものと異なりこの新しいBackDoor.Flashback.8は、ターゲットとするプロセスがエクスポートされたdyldモジュールルーチンを持っているかどうかに応じて別々に実行される、2つの方法でコードをプロセスに挿入します。ルーチンが無かった場合、トロイの木馬はメモリ内で必要な手段を検索します。

BackDoor.Flashbackへの感染を防ぐため、Mac OS Xユーザーはブラウザの設定で、ファイルをダウンロード後に自動的に開く機能を無効にすることを推奨します。Flash Playerのアップデートは、Adobe公式サイトからのみダウンロード・インストールするようにしてください。この脅威のシグネチャは、既にDr.Web for Mac OS Xのウイルスデータベースに追加されています。