2011年7月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2011年08月23日掲載

株式会社Doctor Web Pacific

ワールドワイドにユーザーを狙うWindows locker

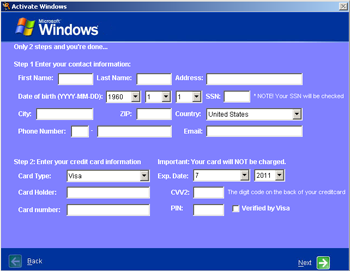

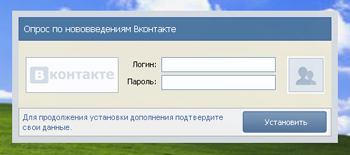

ロシアのユーザーは、Windowsへのアクセスをブロックしてしまうマルウェアによる大規模な感染の波を2回経験しています。1回目は2009年の終わりから2010年の始めにかけて、2回目は2010年の夏に起こりました。その後感染数は次第に減少し、ほとんど全てのアンチウイルスソフトウェア制作会社がそのような脅威に対する効果的な対処法を学び、ユーザーも基本的なセーフティールールを学んだかのように見えました。しかし2011年5月から、ロシア以外のユーザーを狙った脅迫プログラムの登録が見られるようになり、そのようなプログラムの1つがクレジットカード情報を収集するTrojan.Winlock.3794でした。

トロイの木馬が犯罪者に送信するクレジットカード情報には、所有者名、生年月日、アドレス、電話番号、カード期限、カード番号、CVV2コード、そしてPINコードまでもが含まれます。この情報を使って、犯人は労せずしてアカウントから全てのお金を引き出すのです。これは、クレジットカード情報を盗むブロッカートロイの木馬が初めて登場した事件であるということは言及に値するでしょう。ロシアのユーザーを襲ったこれまでのWindows lockerは通常、ユーザーがお金を支払うSMSを特定の番号に送信させるか、モバイルアカウントの残高を補充させるものでした。

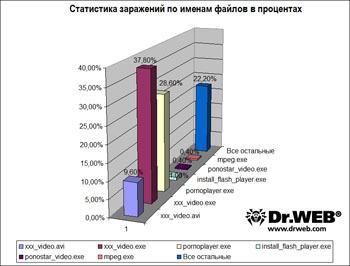

Doctor Webは2011年1月の終わりから収集された統計情報を使い、インターネット上へのブロッカープログラムの広がりを分析しました。xxx_video.exe(感染の37.8%)がトロイの木馬のが潜むファイル名で最も多く、二番目に多いのはpornoplayer.exe(28.6%)、三番目はxxx_video.avi(9.6%)でした。特に最後の.avi拡張子が付いたファイル名を持っているものに関しては悪意のあるリンクでした。トロイの木馬が含まれているファイルは、他の名前や拡張子を持っていることもあります。install_flash_player.exe(1%)、ponostar_video.exe、及びmpeg.exe(0.4%)といった名前がランキングの下位を占めています。

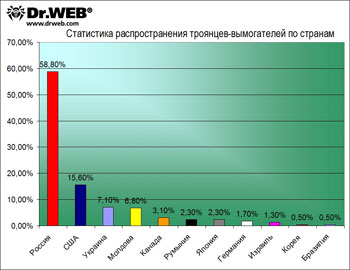

マルウェアを広めてしまうサイトをホストしているサーバーを国別に見てみると、ロシアが58.8%と群を抜いて多くなっています。アメリカが2位につけていますが、そのサーバーからダウンロードされたトロイの木馬はわずか15.6%と、ロシアには遠く及びません。3位のウクライナ(7.1%)がわずかにモルドバ(6.8%)を上回り、その下にカナダ(3.1%)がつけています。ルーマニア(2.3%)、日本(2.3%)、ドイツ(1.7%)、イスラエル(1.3%)が続き、韓国とブラジル(どちらも0.5%)が最下位を占めています。

上の表から、Trojan.Winlockを拡散させる主な手口は依然として、プログラムやビデオプレーヤーを装ったマルウェアをアダルトサイトからダウンロードさせるものであるということが分かります。

狙われるオンラインバンク

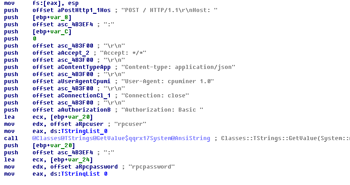

先月、Doctor Webのウイルスアナリストはオンラインバンキングシステムにアクセスするためのものを含む、ユーザー情報を盗むよう設計された多くのマルウェアを発見しました。それらの中でもTrojan.Carberp.1という名前でウイルスデータベースに加えられたトロイの木馬については言及すべきでしょう。

このタイプの他のトロイの木馬同様、Trojan.Carberp.1もデバッガを使用するアナリストからのビルトインプロテクションを備えています。データのハッシング、システムプロセスへのコード挿入がこのトロイの木馬の特徴です。感染したコンピューター上で起動されると、Outpost Firewallに属するop_mon.exeプロセスが実行されているかをチェックし、実行している場合はそれを停止させます。そしてexplorer.exeを起動してそこにコードを挿入し、タスクバーやWindowsデスクトップを管理するexplorer.exeプロセスへの悪意のあるオブジェクトの挿入を試みます。それに失敗すると、Trojan.Carberp.1はsvchost.exeプロセスに自身を組み込もうとし、それも失敗した場合はhtmlファイルを開くあらゆるブラウザを感染させようとします。次にこのマルウェアはスタートアップフォルダ内に自身をコピーし、ドロッパー活動を終了して感染させたsvchost.exeプロセスをいくつも起動させます。感染したプロセスの1つが、競争相手となる他のトロイの木馬(BarracudaAndBlackEnergy、Zeus、Limbo、Adrenalin、Generetic、及びMyLoader)を探し出して削除するためにminiavプログラムをダウンロードし、他のプロセスが、様々なアプリケーションからパスワードを盗むTrojan.PWS.Stealer.338をコンピューター上にインストールします。

Trojan.Carberp.1の機能は、バンキングサービスにアクセスするための情報を犯人に送信し、様々なプログラムからキーやパスワードを盗み、キーロガーとして動作し、スクリーンショットを撮る、等です。さらにこのトロイの木馬は、リモートコントロールセンターからその後の指示を受け取ることが出来るビルトインモジュールを備えています。この機能によって攻撃者は、被害者のコンピューターをプロキシサーバーに変えて匿名でwebサイトを訪れ、様々なファイルをダウンロード・起動し、リモートホストにスクリーンショットを送信することが可能になり、またOSを破壊することさえ出来るようになります。

7月のAndroidに対する脅威

Androidを狙った悪意のあるプログラム製作者達は、新奇なアイディアでユーザーやアンチウイルスアナリストを飽きさせません。7月、Doctor Webのアナリストは、所有者に有料サービスを利用させてモバイルアカウントからお金を盗むAndroid.Gongfuの亜種とAndroid.Ggtrack.1-2を含む、Androidに対する29の新たな悪意のあるプログラムの定義を追加しました。

さらに同月、スパイウェアAndroid.GoldDream.1が発見され、ウイルスデータベースに加えられました。

このマルウェアも今までのものと同様、Drag RacingやDraw Slasherゲームなどモバイルデバイス向けの正式なアプリケーションに組み込まれ、ソフトウェアへのアクセスを提供するサイトを介して広がります。デバイス上で起動されると、トロイの木馬がバックグラウンドサービスとして動作し、所有者の電話番号やデバイスのIMEI番号を犯人のリモートサーバーに送信します。その後Android.GoldDream.1は受信するSMS、電話の発信および着信を全て監視し、それらのイベントに関する情報のログを(メッセージや電話の発信先および発信元の番号、SMSの内容が含まれます)ローカルに保存されたファイルに作成します。このファイルは後にスパイソフトウェアの製作者に送信されます。さらにAndroid.GoldDream.1はリモートコマンドセンターから送られる、承認されていないSMSスパムの送信や電話の発信、様々なプログラムのインストールを行うコマンドを実行することが出来ます。

Doctor Webは、よく知られた信頼できるソース(ソフトウェアデベロッパーのサイトや公式Androidマーケットなど)以外からアプリケーションをダウンロードしない、インストールの際に求められる権限に注意する、デバイス上でDr.Web for Android Anti-virus&Anti-spam やDr.Web for Android Lightを使用することを再度ユーザーに強くお勧めします。

その他の注目すべき7月の脅威

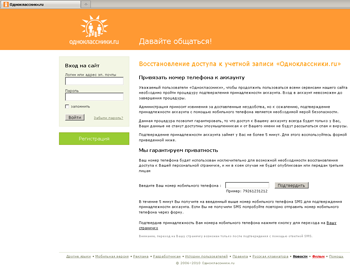

2011年7月の終わり、突然多くのユーザーがwebページを閲覧できなくなるTrojan.Mayachok.1による感染の波が記録されました。ブラウザウィンドウでwebページをロードしようとするとトロイの木馬によって他のページに飛ばされ、そこで、アカウントを「アクティベート」または「確認」するために電話番号を指定して受け取ったSMSに返信するように促されます。ユーザーが指示に従うとアカウントからお金が引き落とされてしまいます。

このプログラムが広く拡散した主な理由として、受け取ったリンクに従ってしまうユーザー側の不注意があげられるでしょう。

また、ウイルスアナリストは、ファイルやアカウント情報を盗むのではなく、犯人がシステムのリソースを利用するための悪意のあるプログラムを発見しました。現在までに、電子通貨Bitcoinを取り出すTrojan.CoinbitやTrojan.Vkbaseのいくつかのバージョンを始めとする、悪意のあるプログラムが複数存在しています。新たなトロイの木馬Trojan.BtcMine.1は、仮想通貨を取り出す目的で被害者のコンピューターのリソースを利用する際に、2つの正式なマイニングプログラムを使用します。このマルウェアは公式Bitcoinプロジェクトサイトとは無関係な様々なサイトから広がっています。

Trojan.VkBaseの48番目の亜種もTrojan.BtcMine.1に負けていません。Trojan.VkBase.48と呼ばれるこの悪意のあるプログラムは感染したコンピューター上でBitcoin Minerを起動し、それによって攻撃者はコンピューターのリソースを自分の利益にすることが出来ます。

Trojan.VkBase.48は、ひとたび感染したコンピューターに侵入すると、Windowsインストールフォルダ内にupdate.4.1ディレクトリをsvchost.exeとして作成し、バックグラウンドサービスとして動作します。次にHTTP経由でGoogle.com、Microsoft.com、およびYandex.ruにリクエストを送ってインターネット接続を確認し、応答として各サイトのサイトデータを受け取ろうとします。応答があると、Trojan.VkBase.48はBitcoinシステムにユーザー名とパスワードをランダムに作成し、それらを%AppData%\Bitcoin\bitcoin.confファイルに保存します。続いてトロイの木馬は自身のバージョンを確認し(自らをアップデートすることが出来ます)、感染したコンピューターに関する情報(コンピューター名、ディスクドライブのシリアル番号、およびディスクタイプを含みます)を収集して悪意のあるサーバーに送信します。そしてコマンドセンターに接続してデータを交換します。Trojan.VkBase.48はコマンドに応じてBitcoinサーバーをダウンロードし、それをサーバーとして動作させることが出来ます。

7月にメールトラフィック内で検出された悪意のあるファイル

| 01.07.2011 00:00 - 01.08.2011 00:00 | ||

| 1 | Trojan.Tenagour.3 | 21388 (14.56%) |

| 2 | Win32.HLLM.MyDoom.54464 | 17624 (11.99%) |

| 3 | Win32.HLLM.MyDoom.33808 | 15827 (10.77%) |

| 4 | Win32.HLLM.Netsky.18401 | 7746 (5.27%) |

| 5 | Win32.HLLM.MyDoom.based | 7464 (5.08%) |

| 6 | Win32.HLLM.Netsky | 6676 (4.54%) |

| 7 | Win32.HLLM.Netsky.35328 | 5216 (3.55%) |

| 8 | Trojan.PWS.Banker.57999 | 3906 (2.66%) |

| 9 | Trojan.DownLoad2.31588 | 3032 (2.06%) |

| 10 | BackDoor.IRC.Nite.60 | 2646 (1.80%) |

| 11 | Trojan.Packed.21790 | 2579 (1.76%) |

| 12 | Trojan.DownLoader4.3483 | 2421 (1.65%) |

| 13 | Trojan.DownLoader4.372 | 2184 (1.49%) |

| 14 | Trojan.MulDrop1.54160 | 2142 (1.46%) |

| 15 | Win32.HLLM.Beagle | 2071 (1.41%) |

| 16 | Trojan.PWS.Siggen.18719 | 1758 (1.20%) |

| 17 | Win32.HLLM.Perf | 1472 (1.00%) |

| 18 | Win32.HLLW.Autoruner.52856 | 1420 (0.97%) |

| 19 | Exploit.IframeBO | 1350 (0.92%) |

| 20 | Win32.HLLM.MyDoom.33 | 1257 (0.86%) |

総スキャン数: 221,764,143

感染数: 146,942 (0.07%)

7月にユーザーのコンピューター上で検出された悪意のあるファイル

| 01.07.2011 00:00 - 01.08.2011 00:00 | ||

| 1 | JS.Click.218 | 114599272 (60.12%) |

| 2 | Win32.Siggen.8 | 13149524 (6.90%) |

| 3 | JS.IFrame.112 | 11440667 (6.00%) |

| 4 | Win32.Rmnet.12 | 10631422 (5.58%) |

| 5 | JS.IFrame.95 | 8711978 (4.57%) |

| 6 | JS.IFrame.117 | 5662466 (2.97%) |

| 7 | JS.Click.222 | 4025723 (2.11%) |

| 8 | Win32.HLLP.Neshta | 3667732 (1.92%) |

| 9 | Trojan.MulDrop1.48542 | 3646674 (1.91%) |

| 10 | Win32.HLLP.Whboy.101 | 2548789 (1.34%) |

| 11 | JS.Click.223 | 2054152 (1.08%) |

| 12 | Win32.HLLP.Rox | 1763730 (0.93%) |

| 13 | VBS.Redlof | 1121512 (0.59%) |

| 14 | Win32.HLLW.Whboy | 811492 (0.43%) |

| 15 | Win32.Gael.3666 | 648264 (0.34%) |

| 16 | Trojan.NtRootKit.10544 | 507715 (0.27%) |

| 17 | Trojan.PWS.Ibank.300 | 336559 (0.18%) |

| 18 | Win32.HLLP.Whboy | 247904 (0.13%) |

| 19 | Exploit.Cpllnk | 223049 (0.12%) |

| 20 | Trojan.DownLoader4.10788 | 189955 (0.10%) |

総スキャン数: 109,063,398,454

感染数: 190,624,133 (0.17%)