2011年8月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2011年09月14日掲載

株式会社Doctor Web Pacific

8月のAndroid.SmsSendの増加

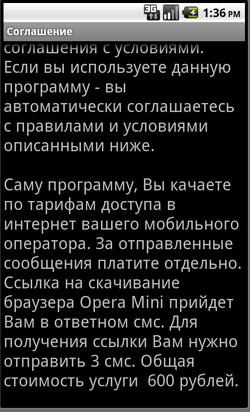

Androidを狙った悪意のあるプログラムの大半は、ユーザーに課金されるSMSを感染したデバイスから密かに送信したり、勝手に有料サービスに登録し、被害者のアカウントから料金を引き落としたりするものでした。Android.SmsSendは、ファイルを破壊したりデバイスの持ち主を監視したりするのではなく、本来なら無料で入手出来るはずのアプリケーションをインストールするために、お金を払ってSMSを送るよう、あまり知識のないユーザーを誘導するのです。

2010年の8月から知られるようになったAndroid.SmsSendファミリーのトロイの木馬の製作者達は、デスクトップへTrojan.SmsSendを拡散するのと同じ詐欺手法を用いています。被害者はwebサイトからアプリケーション(例:Opera Mini)をダウンロードし、インストールの途中で、先に進むために複数のSMSを送信するように促されます。その返信には偽のWebサイトのリンクと、そこに入るために必要なパスワードが含まれています。その後、ユーザーは求めているソフトウェアを完全にダウンロード出来るようになります。この詐欺の本質は、本来ならデベロッパーのサイトから無料でダウンロードできるアプリケーションであるにも関わらず、犯罪者にお金を支払ってしまうという点にあります。

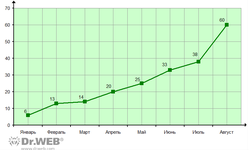

2011年の始めに、このトロイの木馬の6つの亜種がDr.Webウイルスデータベースに登録され、現在ではその数は60を超えています。つまり、Android.SmsSendの数は七ヶ月で10倍に増えているのです。2011年の8月にDoctor Webのウイルスラボに送られた新しい亜種の数もまた劇的に増加しています。一ヶ月につき平均5~7個であるのに対し、8月は22個の未知のバージョンが発見されています。これは36パーセントの増加になります。

このような急激な増加は明らかに、トロイの木馬の製作と配布を含んだ詐欺手法の割の良さ、モバイルデバイスを感染させられた不注意なユーザーから簡単にお金を騙し取れるということが根底にあります。下のグラフは、2011年に検出されたAndroid.SmsSendの新しいバージョンの増加を表しています。

Androidモバイルデバイスを使用するユーザーは、インストールしようとしているプログラムに関する情報をwebで調べ、無料で入手できると分かっているアプリケーションにお金を払うためにメッセージを送信してしまわないよう注意してください。また、マルウェアをデバイスに侵入させないよう、アプリケーションをダウンロードするのは公式Androidマーケットなどの信頼できるリソースからのみにするとよいでしょう。

狙われるCounter-Strikeプレーヤー

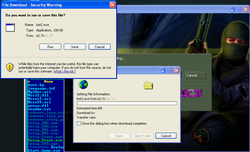

2011年8月、Doctor Webウイルスアナリストはゲームのプレーヤーに対する脅威を発見しました。8月10日の記事でも言及したように、Counter-Strike 1.6サーバーに接続しようとすると、svhost.exe、及びbot2.exeファイル、さらに今年の始めにCounter-Strike.cmdとして配信されたadmin.cmdファイルがユーザーのコンピューターにダウンロードされます。このような動作は正常なCounter-Strikeには見られませんので注意してください。

Doctor Webのウイルスアナリストによる分析で、次のような手法が明らかになりました。攻撃者グループがCounter-Strikeのゲームサーバーをセットアップし、トロイの木馬Win32.HLLW.HLProxyを配信します(これは少し前に「便利な」アプリケーションとしてCounter-Strikeプレーヤーの間で広がり、多くの人が進んで自分のパソコンにダウンロード、インストールしたものです)。このトロイの木馬の配布方法は若干風変りでもあります。ユーザーがゲームサーバーに接続すると、サーバー広告やその管理者によって設定されたルールセットを持つMOTDウェルカムスクリーンが表示されます。ウィンドウにはHTMLファイルが含まれており、MOTDファイルは、ユーザーを犯罪者がコントロールするサーバーへリダイレクトしてしまうIFRAMEを含んでいます。このサーバーからトロイの木馬Win32.HLLW.HLProxyを含んだadmin.cmdファイルがダウンロードされ、被害者のコンピューター上にインストールされます。

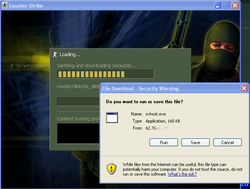

このトロイの木馬の真の目的は、プレーヤーのコンピューターにプロキシサーバーを導入することです。このプロキシサーバーは同じコンピューター上のCounter-Strikeゲームサーバーを真似て、情報をVALVEのサーバーに送信します。トロイの木馬であるこの偽ゲームサーバーにアクセスすると、クライアントのソフトウェアは攻撃者のコントロールするゲームサーバーにリダイレクトされ、プレーヤーはそこからトロイの木馬Win32.HLLW.HLProxyを受け取ってしまいます。そのため、感染したコンピューターの数は急激に増加します。下のスクリーンショットはこのトロイの木馬の活動例で、1つのIPアドレスを持つ複数のゲームサーバーが感染したコンピューター上で動作しています。

さらに、このトロイの木馬はゲームサーバー、及びVALVEのサーバーにDDoSアタックを行うことも可能で、多くのサーバーが使用出来なくなる場合もあります。犯罪者の目的の1つは、ゲームサーバーへの迷惑なDDoSアタックに加え、感染者を増やし、ゲームサーバーのオーナーからお金をせしめることかもしれません。Counter-Strikeのプレーヤーには、常に警戒を怠らず、ブラウザのプロンプトに同意してコンピューター上に実行ファイルをダウンロード、インストールしないことを推奨します。2011年8月29日現在、この悪意のあるソフトウェアは未だにゲームサーバーから拡散され続けています。

Delphi IDEを感染させるWin32.Induc.2

8月、新たなトロイの木馬Win32.Induc.2がDelphi IDEを感染させ、その結果、この環境でコンパイルされた全てのプログラムに悪意のあるコードが含まれてしまうということが判明しました。Win32.Induc.2とWin32.Inducの主な違いは、前者は自身を複製するのみであるのに対し、後者には悪意のあるペイロードが含まれているという点にあります。

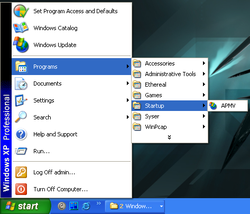

このトロイの木馬はWindowsのスタートアップフォルダ内にAPMVという名前でショートカットを作成し、それにランダムなアイコンを割り当てます。次にOSを起動した際に、Win32.Induc.2はDelphi IDEインストールディレクトリを探し、自身をdefines.incファイル内にコピーし、sysinit.pasファイルを改変します。その結果、感染したプログラムを起動することでトロイの木馬が~.exe内に保存され、起動されるようになります。次に、Win32.Induc.2はsysinitモジュールをリコンパイルし、システム内に存在していることを気づかれないようSourceディレクトリの中身を元に戻します。このトロイの木馬は、コンパイルされたdcuファイルを/libディレクトリに置き、ユーザーによって作成されるプログラムを全て感染させます。

上述のとおり、このトロイの木馬の亜種は非常に特殊な方法で実行されるペイロードを持っています。この悪意のあるファイルには、様々なフォーラムのユーザーアバターURLが複数含まれ、さらにそのアバターには、トロイの木馬が暗号化された実行ファイルをリモートホストからダウンロードする際に使用する別のURLを含む、暗号化されたストリングが含まれています。このように、Win32.Induc.2はOSにダメージを与える実行ファイルをダウンロード、実行することが出来るのです。

LineAge2サーバーを攻撃するDarknessボットネット

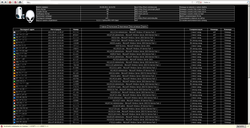

BackDoor.DarkNessは、単にそれを使用すれば誰でもボットネットワークを作成し、狙ったターゲットに対してDDoSアタックを仕掛けることが出来るようになるバックドアというだけではありません。あらゆるタスクを実行する万能ツールなのです。例えば、BackDoor.DarkNess.25はTotal Commander(FTP接続設定)、FlashFXP、FileZilla、WS_FTP、QIP、CuteFTP、及びThe Bat!など人気のあるプログラムからユーザーのデータを盗むことが出来ます。ただし、その主要な目的はリモートサーバーからの指令に従ってDDoSアタックを実行することにあります。BackDoor.DarkNessはDelphiで書かれ、管理パートはPHPで実行されます。下の画像は、ボットネットの管理センターページです。

過去四ヶ月の間に、BackDoor.DarkNessを使用して作成された49のボットネットがDoctor Webのウイルスアナリストによって発見されました。そのうち10個は未だに稼働中で、Doctor Webはその活動を注意深く監視しています。同期間中にボットは363のユニークなコマンドを受け取り、その大半がDDoSアタックを指示するものでした。ターゲットとなったのは多数のLineAge-2オンラインサーバーで、全体(71件のユニークな攻撃)の13.5%を占めます。その他、攻撃を受けたサイトは次のような内容のものでした(攻撃数の多い順):エスコートエージェンシー、マルウェア、及び情報セキュリティフォーラム、偽のブランド時計を販売するオンラインショップ、メディア、ホスティングプロバイダー、宅配ピザ、FX外国為替証拠金取引。

ハッカー攻撃のターゲットとなった主なサーバーは以下のとおりでした。

- f**kav.ru (35件のユニークな攻撃、6,6%)

- tempelgirls.ch (31件のユニークな攻撃、5,8%)

- katera.ru (26件のユニークな攻撃、4,9%)

- flyspb.ru (16件のユニークな攻撃、3%)

- realescort.eu (15件のユニークな攻撃、2,8%)

- superbeach.ru (12件のユニークな攻撃、2,2%)

- auction.de (8件のユニークな攻撃、1,5%)

- all-lineage2.ru (7件のユニークな攻撃、1,3%)

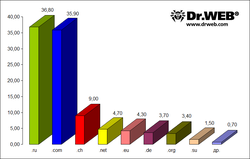

攻撃されたサイトがデータベースにアクセスするスクリプトを持っていた場合(例:フォーラム)、そのスクリプトもDDoSアタックに利用されています(全体の14.5%)。以下のグラフは攻撃されたサーバーのドメイン毎の割合(%)です。

このグラフから、最も多く攻撃を受けたサーバーは.ru、及び.comドメインのものであることが分かります(それぞれ36.8% 、35.9%)。3番目はchドメインで、その後に.net (4.7%)、.eu (4.3%)、.de (3.7%)、.org (3.4%)、.su (1.5%)が続きます。その他のドメインのサイトに対する攻撃は1%以下でした。

このバックドアが広く普及していることから推測すると、ボットネットの数、及びその活動は今後も終息に向かいそうにはありません。BackDoor.DarkNessは以前から知られているにも関わらず、依然としてその人気を保っています。Doctor Webのウイルスラボには一ヶ月につき30個の新しいバックドア検体が送られてますが、これは平均すると1日に1検体という割合になります。また、基本的なDDoSボット機能の他に追加的なペイロードも備えた新しいバージョンのBackDoor.DarkNessの出現も予測されます。

Trojan.Mayachok.1とMayachok.2 — 今シーズンのヒット

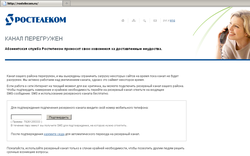

8月の始めには、Trojan.Mayachok.1の感染数が急増しました。多くのユーザーが突然webページを開くことが出来なくなり、ブラウザウィンドウには要求したサイトではなく、「お使いのエリアのチャンネルがオーバーロードしたため、使用出来る帯域幅が増えるまでサイトへのアクセスが制限されます」といった内容のメッセージが表示されます。さらに、バックアップチャンネルを使うという選択肢がユーザーに提示され、使用の意志を確認する為に受信したSMSに返信するように促されます。ユーザーがwebフォームに電話番号を入力し、メッセージに返信してしまうと、彼らのモバイルアカウントから一定の金額が引き落とされます。Rostelekomのサイトを装って上記の方法でインターネットアクセスのブロックを解除させるというケースもありました。その他にもトロイの木馬はyoutube.com、vkontakte.ru、odnoklassniki.ru、rostelecom.ru、support.akado.ru、my.mail.ruを始めとする様々なインターネットリソースを装うことが出来ます。

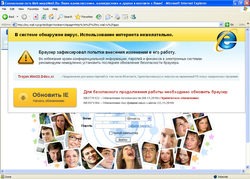

同時にまた、多くのコンピューターがこのTrojan.Mayachokの2番目のバージョンに感染しました。このプログラムはボリュームブートレコーダを改変し、その後ブラウザウィンドウに「コンピューターがTrojan.Win32.Ddox.ciトロイの木馬に感染しています」といった内容を表示させる特別な機能を持っています。被害者は、この「問題」を解決する為にお金を支払ってSMSを送信し、ブラウザをアップデートするように促されます。トロイの木馬製作者達は、人気のあるブラウザ(Microsoft Internet Explorer、Mozilla Firefox、Opera、Google Chrome)に対してそれぞれ異なるバナーを作成する努力も怠っていません。

お使いのシステムがTrojan.Mayachok.1、又はTrojan.Mayachok.2に感染してしまったユーザーに対しては、Dr.Webを使用してコンピューターのディスクをスキャンするか、緊急システム修復ツールDr.Web LiveCD、又はDr.Web CureIt!のご利用を推奨します。

メールトラフィック内の脅威

ウイルス製作者達は、悪意のあるプログラムを拡散させる従来の手法の1つであるスパムメールも忘れてはいませんでした。8月にはWebMoneyユーザーから電子マネーを盗むBackDoor.Pushnik.15が、最も頻繁に報告されたマルウェアとなりました。ダウンローダーマルウェアもまた、電子メール経由で多数拡散されました。例えばTrojan.DownLoad2.24758はメールトラフィック内で検出された全件数の13.79%を占め、以前から知られるTrojan.Oficlaファミリーがそのすぐ後につけています。8月にメールトラフィック内で検出されたその他の脅威の中でもWin32.HLLM.MyDoomの様々な亜種、Trojan.Tenagour.3、及びWin32.HLLM.Netskyは言及に値するでしょう。

8月にメールトラフィック内で検出された悪意のあるファイル

| 01.08.2011 00:00 - 31.08.2011 17:00 | ||

| 1 | Trojan.DownLoad2.24758 | 150146 (26.36%) |

| 2 | Trojan.Oficla.zip | 123791 (21.73%) |

| 3 | Exploit.Cpllnk | 48091 (8.44%) |

| 4 | BackDoor.Pushnik.15 | 39771 (6.98%) |

| 5 | BackDoor.Pushnik.16 | 27612 (4.85%) |

| 6 | Trojan.Tenagour.3 | 21166 (3.72%) |

| 7 | Win32.HLLM.MyDoom.33808 | 18437 (3.24%) |

| 8 | Win32.HLLM.MyDoom.54464 | 15161 (2.66%) |

| 9 | Win32.HLLM.Netsky.18401 | 11308 (1.99%) |

| 10 | Trojan.DownLoad2.32643 | 7547 (1.32%) |

| 11 | Win32.HLLM.Netsky.35328 | 7503 (1.32%) |

| 12 | BackDoor.IRC.Nite.60 | 7383 (1.30%) |

| 13 | Win32.HLLM.Netsky | 6783 (1.19%) |

| 14 | Win32.HLLM.Beagle | 5135 (0.90%) |

| 15 | Trojan.Siggen2.58686 | 5090 (0.89%) |

| 16 | Trojan.Packed.246 | 4971 (0.87%) |

| 17 | Trojan.Carberp.13 | 4622 (0.81%) |

| 18 | Win32.HLLM.MyDoom.based | 4373 (0.77%) |

| 19 | Trojan.MulDrop1.54160 | 2981 (0.52%) |

| 20 | Trojan.Siggen3.345 | 2450 (0.43%) |

総スキャン数: 243,888,860

感染数: 569,637 (0.23%)

8月にユーザーのコンピューター上で検出された悪意のあるファイル

| 01.08.2011 00:00 - 31.08.2011 17:00 | ||

| 1 | JS.Click.218 | 113154597 (58.49%) |

| 2 | Win32.Rmnet.12 | 26016817 (13.45%) |

| 3 | JS.IFrame.112 | 14774950 (7.64%) |

| 4 | Trojan.IFrameClick.3 | 10379698 (5.37%) |

| 5 | Win32.HLLP.Neshta | 7375872 (3.81%) |

| 6 | Trojan.MulDrop1.48542 | 3065544 (1.58%) |

| 7 | Win32.HLLP.Whboy.45 | 2091622 (1.08%) |

| 8 | JS.IFrame.117 | 1645574 (0.85%) |

| 9 | Win32.HLLP.Whboy.101 | 1403859 (0.73%) |

| 10 | JS.Click.222 | 1270764 (0.66%) |

| 11 | Win32.HLLP.Novosel | 1089446 (0.56%) |

| 12 | Win32.HLLW.Whboy | 1083364 (0.56%) |

| 13 | Trojan.Click.64310 | 810689 (0.42%) |

| 14 | ACAD.Pasdoc | 777253 (0.40%) |

| 15 | Trojan.DownLoader.42350 | 593013 (0.31%) |

| 16 | Trojan.NtRootKit.10544 | 477728 (0.25%) |

| 17 | JS.Click.232 | 422188 (0.22%) |

| 18 | JS.IFrame.95 | 412791 (0.21%) |

| 19 | HTTP.Content.Malformed | 408269 (0.21%) |

| 20 | Trojan.PWS.Ibank.323 | 384619 (0.20%) |

総スキャン数: 129,475,241,055

感染数: 193,468,376 (0.15%)