2016年4月1日

株式会社Doctor Web Pacific

3月の主な傾向

- ポピュラーなAndroidアプリケーションおよびモバイルデバイス数十機種のファームウェアを感染させるAndroid 向けトロイの木馬の検出

- 100を超えるGoogle Playアプリ内で広告スパイウェアを検出

- Androidシステムプロセスやその他のプログラムのプロセス内に自身を挿入することのできる危険なトロイの木馬に関する解析が完了

3月のモバイル脅威

3月には、 TrendMicro Dr.Safety、 TrendMicro Dr.Booster、 Asus WebStorageなどのアプリケーションを感染させ、40機種のモバイルデバイス上にプリインストールされていた悪意のあるプログラム Android.Gmobi.1 が発見されています。 Android.Gmobi.1 は、通常はモバイルデバイスメーカーまたはソフトウェア開発者によって使用される専門的なプログラムであるSDK(Software Development Kit)プラットフォームであり、トロイの木馬として作成されたものではないと考えられます。しかしながら、このモジュールは典型的なアドウェアとしての機能を持っています。

すなわち、 Android.Gmobi.1 はステータスバーや動作中のアプリケーションの前面などに迷惑な広告を表示させることができます。また、ユーザーの承認なしにホーム画面上にショートカットを作成し、ブラウザまたはGoogle Play内に広告ウェブページを開き、様々なソフトウェアをダウンロード・インストール・起動する機能を備えています。その他にも、個人情報を収集し、それらをリモートサーバーへ送信することでスパイウェアとして動作することが可能です。この脅威に関する詳細についてはこちらの記事をご覧ください。

Dr.Web for Androidによる統計

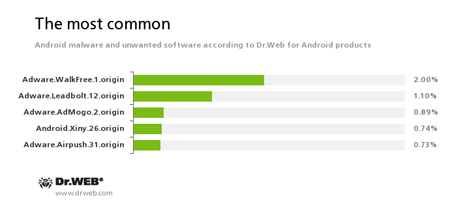

Adware.WalkFree.1.origin

Adware.Leadbolt.12.origin

Adware.AdMogo.2.origin

Android アプリケーション内に組み込まれ、モバイルデバイス上に広告を表示させる不審なプログラムモジュールです。Android.Xiny.26.origin

ルート権限を取得して自身をシステムレジストリ内にインストールし、ユーザーの承認なしに様々なアプリケーションをインストールするトロイの木馬です。また、迷惑な広告を表示させる機能も備えています。Adware.Airpush.31.origin

Androidアプリケーション内に組み込まれた不審なプログラムモジュールです。モバイルデバイス上に広告を表示させます。

スパイウェア

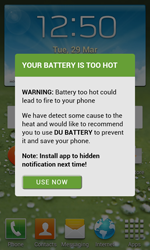

3月の終わりには、Google Play上で配信されている100を超えるアプリケーション内で、広告を表示させるスパイウェア型トロイの木馬 Android.Spy.277.origin が検出されました。このマルウェアは主にポピュラーなソフトウェアの偽のバージョンに含まれて拡散されていました。 Android.Spy.277.origin の実行する悪意のある動作には、個人情報をサーバーに送信する、迷惑な広告を表示させる、などがあります。

中でも特に、 Android.Spy.277.origin は動作中のアプリケーションやOSインターフェイスの前面に広告を表示させ、ホーム画面にショートカットを作成し、ステータスバーに通知を表示させ、ブラウザ内で自動的にWebページを開くことができます。この脅威に関する詳細についてはこちらの記事をご覧ください。

注目すべきトロイの木馬

3月、 Android.Triada ファミリーに属するトロイの木馬に関する解析がDoctor Webスペシャリストによって行われました。これらのトロイの木馬は重要なAndroidシステムプロセス(Zygote)内に自身を挿入することができ、サイバー犯罪者のコマンドに応じて悪意のある動作を実行します。Zygoteはアプリケーションの起動を司るプロセスです。このプロセスは、アプリケーションを起動させる際に、システムライブラリおよびその他の必要なコンポーネントを含んだ自身のコピーを作成します。そのため、Zygote内に挿入されたトロイの木馬は動作中の全てのアプリケーションのプロセスを感染させることができ、その結果、それらアプリケーションの名を借りて、またはそれらアプリケーションの権限を使用して悪意のある動作を実行することが可能です。

Android.Triada の持つ主な悪意のある機能は、密かにSMSを送信し、感染したデバイスのユーザーから送信されたメッセージのテキストや電話番号を変更するというものです。さらに、その他の悪意のある動作を実行するためにサーバーから追加のモジュールをダウンロードすることができます。

注目すべき点として、 Android.Triada にはセルフプロテクション機能が搭載されています。中でも特に、中国の複数のポピュラーなアンチウイルスプログラムの動作を監視し、終了させようと試みます。また、自身のコンポーネントの整合性を管理することができ、悪意のあるコンポーネントのうちいずれかが削除されると、デバイスのRAMからそのコンポーネントを復元します。

Android.Triada の出現によって、 Androidモバイルデバイスを標的とするマルウェアはより危険で複雑になり、今や Windows向けトロイの木馬とほとんど肩を並べる程度にまで進化しているということが今一度証明される形となりました。Doctor WebではAndroidマルウェアの状況について注意深く監視を続け、新たに登場する悪意のあるアプリケーションのシグネチャをタイムリーにDr.Weウイルスデータベースへ追加していきます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments