マレーシアのAndroidユーザーを攻撃する、通販アプリを装ったバンキング型トロイの木馬

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース

2022年10月20日

株式会社Doctor Web Pacific

サイバー犯罪者は、悪意のあるAndroidアプリケーション、中でもとりわけバンキング型トロイの木馬をさまざまな方法で偽装させています。そのうちの一つは、偽のバンキングソフトウェアを作成したり本物のバンキングソフトウェアを改ざんしたりして、それらを手を加えていない本物のバンキングソフトウェアとしてサードパーティのWebサイトなどから配信するというものです。しかしながら、モバイルデバイスユーザーはモバイルバンキングソフトウェアを信頼できる公式アプリストアか銀行のサイトから直接ダウンロードするよう専門家から定期的に警告を受けています。さらに、ユーザーの経験がより豊富になるほど、偽物であることを疑わせる特徴(通常と異なるUI、プログラムの設計における文法やグラフィックのエラー、機能が足りないなど)により一層注意を払うようになります。したがって、Androidデバイスユーザーの持つ情報セキュリティに関する知識が深まっていくと、この手法は通用しなくなるということもあり得ます。

また別の方法は、標的となるユーザーが被害にあうとは思ってもいない場所にバンキング型トロイの木馬を「隠す」というものです。たとえば、銀行とはまったく関係のない、何らかの形でユーザーにとって興味のあるアプリ(ソーシャルネットワークのコミュニケーション用アプリ、文書編集ソフトウェア、オンラインで映画を視聴するためのアプリなどの幅広い種類のアプリ)です。今回Doctor Webのマルウェアアナリストによって発見されたトロイの木馬 Android.Banker.5097 と Android.Banker.5098 の作成者が用いているのがこの手法です。

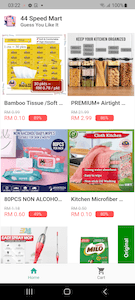

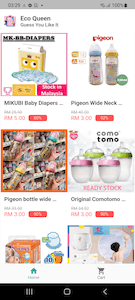

これらのバンキング型トロイの木馬は、それぞれ化粧品、食品、家庭用品、子供用品やペット用品といった異なる特定のカテゴリの商品を取り扱うモバイル通販アプリ「Olivia Beauty」、「44 Speed Mart」、「Eco Queen」、「Pinky Cat」を装って拡散されています。

悪意のあるアクターは、ユーザーがデジタルエコノミーの最新トレンドと「サービス–アプリケーション」概念の普及、すなわち多くの企業やオンラインストア、さらにはソーシャルネットワーク内のグループやコミュニティーまでもがそれぞれ独自のモバイルアプリを持っているという事実に慣れてきているという点に目をつけています。そのようなアプリは潜在的な危険性があまり認識されておらず、リスクが過小評価されているため、モバイルデバイスユーザーはそれらを見知らぬWebサイトからでもダウンロードする傾向があります。そしてオンラインストアの主な機能は商品やサービスを購入できるというものであることから、ユーザーはそのようなアプリにクレジットカード情報や機密情報を提供してしまう可能性が高く、マルウェア作成者はそこにつけこんでいます。

Android.Banker.5097 と Android.Banker.5098 はマレーシアのユーザーを標的として、一般的なソーシャルエンジニアリング手法を用いて悪意のあるWebサイトから配信されています。たとえば、それらのサイトを訪問したユーザーはいずれかのショップのモバイルアプリをGoogle PlayやAppGalleryからダウンロードできると伝えられます。実際には、有名なアプリストアの名前はユーザーを欺く目的で使用されているだけであり、悪意のあるAPKファイルがサイトから直接ダウンロードされます。ダウンロードしたトロイの木馬を含んだアプリをインストールするには、ユーザーはモバイルデバイスの設定で該当するアクションを許可する必要があります。

一見、これらトロイの木馬は本物の通販アプリのように見えます。商品が掲載されていて、ユーザーは欲しいものをカートに追加し、購入手続きをすることができます。しかしながら、これらはすべて単なるトリックにすぎず、実際に購入することはできません。ユーザーを惹きつけるため、これらのアプリは49%~95%オフという大幅な割引価格で商品を提供しています。

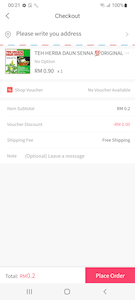

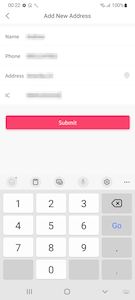

ユーザーがカートに追加した商品を購入しようとすると、商品を発送するために必要であると称して個人情報(氏名、住所、携帯電話番号、IDカード番号、さらに一部の亜種では生年月日)を提供するよう求められます。提供されたデータはリモートサーバーに送信されます。

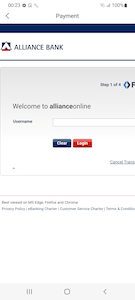

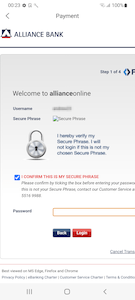

次に、ユーザーは支払いを行う銀行を選択するよう求められます。リストから銀行が選択されると、その銀行のものを模倣したスタイルで作成されたフィッシングフォームがC&Cサーバーからダウンロードされます。フォームにはリモートバンキングのアカウントのIDとパスワードを入力するフィールドが含まれています。本調査の実施時点で、C&Cサーバーには以下の金融機関を対象としたフォームが用意されていました。

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

このリストには今後、新たな銀行が追加されていく可能性があります。

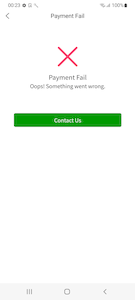

ユーザーが偽のフォームを介してリモートバンキングシステムで「承認」されると、エラーメッセージが表示され、その時点で「購入」プロセスは終了します。実際には、ユーザーが提供したデータが悪意のあるアクターに送信されています。その後は、攻撃者がユーザーのアカウントにログインして操作できるようになります。

2ファクタ認証をすり抜けるため、また、ユーザーがすぐに不審な動作を疑うことのないよう、これらバンキング型トロイの木馬はワンタイムパスワードを含んだSMSを傍受する機能を備えています。この機能は、 Android.Banker.5097 ではJavaScriptに基づく特殊なフレームワークを使用し、 Android.Banker.5098 ではFlutterフレームワーク用の特別なプラグインを使用するという、それぞれ異なる方法で実装されています。

このように、これら悪意のあるアプリを使用することで、サイバー犯罪者は銀行口座にアクセスするために必要なデータを盗むだけでなく、貴重な個人情報も入手することができます。それらの情報は後にさらなる攻撃を実行するために使用されたり、ブラックマーケットで売られたりする可能性があります。

公式サイトを使わずにインターネットからアプリをダウンロード・インストールするとデバイスの感染リスクが大きく跳ね上がるということに、今一度目を向ける必要があります。個人情報と金銭の両方が悪意のあるアクターに狙われる危険性があります。バンキング型トロイの木馬やその他のAndroid向け脅威からデバイスを保護するため、アンチウイルスを使用することをお勧めします。Android向け Dr.Webアンチウイルス製品は Android.Banker.5097 と Android.Banker.5098 を検出し、駆除します。そのため、Dr.Webユーザーに危害が及ぶことはありません。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます