ブラジルのモバイルデバイスユーザーを攻撃するバンキング型トロイの木馬

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2018年12月11日

株式会社Doctor Web Pacific

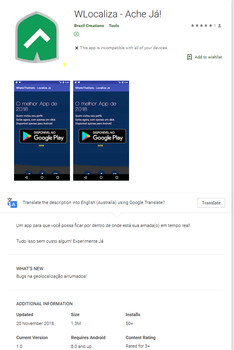

Android.BankBot.495.origin はAndroidスマートフォンやタブレットのユーザーをモニターすることを可能にするとされるアプリケーションを装って拡散されていました。このトロイの木馬は、WLocaliza Ache Já、WhatsWhere Ache Já、WhatsLocal Ache Jáと呼ばれるソフトウェアに隠されていました。Doctor WebからGoogle社に対して報告を行ったところ、これらのプログラムは直ちにGoogle Playより削除されました。2,000人を超えるユーザーがこのトロイの木馬をダウンロードしています。

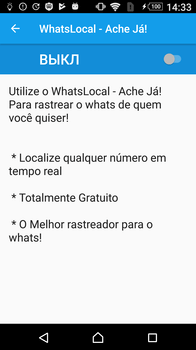

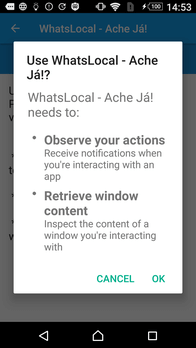

起動すると、 Android.BankBot.495.origin はシステム設定を開き、アクセシビリティオプションを有効にするようユーザーに促すことでアクセシビリティ機能を取得しようとします。ユーザーがトロイの木馬に権限を与えることに同意すると、 Android.BankBot.495.origin はバックグラウンドでプログラムをコントロールし、ボタンをタップし、アクティブなアプリケーションウィンドウからその内容を盗むことができるようになります。

トロイの木馬がアクセシビリティ機能にアクセスすることをユーザーが許可すると、 Android.BankBot.495.origin はウィンドウを閉じ、悪意のあるサービスを開始し、それを使用してバックグラウンドで動作を続けます。次に、 Android.BankBot.495.origin は実行中のプログラムの前面に画面を表示させるためのアクセスを要求します。このオプションは後にフィッシングウィンドウを表示させる際に必要となります。先に取得したアクセシビリティ機能を使用する許可は、許可を要求した際に表示されるあらゆる「PERMITIR(許可)」ボタンを自動的にタップするために使用されます。その結果、システム言語がポルトガル語であれば、トロイの木馬は必要な権限を勝手に取得することができるようになります。

さらに、このトロイの木馬は特別な自己防衛機能を使用して、いくつかのアンチウイルスやユーティリティをトラッキングし、それらが起動されると「戻る」ボタンを4回押してウィンドウを閉じようとします。

Android.BankBot.495.origin は初期設定を受け取るためにリモートホストに接続し、見えないWebViewウィンドウ内で犯罪者から受け取ったリンクを辿ります。何回かリダイレクトされた後、トロイの木馬は2つのC&Cサーバーの暗号化されたIPアドレスがある最後のリンクを受け取ります。次に、 Android.BankBot.495.origin はそれらの1つに接続し、アプリケーションの名前が記載されたリストを受け取ると、それらがデバイス上にインストールされているかどうかを確認してサーバーに報告します。続けて、複数のリクエストを1つずつ送信し、アプリケーションのいずれか1つ(サーバーの設定によって異なる)を起動させるコマンドを受け取ります。Doctor Webによる調査が行われた時点で、このトロイの木馬はデフォルトのSMSアプリケーションのほか、金融機関Banco Itaú S.A.およびBanco Bradesco S.A.のソフトウェアを起動させることが可能でした。

Banco Itaúを起動した場合、このトロイの木馬はアクセシビリティ機能を使用してウィンドウの内容を読み取り、ユーザーの銀行口座の残高に関する情報を犯罪者に転送します。続けて、アプリケーション内の口座管理に移動し、そこで電子取引の確定に使用されるセキュリティコードであるiTokenキーをコピーして犯罪者に送信します。

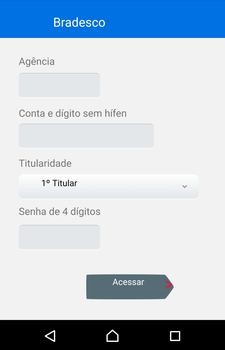

Bradescoを起動した場合、トロイの木馬はユーザーの口座情報を読み込み、C&Cサーバーから受け取ったPINコードを入力して自動的にログインしようと試みます。 Android.BankBot.495.origin はユーザーの口座残高をコピーし、先に入手しておいた口座情報と一緒に犯罪者に送信します。

SMSアプリケーションを起動させるコマンドを受け取った場合、トロイの木馬はSMSを開き、メッセージのテキストを読み込んで保存し、それらをサーバーに送信します。また、CaixaBank S.A.から受け取ったメッセージを特定することができ、それらを個別のリクエストで送信します。

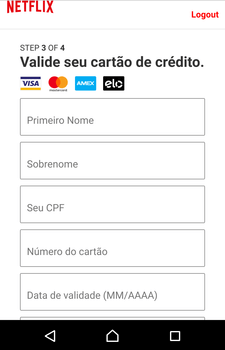

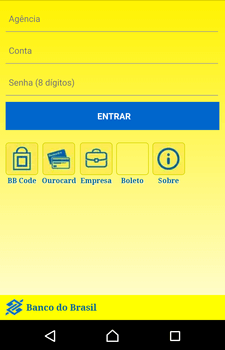

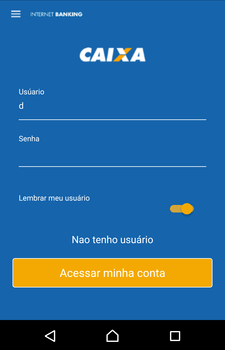

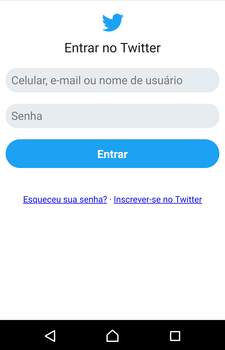

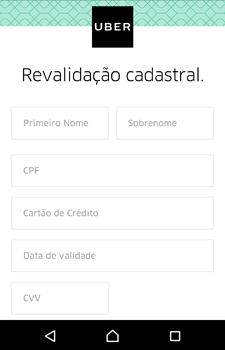

サイバー犯罪者はフィッシング攻撃にも Android.BankBot.495.origin を使用しています。このトロイの木馬は、Itaucard Controle seu cartão、Banco do Brasil、Banco Itaú、CAIXA、Bradesco、Uber、Netflix、Twitterのソフトウェアを監視します。これらのソフトウェアが起動されるとトロイの木馬はそれを検知し、起動されたアプリケーションのものを模倣した偽のWebページを2つ目のC&Cサーバーからロードしてオーバーレイウィンドウで開きます。ユーザーは口座に関する情報、銀行口座番号、キャッシュカードに関する詳細、ログイン、パスワード、およびその他の機密情報を入力するよう促される場合があります。

以下の画像はそのようなフィッシングページの例です。

ユーザーが入力した情報は犯罪者に送信されます。その後、トロイの木馬は偽のウィンドウを閉じ、模倣の対象となったアプリケーションを再起動させます。アプリケーションのウィンドウが閉じられたことをユーザーが不審に思わないようにするためです。

Androidソフトウェアをインストールする際は、たとえそれがGoogle Playから入手するものであったとしても、十分に注意を払うようにしてください。犯罪者は良く知られたソフトウェアの偽物や、一見無害にみえるアプリケーションを作成することができます。トロイの木馬をインストールしてしまうリスクを減らすために、開発者の名前、アプリケーションがGoogle Playに追加された日付、ダウンロード数、他のユーザーによるレビューに気を付けるようにしてください。また、アンチウイルスを使用することも重要です。

バンキング型トロイの木馬 Android.BankBot.495.origin の既知のすべての亜種はDr.Web for Androidによって検出・削除されます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

Android.BankBot.495.originの詳細 (英語)

#Android, #Google_Play, #banking_Trojan, #phishing