Google Play上でトロイの木馬を拡散する28のアプリケーション

ウイルスアラート | 全てのニュース | ウイルスデータベース

2013年4月30日

株式会社Doctor Web Pacific

Androidアプリケーション内の広告は、ソフトウェアの開発に掛かった費用と時間に見合った収益を得るための非常に効率的かつ合法的な方法として、これまでも長い間、開発者達によって利用されていました。ところが2011年、革新的な犯罪者達によって、モバイルデバイス用の広告ネットワークを悪用したトロイの木馬の拡散が行われるようになりました。それらの中でも最も多く拡散されているのがAndroid.SmsSendトロイの木馬ファミリーで、このトロイの木馬は高額な有料SMSを送信し、ユーザーをプレミアムサービスに登録します。Doctor Webは数日前に、そのようなケースについて報告しています。さらに、この手法を用いて拡散されるマルウェアの数は増加を続けています。

Google AdMob、Airpush、Startapp などの既存のAndroid向け広告ネットワークでも必要な条件は満たされているにも関わらず、犯罪者達は独自の広告ネットワークを開発するようになりました。これらは一見したところマーケット上の他のネットワークと変わらず、Androidデベロッパーに対して広告APIのお得な使用条件や、安定した高い収益、アカウント管理の簡易化を提供しています。アプリケーションデベロッパーが、この新しいネットワークに高い関心を寄せるのも当然のことであると言えます。

他の多くのアドウェアモジュール同様、この広告APIもpush通知によってAndroidモバイルデバイスのステータスバー上に通知を表示させますが、それ以外にも複数の隠れた機能を備えています。

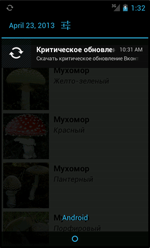

詐欺広告ネットワークからのpush通知には、様々なアプリケーションに対する重要なアップデートのインストールを促すものが表示されることがあります。ユーザーが「アップデート」のインストールに同意してしまうと、広告モジュールによってapkパッケージがダウンロードされ、メモリカード上の/mnt/sdcard/downloadディレクトリに置かれます。また、このモジュールはダウンロードパッケージへのショートカットを作成することもでき、ユーザーがそれをタップしてしまうことで、ダウンロードされたプログラムのインストールが開始されるようにします。

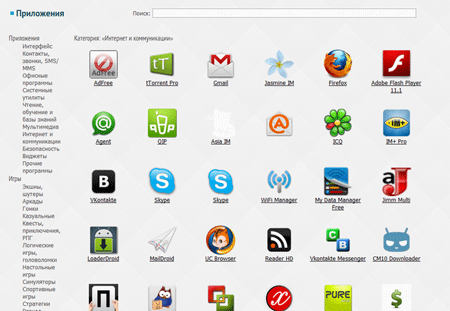

Doctor Webアナリストによる調査の結果、そのようなapkファイルにAndroid.SmsSendトロイの木馬が含まれていることが判明し、また、それら悪意のあるプログラムは偽のアプリケーションカタログからダウンロードされていることが明らかになりました。解析されたアプリケーションの内、3つの広告モジュールがIPアドレス188.139.xxx.xxを持つコントロールサーバーに、残り25個のアプリケーションがIPアドレス91.226.xxx.xxを持つサーバーへの接続を試みます。これらIPアドレスはDr.Webペアレンタルコントロールのデータベースに即座に追加されたため、該当するサイトへのアクセスはブロックされるようになっています。

以下のリストは、コントロールサーバーから悪意のあるモジュールに対して送信されるコマンドです。

- news – プッシュ通知を表示する

- showpage – webページをブラウザで開く

- install – apk パッケージをダウンロード・インストールする

- showinstall – apk パッケージのインストールに関するプッシュ通知を表示する

- iconpage – webページへのショートカットを作成する

- iconinstall – ダウンロードされたapk パッケージへのショートカットを作成する

- newdomen – コントロールサーバーのアドレスを変更する

- seconddomen – 予備サーバーアドレス

- stop – サーバーへのクエリ送信を停止する

- testpost – クエリ送信を再開する

- ok – いずれの動作も実行しない

上記コマンドの実行に加え、詐欺モジュールはデバイスのIMEI番号、オペレーターコード、IMSI番号をサーバーに送信します。

Android向けプログラムの事実上最も安全な配信元であるとされるGoogle Play上のアプリケーション内に含まれていたことが、この広告APIを特に危険なものにしています。多くのユーザーがGoogle Playのセキュリティに対して信頼を寄せており、その結果、広告モジュールを含んだソフトウェアのインストール数は非常に大きなものになっています。Google Playからダウンロードされたアプリケーション数に関する統計情報の入手はGoogle社によって制限されているため、感染したデバイスの正確な数は明記できませんが、Doctor Webのスペシャリストによる調査結果から、その数は530万台を超えていると推測されます。今回のケースは、アンチウイルスシステムGoogle Bouncerが導入されて以来、Google Play上で発生した最も大規模な感染となります。

この広告APIの持つ悪意のある機能、及びAndroid向けマルウェアを拡散するサイトとの関係性を考慮し、Doctor Webはこのモジュールを悪意のあるタスクを実行するよう設計されたアドウェアに分類しました。また、このモジュールはAndroid.Androways.1.originという名前でDoctor Webウイルスデータベースに追加されており、Dr.Web anti-virus for Androidのユーザーに対して危害を加えることはありません。