2012年11月19日

株式会社Doctor Web Pacific

Trojan.Gapz.1は32ビット版および64ビット版いずれのWindows上でも動作することが可能で、感染させるコンピューター上で使用されているシステムのバージョンをその感染過程でチェックします。この悪意のあるプログラムのインストールそのものは、その結果に応じて異なる手順で行われます。またこのトロイの木馬は、特別に作成されたコードの実行を可能にしてしまう、いくつかのシステムコンポーネントの脆弱性を悪用することができ、このことは同種の脅威の中では極めて異例であると言えます。

このブートキットインストーラーは、Windowsグラフィックの脆弱性を悪用してシステム内の実行ファイルが不正起動されることを防ぐUAC(ユーザーアカウント制御)をすり抜けようとします。同様のテクノロジー(埋め込みフォントDexter Regularを使用したもの)は、様々なアンチウイルス会社のエキスパート達によって徹底的に解析され一時は名を馳せたトロイの木馬Trojan.Duquにも使用されていました。

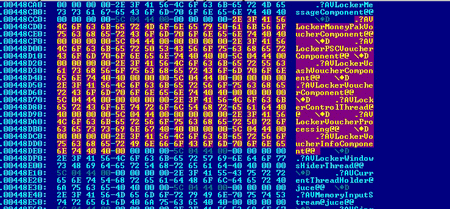

次にTrojan.Gapz.1は、感染したコンピューターのハードドライブの構造を解析し、特別なイメージを作成してディスクの予約セクター内に書き込みます。その後、MBR内のフィールドの1つを改変することでブートローダーをロードさせ、悪意のあるアプリケーションを実行させます。

Trojan.Gapz.1ルートキットは、実際には複合型マルウェアのコアであり、その目的は残りのトロイの木馬コンポーネントをダウンロードするための環境を整えることにあります。起動されると、Trojan.Gapz.1は複数のモジュールのセット及び設定データユニットを含んだバイナリイメージをロードします。これらのモジュールは特別なアセンブリコードのブロックで、実行されるとルートキット自身のAPIと連携します。これらのコンポーネントの機能および動作については未だ完全には解明されていません。例えば、モジュールの1つはリモートコマンドセンターに接続し、そこから実行ファイルをダウンロードすることが可能です。そこでDoctor Webのスペシャリストは、ペイメントシステムUCashと動作するよう設計された悪意のあるアプリケーションのダウンロードについて記録してきました。

Trojan.Gapz.1の解析は現在も続けられており、Dr.Webアンチウイルス製品にはこの脅威に対する特別な修復ツールが既に追加されています。そのため、このルートキットがDr.Webのユーザーに深刻な危害を与えることはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments