2016年1月28日

株式会社Doctor Web Pacific

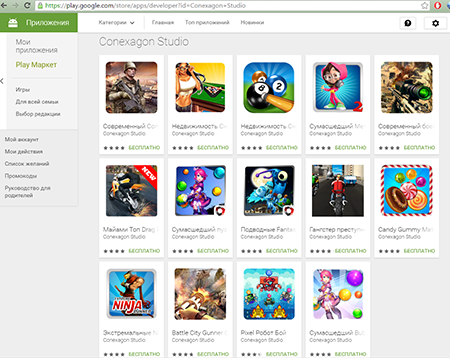

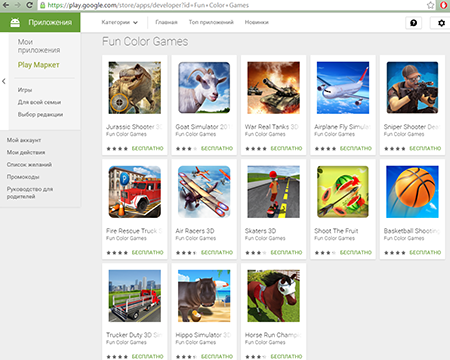

このトロイの木馬は60を超えるゲームに組み込まれ、Conexagon Studio、Fun Color Games、BILLAPPSなどの30を超えるゲーム開発メーカーの名前でGoogle Playから配信されていました。Doctor WebではGoogle社に対して報告を行いましたが、現在のところ、トロイの木馬を含んだアプリケーションは未だGoogle Playから配信されています。今後数時間の間はアンチウイルスソフトウェアに保護されていないデバイス上にゲームをダウンロードしないようにすることを推奨します。

これらのゲームは一見したところ同種のアプリケーションとなんら変わりはなく、さらに実際にゲームでもありますが、ユーザーがゲームをプレイしている間にトロイの木馬が悪意のある動作を実行するという点が異なっています。

Android.Xiny.19.originは感染させたデバイスのIMEIやMACアドレス、バージョン、OSの言語、モバイルネットワークオペレータ名などの情報をサーバーへ送信します。また、メモリーカードへのアクセス可否、トロイの木馬が組み込まれているアプリケーションの名前、そのアプリケーションがシステムフォルダ内にあるかどうかについてもサイバー犯罪者に送信します。

しかし、Android.Xiny.19.originの最も危険な点は、サイバー犯罪者のコマンドに応じて任意のapkファイルをダウンロード・起動する機能を備えているというところにあります。その際に比較的ユニークな方法が用いられています。ウイルス開発者はステガノグラフィーを使用して特別に作成された画像内に悪意のあるプログラムを隠していました。ユーザーに疑いを持たれる可能性のあるソース情報の暗号化と異なり、ステガノグラフィーは情報を密かに隠すために用いられます。無害な画像はセキュリティアナリストの注意を引くことはないであろうと考えたウイルス開発者が、検出手順を複雑化しようと試みたものと考えられます。

必要な画像をサーバーから受け取ると、Android.Xiny.19.originは特別なアルゴリズムを使用して、隠されたapkファイルを抽出して実行します。

その他にも、別のソフトウェアをダウンロード・インストールするようユーザーを誘導する、デバイス上でルートアクセス権が取得可能であった場合にユーザーの承諾なしにアプリケーションをインストール・削除するなどといった悪意のある機能を実行することができます。また、迷惑な広告を表示させる機能も備えています。

Android.Xiny.19.originはルート権限を取得することはできません。しかしながら、このトロイの木馬はソフトウェアのインストールを主な目的として設計されていることから、サーバーからエクスプロイトをダウンロードすることでデバイスのルートアクセス権を取得し、アプリケーションを密かにインストール・削除することが可能です。

Doctor Webでは、たとえGoogle Playから配信されているものであっても、疑わしいアプリケーションをインストールすることのないよう警告しています。Dr.Web for AndroidはAndroid.Xiny.19.originの組み込まれた、知られている全てのアプリケーションを検出することに成功しています。そのため、ユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments