2014年6月23日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年5月にコンピューター上で最も多く検出された脅威は、4月と同様、感染させたシステム上にアドウェアやリスクウェアをインストールするTrojan.Packed.24524で、ブラウザプラグインTrojan.BPlug.48、広告マルウェアTrojan.InstallMonster.51が続いています。以下の表は、5月にDr.WebCureIt!によって最も多く検出された脅威です。

| Name | Qty | % |

|---|---|---|

| Trojan.Packed.24524 | 79800 | 6.15 |

| Trojan.BPlug.48 | 40224 | 3.10 |

| Trojan.InstallMonster.51 | 36990 | 2.85 |

| Trojan.BPlug.28 | 34587 | 2.67 |

| Trojan.BPlug.47 | 29347 | 2.26 |

| Trojan.Runner.27 | 28104 | 2.17 |

| Trojan.BPlug.35 | 25494 | 1.97 |

| Trojan.BPlug.17 | 24256 | 1.87 |

| Trojan.Popupads.15 | 14596 | 1.13 |

| Trojan.DownLoader11.3101 | 13940 | 1.07 |

| Trojan.Packed.25266 | 12322 | 0.95 |

| Trojan.LoadMoney.1 | 11811 | 0.91 |

| Trojan.MulDrop5.10078 | 11561 | 0.89 |

| Trojan.Ormes.2 | 11280 | 0.87 |

| Trojan.Triosir.1 | 10980 | 0.85 |

| Trojan.BPlug.46 | 10671 | 0.82 |

| Trojan.LoadMoney.262 | 10412 | 0.80 |

| Trojan.InstallMonster.61 | 10026 | 0.77 |

| Trojan.LoadMoney.15 | 9720 | 0.75 |

| BackDoor.Maxplus.24 | 8502 | 0.66 |

ボットネット

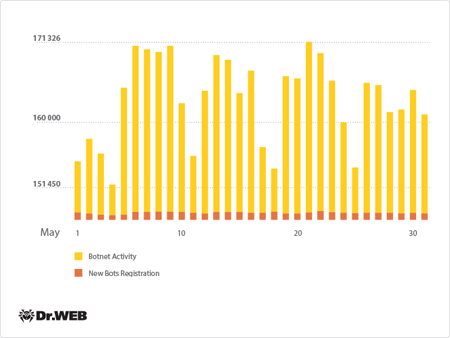

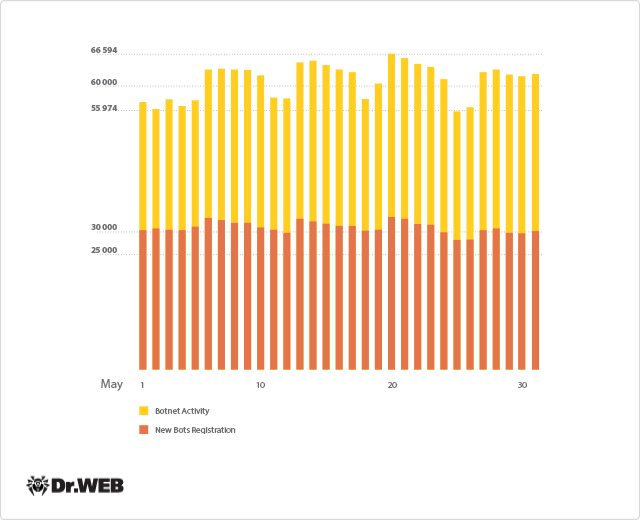

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12に感染したWindowsコンピューターによって構成されるボットネットの監視を続けています。このボットネットは現在も活動を続けており、1つ目のサブネットには1日に平均しておよそ16万5000台の感染したコンピューターが追加されています。この数は4月とほぼ同様のものとなっています。 以下のグラフは、2014年5月における1つ目のWin32.Rmnet.12サブネットの拡大推移を表しています。

2014年5月のWin32.Rmnet.12ボットネット拡大推移(1つ目のサブネット)

2つ目のWin32.Rmnet.12サブネットに追加される感染したコンピューターは1日に平均して25万台となっています。

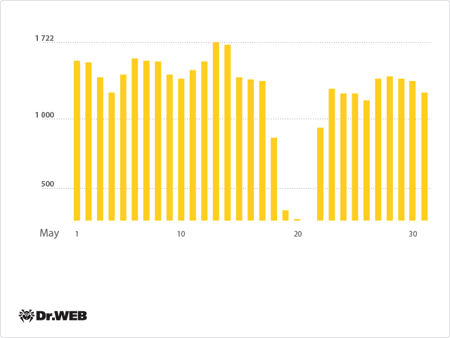

Trojan.Rmnet.19に感染したコンピューターから成るボットネットもまた活動を続けています。以下のグラフは、その拡大推移を表しています。

2014年5月のTrojan.Rmnet.19ボットネット拡大推移

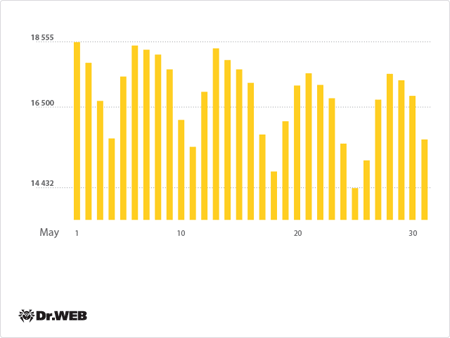

BackDoor.Flashback.39に感染したMac OS Xの台数は次第に減少を続けており、5月末には4月に比べて1万5623~2,682台少なくなっています。

2014年5月の Backdoor.flashback.39ボットネット拡大推移

2014年5月、Doctor WebではマルチコンポーネントなファイルインフェクターであるWin32.Sectorの分析を行いました。この脅威の主な機能はP2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染させたシステム上でそれらを起動させるというものです。Win32.Sectorに感染したシステムによって構成されるボットネットは管理サーバーを持たず、システムのIPアドレスリストを利用してボット間の通信を行います。この脅威は、感染した他のシステムのIPアドレスリストを取得するためにコンピューターがNATネットワークを使用しているかどうか(NATが使用不可である場合、ボットはユニークなIDを受け取ります)を確認します。その際に使用されるコマンドを用いることで、Doctor Webリサーチャーはボットネットの規模を割り出すことに成功しました。Win32.Sectorボットネットには1日に平均しておよそ6万台の感染したコンピューターが追加されています。以下のグラフは、その拡大推移を表しています。

感染したホスト数は台湾で最も多く、次いでエジプト、インドとなっています。

現在、このボットネットによって複数のマルウェアが拡散されています。

- Trojan.PWS.Stealer.1630―パスワードや、その他の個人情報を盗みます。

- Trojan.Mssmsgs.4048―スパムを送信するプラグインです。

- Trojan.DownLoader8.17844―httpおよびsocks5プロキシとして動作します。

- Trojan.DownLoader10.49375―httpおよびsocks5プロキシとして動作します。

- Trojan.Siggen6.11882―DNSトンネル(UDPポート53)、TCPトンネル(ポート80)を確立します。

- Trojan.Rbrute―Wi-Fiルーターへのアクセスを取得します。

- Trojan.Proxy.26841―指定されたノードへのhttpトラフィック通信のためにトンネルを確立します。

また5月には、開放されているRDPポート(3389)をIPアドレスのリストから検出するよう設計された新たなWin32.Sectorモジュールが発見され、Trojan.RDPCheckと名付けられました。

狙われるLinux

5月には、Linuxを標的としたマルウェアの数が急増し、それらの多くはDDoS攻撃を行うよう設計されたものでした。 Linux.DDoS.3は指定されたサーバーに対してTCP/IP (TCPフラッド攻撃)およびUDP (UDPフラッド攻撃)接続を大量に試みることでDDoS攻撃を実行します。この脅威はさらに、DNSリクエストを送信することで攻撃の効果を高めています(DNS amplification attacks:DNSアンプ攻撃)。Linux.DDoS.22と名付けられたまた別の亜種はLinux ARMを標的とし、 Linux.DDoS.24はUbuntuおよびCentOSの32ビット環境のサーバーおよびデスクトップを感染させます。

Linux.DnsAmpと名付けられたグループには、管理サーバーを2つ持ち、Linuxの32ビット版(Linux.DnsAmp.1、 Linux.DnsAmp.3、 Linux.DnsAmp.5)および64ビット版( Linux.DnsAmp.2、Linux.DnsAmp.4 )を感染させることのできるマルウェアファミリーが含まれています。

Linux.Mrblackプログラムには、ARM用のLinuxディストリビューションを標的とした亜種および32ビットx86 Linuxを標的とした亜種が含まれています。この脅威はTCP/IPおよびHTTP経由でDDoS攻撃を実行します。比較的単純な構造を持ち、その他の同種の脅威と同様に管理サーバーからコマンドを受け取ります。

さらに最も新しく追加されたLinux.BackDoor.Gatesファミリーは、DDoSボットとして動作し、バックドアとしての機能を備えていました。

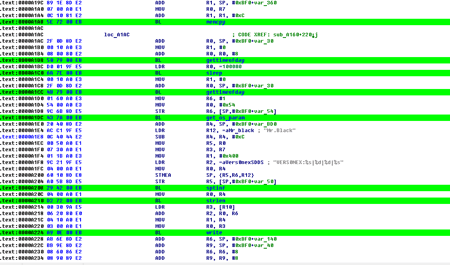

エンコーダ再び

5月、Doctor Webのテクニカルサポートサービスには、トロイの木馬エンコーダによって被害を受けたユーザーからの問い合わせが560件寄せられ、そのうち100件を超える被害がTrojan.Encoder.293によるものでした。このトロイの木馬はDelphiで書かれ、XOR暗号アルゴリズムおよびRSA暗号アルゴリズムを使用する2つのステップでファイルを暗号化します。 Trojan.Encoder.293によって暗号化されたファイルにはSupport@casinomtgox.com、ONE@AUSI.COM、two@AUSI.COM、three@ausi.comという拡張子が付いています。

Doctor Webで行われた調査の成果として、Trojan.Encoder.293によって暗号化され、上記拡張子を持ったファイルは、トロイの木馬のファイルがハードドライブから削除されている場合であっても高確率で復号化することが可能になりました。トロイの木馬が削除されていない場合、ファイルは全て復号化することができます。

Androidを狙った脅威

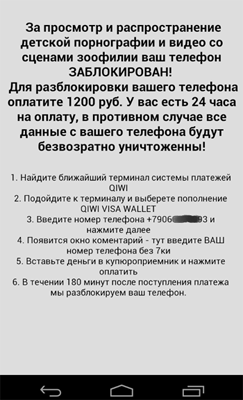

2014年5月には、Androidを標的とする新たな脅威の出現が相次ぎました。5月初旬には、モバイルデバイスをロックし、解除するために金銭を要求するAndroid.Locker.1.OriginがDr.Webウイルスデータベースに追加されました。このプログラムのコンセプトは、法律に違反したためにデバイスがブロックされた、という内容の通知を頻繁に表示させることでデバイスの動作を妨げるというものでしたが、実際にはブランクスクリーンやスクリーンセーバーが表示されています。

一方で、Android.Locker.1.Originは、そのメインウィンドウを定期的に起動させ、これによりデバイスの動作が妨げられることから、デバイスのロック自体には成功していると言えます。

このような脅威を駆除するには、セーフモードを起動させ、トロイの木馬の削除を実行することが推奨されます。システム設定へのアクセスを繰り返し試行することで脅威の削除が可能となる場合もありますが、この方法にはスキルと根気が必要です。

|

|

続けて発見された同様の脅迫型トロイの木馬Android. Locker.2.originはより攻撃性が高く、上記のロック機能に加えて遥かに有害なタスクを実行します。写真や動画、ドキュメントなどの幅広いファイルを検出し、AESを用いてそれらを暗号化した後、復号化のために金銭を要求するというものです。 このトロイの木馬は.jpeg、 .jpg、 .png、 .bmp、 .gif、 .pdf、 .doc、 .docx、 .txt、 .avi、 .mkv、 .3gp拡張子を持ったファイルを暗号化します。このマルウェアはAndroidを狙った初のトロイの木馬エンコーダであり、Windows向けトロイの木馬エンコーダを使用する犯罪者が、その攻撃対象となる範囲を広げてきていることが分かります。

このトロイの木馬は管理サーバーに接続し、感染させたデバイスに関する情報(IMEIなど)を送信します。

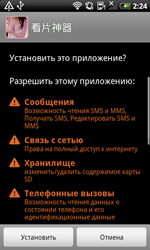

5月の中旬には、中国のソフトウェア配信サイト上で自動的に購入を行うトロイの木馬Android.MMarketPayファミリーがDr.Webウイルスデータベースに追加されました。

|

|

このファミリーに属する他のマルウェアはゲームやアプリケーションを自動的に購入するよう設計されていますが、新たな亜種であるAndroid.MMarketPay.8.originは様々なゲームカードを購入し、CAPTCHA認証(画像認証)およびSMS認証などの保護メカニズムを回避するという点で異なっています。このトロイの木馬は、CAPTCHAを特別な認識サービスサイトへアップロードすることで認識し、SMSの確認メッセージを傍受して自動的に返信します。

また、5月に中国で発見された別の脅威にOldbotプログラムがあります。 新たに発見された亜種であるAndroid.Oldboot.4.originも、このファミリーに含まれるこれまでの脅威と同様、ローカルマーケット上で販売されるモバイルデバイス上にプリインストールされた形で拡散され、様々なアプリケーションを密かにダウンロード、インストールするものでした。

Google Play上でのマルウェアの出現も後を絶たず、5月末には隠された機能を持つユーティリティが発見されました。それらの機能は、管理サーバーからのコマンドに従って課金SMSを送信し、様々なアプリケーションをダウンロード、インストールするというものです。そのような動作をユーザーはコントロールすることができないことから、Doctor WebではこのユーティリティをAndroid. Backdoor. 81.originとしてウイルスデータベースに追加しました。このマルウェアについての詳細はこちらの記事をご覧ください。

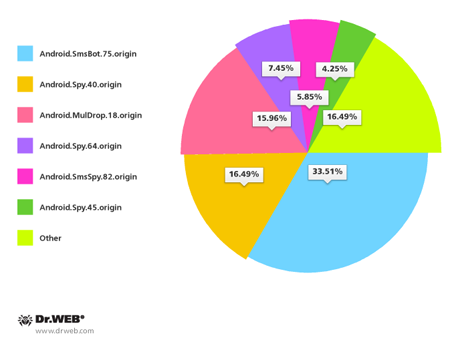

韓国では、Androidトロイの木馬を拡散するSMSスパムが大量に配信されました。Doctor Webでは、5月を通じて180件を超える配信が確認され、それらのSMSには次のトロイの木馬をダウンロードするリンクが含まれていました: Android.SmsBot.75.origin(33.69%)、 Android.Spy.40.origin(16.58%)、 Android.MulDrop.18.origin(16.04%)、 Android.Spy.64.origin(7.49%)、 Android.SmsSpy.82.origin(5.88%)、 Android.Spy.45.origin(4.28%)。

5月にメールトラフィック内で検出されたマルウェアTop20

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | Trojan.DownLoad3.32784 | 0.84% |

| 2 | Trojan.Fraudster.778 | 0.64% |

| 3 | Trojan.PWS.Panda.5676 | 0.57% |

| 4 | Exploit.PDF.8011 | 0.56% |

| 5 | Trojan.PWS.Panda.7278 | 0.56% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.50% |

| 7 | Trojan.DownLoader11.8676 | 0.47% |

| 8 | PDF.FakeLink.1 | 0.45% |

| 9 | Trojan.DownLoad3.33216 | 0.45% |

| 10 | Trojan.DownLoad3.28161 | 0.45% |

| 11 | Trojan.DownLoad3.33354 | 0.45% |

| 12 | Trojan.SkypeSpam.11 | 0.44% |

| 13 | Exploit.CVE-2010-0188.9 | 0.42% |

| 14 | Trojan.PWS.Panda.4795 | 0.42% |

| 15 | Trojan.DownLoad3.33498 | 0.40% |

| 16 | Trojan.Packed.26775 | 0.39% |

| 17 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 18 | Trojan.Fraudster.517 | 0.36% |

| 19 | Trojan.PWS.Panda.2401 | 0.34% |

| 20 | BackDoor.Comet.884 | 0.30% |

5月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.05.2014 00:00 - 31.05.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.29% |

| 2 | Trojan.Packed.24524 | 0.59% |

| 3 | JS.Redirector.228 | 0.53% |

| 4 | Trojan.LoadMoney.262 | 0.46% |

| 5 | Tool.Unwanted.JS.SMSFraud.26 | 0.44% |

| 6 | Trojan.InstallMonster.51 | 0.43% |

| 7 | Trojan.MulDrop5.10078 | 0.40% |

| 8 | Adware.Downware.2095 | 0.37% |

| 9 | Adware.OpenCandy.4 | 0.37% |

| 10 | Adware.Downware.179 | 0.36% |

| 11 | JS.IFrame.566 | 0.34% |

| 12 | Adware.Toolbar.240 | 0.34% |

| 13 | Tool.Skymonk.14 | 0.33% |

| 14 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 15 | Adware.OpenCandy.3 | 0.33% |

| 16 | Adware.NextLive.2 | 0.32% |

| 17 | Trojan.InstallMonster.209 | 0.31% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Trojan.InstallMonster.146 | 0.29% |

| 20 | Adware.Bandoo.13 | 0.29% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments