2014年3月17日

株式会社Doctor Web Pacific

このTrojan.Skimer.19に関連した攻撃は現在も続いています。

このトロイの木馬のメインペイロードは、Dr.WebにTrojan.Starter.2971として検出される別の悪意のあるプログラムのNTFS代替データストリームに内に潜むダイナミックリンクライブラリに格納されています。また、感染したシステムがNTFSファイルシステムを使用していた場合、Trojan.Skimer.19はそのログをデータストリーム内に格納します。それらのファイルには入手した銀行キャッシュカード情報や情報を復号化するためのキーが含まれています。

ATMのOSを感染させると、Trojan.Skimer.19は暗号化PINパッド(EPP:Encrypted Pin Pad)への入力を監視し、特定の組み合わせが入力されると、犯罪者からのコマンドを実行します。それらのコマンドには以下のものがあります。

- ログファイルをチップカード上に保存、PINコードを復号化する。

- トロイの木馬ライブラリおよびログファイルを削除し、ホストファイルを「修復」、システムを再起動させる(犯罪者はATMに対して2回コマンドを送信します。最初のコマンドが送られてから2つ目のコマンドが送られるまでに10秒かかります)。

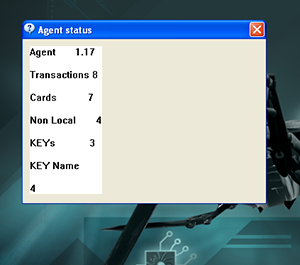

- トランザクション数、カードやキーなどの統計情報を表示する。

- ログファイルを全て削除する。

- システムを再起動させる。

- チップカードからトロイの木馬をアップデートする。

このトロイの木馬ファミリーのこれまでのバージョンと同様、Trojan.Skimer.19はATMキーパッドへのコードの入力によってのみでなく、特別なカードを使用してもアクティベートされます。

盗んだデータを復号化するために、Trojan.Skimer.19はログファイル内に格納してある盗んだ暗号化キーを利用しますが、その際に、ATM上にインストールされたソフトウェアか、または独自の暗号化アルゴリズムDESを使用します。

Doctor Webでは、それぞれ異なる機能を持った複数のバージョンの悪意のあるライブラリを確認しています。Dr.Webアンチウイルスソフトウェアは、それらの全てを検出・駆除することに成功しています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments