2013年8月5日

株式会社Doctor Web Pacific

「マスターキー」脆弱性の悪用は技術的に決して難しいものではないことから、遅かれ早かれ犯罪者によって利用されるであろうということは、この脆弱性が公になった瞬間からセキュリティエキスパート達によって予測されていました。はたしてその通り、脆弱性の詳細が明らかにされてから1ヵ月も経たないうちに、今回のマルウェアが登場しています。

Dr.WebによってAndroid.Nimefas.1.originと名付けられたこのトロイの木馬は、Androidアプリケーションと一緒に拡散され、プログラムのDexFileが置かれていたディレクトリ内に改変されたDexFileとして含まれています。「マスターキー」脆弱性はAndroidでのアプリケーションのインストールに関するもので、apkパッケージのサブディレクトリに同じ名前を持つファイルが2つ含まれていた場合に、OSは1つ目のファイルのデジタル署名を確認しますが、確認されていない2つ目のファイルをインストールしてしまうというものでした。これを利用することで、Android.Nimefas.1.originは改変されたアプリケーションのインストールを防ぐセキュリティをすり抜けます。

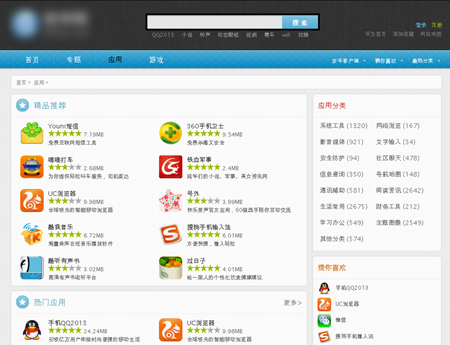

以下の画像は、Android.Nimefas.1.originに感染した例です。

このトロイの木馬はデバイス上で起動されると、中国で知られているアンチウイルスがシステム内で動作していないかどうかを確認します。

アンチウイルスが1つでも発見された場合は、ルートアクセスが可能であるかどうかを確かめるため "/system/xbin/su" または "/system/bin/su" ファイルを探します。ファイルが見つかった場合、Android.Nimefas.1.originは動作を停止します。それ以外の場合、トロイの木馬は動作を続行します。

またAndroid.Nimefas.1.originは、ハードコードされているリストからランダムに選択した犯罪者の携帯番号に対して、感染したデバイスのIMSI番号を送信します。

その後、感染したデバイス上のアドレス帳に登録されている全ての携帯番号に対してSMSが送信されます。メッセージに使用されるテキストはリモートサーバーからダウンロードされ、また、メッセージの送信先に関する情報が同サーバーに送信されます。このマルウェアは異なる携帯番号に対して任意のSMSを送信することができ、そのために必要なデータ(メッセージテキストと携帯番号)は全てC&Cサーバーから取得されます。

さらに、このトロイの木馬は受信したメッセージをユーザーから隠す機能を持っています。そのようなメッセージをテキストや番号に応じて選択するためのフィルタもまた、犯罪者のサーバーからダウンロードされます。

ただし、現在このリモートサーバーは動作を停止しています。

Android.Nimefas.1.originは、中国のアプリケーション配信サイトで入手可能な多くのゲームやアプリケーションと一緒に拡散されており、中国のユーザーにとって深刻な脅威となっています。サイトの管理者に対しては既に報告が行われていますが、今後「マスターキー」脆弱性を悪用したマルウェアの増加に伴う拡散地域の拡大が予想されます。Androidモバイルデバイスのメーカーからは、この脆弱性を閉じるOSのアップデートがリリースされていないため、多くのデバイスが被害に合う可能性があります。また、市場にはメーカーによるサポートが終了しているデバイスも多く出回っており、そのようなデバイスのユーザーはセキュリティを入手できない可能性もあります。

このトロイの木馬はDr.WebのOrigins Tracing™によって検出されるため、Dr.Web anti-virus for Androidが動作しているデバイスはAndroid.Nimefas.1.originから保護されています。また、このマルウェアを含んだapkファイルはExploit.APKDuplicateNameとしてDr.Webによって検出されています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments