2014年12月26日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年12月には迷惑な広告を表示させるブラウザプラグインTrojan.BPlug.218およびTrojan.BPlug.341が最も多く検出され、また別の広告トロイの木馬であるTrojan.Yontoo.115が続きました。 Trojan.ZadvedおよびTrojan.LoadMoneyファミリーも多く確認され、これらは全て迷惑な広告をダウンロード、または表示させるものでした。

Dr.Web統計サーバーから得られた統計では、BackDoor.Andromeda.404が最も多く検出され、全体の0.4%を占めていました。 続けて、広告トロイの木馬Trojan.LoadMoney.336(0.36%)、 マルウェアのインストーラであるTrojan.InstallCore.16(0.34%)となっています。

BackDoor.Andromeda.404はメールトラフィック内でも最も多く検出され、全体の2.28%を占めていました。 Trojan.Hottrend.355(0.87%)およびTrojan.Fraudster.778(0.67%)が後に続き、11月に多く検出されていたTrojan.Downloadを後方へ追いやる形となりました。

Doctor Webによって監視が続けられているボットネットでは未だ活動が確認されています。Win32.Sectorに感染したコンピューターから成るボットネットの規模は僅かに縮小し、1日に追加されるボットの数は11月に比べて10%少ない50,500台となっています。一方、BackDoor.Flashback.39に感染するMacの数は11月とほとんど変わらず、1日に平均して13,500台となっています。

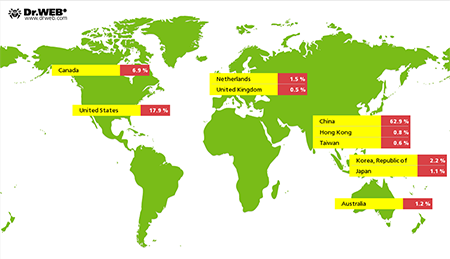

様々なwebサイトに対するLinux.BackDoor.Gates.5によるDDoS攻撃も続き、これまでと同様、中国に置かれたサーバーが主な標的となっています。12月には、11月に比べて1,911件多い5,624件のIPアドレスが攻撃されています。また、攻撃の対象となる地域にも大幅な拡大が認められ、オーストラリア、台湾、オランダ、英国に置かれたサーバーに対する攻撃が増加しています。以下の図は、DDoS攻撃の地域別分布を表しています。

Linuxを狙うバックドア

12月、Linuxを標的とするマルチコンポーネントマルウェアLinux.BackDoor.Fysbis.1がDoctor Webウイルスアナリストによって発見されました。このプログラムはサイバースパイグループSednitによって開発されたものであると考えられています。 Linux.BackDoor.Fysbis.1には2つのモジュールが含まれ、1つ目のモジュールは感染させたコンピューターのファイルシステムを使用して様々な動作を実行し、2つ目のモジュールは犯罪者から受け取ったコマンドを実行します。

この悪意のあるプログラムはスーパーユーザーアカウント(root)を使用して動作することができるほか、Linuxの通常アカウントでも動作することが可能です。後者の場合、Linux.BackDoor.Fysbis.1は異なるフォルダ内にインストールされ、実行ファイルには別の名前が使用されます。

初回の起動後、Linux.BackDoor.Fysbis.1はシステム内で自身のコピーが既に動作していないかどうか、また、そのコピーがOSの起動時に自動的に起動するよう設定されていないかどうかを確認します。システム内にコピーが存在しなかった場合、このマルウェアは自身をハードドライブ上にコピーし、OSの起動時に自動的に起動するようにします。

C&CサーバーのアドレスはLinux.BackDoor.Fysbis.1内にハードコードされており、また、暗号化された設定データや、動作に必要なその他の情報はSQLite3データベース内に保存されています。

このトロイの木馬はC&Cサーバーから様々なコマンドを受け取り、それらを感染させたシステム上で実行する機能を備えています。

Androidに対する脅威

12月には、Androidを搭載したスマートフォンやタブレットを攻撃する脅威が多数発見されました。中でも特に、比較的価格の安いAndroidデバイス上にプリインストールされたトロイの木馬が多く確認されています。Android.Backdoor.126.originとしてDr.Webウイルスデータベースに追加された脅威は、そのようなトロイの木馬の1つでした。Android.Backdoor.126.originはサーバーから受け取ったコマンドを実行する機能を備えていますが、それらのうち特筆すべき機能として、デバイス上で受信するSMS内に犯罪者によって作成されたメッセージを埋め込むというものがあります。犯罪者はメッセージの内容を自由に作成することができるため、Android.Backdoor.126.originに感染したデバイスのユーザーはあらゆる詐欺の被害者となる危険性があります。一方、Androidデバイス内に潜む、また別の悪意のあるプログラムであるAndroid.Backdoor.130.originはSMSを送信、通話を発信、広告を表示、ユーザーの承諾無しにアプリケーションをダウンロード、インストール、起動するほか、着信履歴や送受信したSMS、デバイスの位置情報などの情報を全てC&Cサーバーに送信するなど、より幅広い機能を備えていました。

また12月には、個人情報に加えてバンクアカウントから金銭を盗むトロイの木馬の発見もありました。12月中旬に発見され、ポピュラーなゲームを装って拡散されていたAndroid.SmsBot.213.originは、SMSを傍受または送信、デバイス上の個人情報をC&Cサーバーに送信するなどの機能を備えていました。SMSへのアクセスが可能であることから、このトロイの木馬はオンラインバンキングで使用される機密データを入手し、それらを犯罪者に送信することができます。犯罪者はそれらの情報を用いて被害者のアカウントから自身のアカウントへ密かに送金を行います。

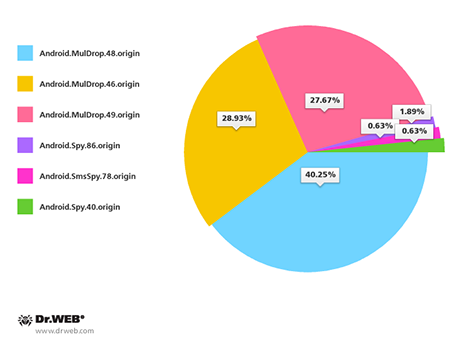

韓国のAndroidユーザーに対する攻撃は12月も続き、これまでと同様、悪意のあるプログラムのダウンロードリンクを含んだSMSスパムが配信されていました。Doctor Webでは160件を超えるそのようなスパムが記録され、最も多く拡散されていたマルウェアはAndroid.MulDrop.48.origin、 Android.MulDrop.46.origin、Android.MulDrop.49.origin、 Android.Spy.86.originとなっています。

Dr.Webからの詳細情報

Virus statistics Virus descriptions Virus monthly reviews Laboratory-live

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments