発見された新たなMac OS Xボットネット

ウイルスアラート | 全てのニュース | ウイルスデータベース

2014年10月6日

株式会社Doctor Web Pacific

このマルウェアはC++およびLUAによって書かれ、そのルーチンには多くの暗号化が使用されています。インストールされると /Library/Application Support/JavaW 内に展開され、バックドアが自動で起動されるようドロッパーによってplistファイルが生成されます。

Mac.BackDoor.iWormは初回起動時に、その設定データを別のファイルに保存し、連携しなくてもよいアプリケーションを特定するために/Libraryディレクトリ内のコンテンツを読み込もうとします。"Unwanted"ディレクトリが見つからなかった場合、システムクエリを使用してMac OS Xを実行しているアカウントのホームディレクトリを見つけ、ディレクトリ内で自身の設定ファイルの存在を確認し、その動作に必要な全てのデータをファイル内に書き込みます。次に、Mac.BackDoor.iWormは感染したコンピューター上でポートを開き、接続の受信を待ちます。また、コントロールサーバーのリストを取得するためのリクエストをリモートサイトへ送信した後、リモートサーバーに接続してコマンドを待ちます。注目すべき点として、このマルウェアはコントロールサーバーのアドレスを取得するためにreddit.comの検索サービスを利用し、検索クエリとして現在の日付のMD5ハッシュの頭から8バイト分の16進数の値を使用しています。reddit.comは、"minecraftserverlists"トピック内に"vtnhiaovyd"というアカウント名で犯罪者によってコメントとして公開されているボットネットのC&Cサーバーおよびポートのリストを含んだwebページを検索結果として返します。

トロイの木馬はリスト上にある最初の29アドレスからランダムに選択したアドレスに対してクエリを送信します。一方、リスト取得のリクエストは5分間隔でreddit.comに送信されます。

特別なアルゴリズムによってリスト上から選択されたサーバーに対して接続を試みる間、トロイの木馬はサーバーアドレスが除外リストに含まれているかどうかを確認し、リモートホストの認証に特別なルーチンを使用するためにサーバーとデータのやり取りを行います。これに成功すると、感染したMac上で開かれたポートに関する情報や、そのユニークなIDに関する情報をサーバーに送信し、コマンドを待ちます。

Mac.BackDoor.iWormはバイナリデータおよびLUAスクリプトに依って、2つの種類の異なるコマンドを実行することができます。LUAスクリプト向けの基本的なバックドアコマンドは以下のとおりです。

- OSの種類を取得

- ボットのバージョンを取得

- ボットのUIDを取得

- 設定ファイルの値を取得

- 設定ファイル内にパラメータ値を設定

- 設定ファイルから全てのパラメータ値を削除

- ボットのアップタイムを取得

- GETクエリを送信

- ファイルをダウンロード

- 受信接続のためにソケットを開き、受け取ったコマンドを実行

- システムインストラクションを実行

- スリープ

- IPのノードを妨害

- 妨害するノードのリストをクリア

- ノードのリストを取得

- ノードの種類を取得

- ノードのポートを取得

- 埋め込まれたLUAスクリプトを実行

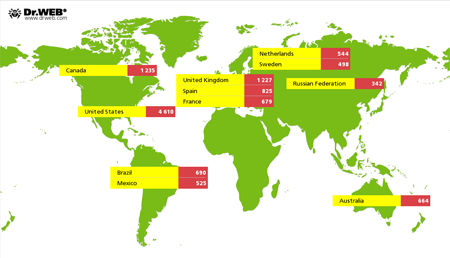

Doctor Webの統計によるとMac.BackDoor.iWormを使用して構成されるボットネットには2014年9月26日現在、1万7,658のIPアドレスが含まれています。最も感染数の多かった国は米国で4,610台(全体の26.1%)、次いでカナダ1,235台(7%)、英国1,227台(6.9%)となっています。以下の図はMac.BackDoor.iWormボットネットの国別分布を表しています。

Dr.WebウイルスデータベースにはMac.BackDoor.iWormのシグネチャが既に追加されています。そのため、Dr.Web Anti-virus for Mac OS Xに保護されるMacに対して、この脅威が危害を与えることはありません。