2014年5月16日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年4月にコンピューター上で最も多く検出された脅威は、前月と同様、感染させたシステム上にアドウェアやリスクウェアをインストールするTrojan.Packed.24524で、Trojan.BPlugファミリーが続いています。これらのトロイの木馬は、webページ内に疑わしいサイトの広告を表示させるブラウザプラグインです。以下の表は、4月にDr.WebCureIt!によって最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.Packed.24524 | 82889 | 6.18 |

| Trojan.BPlug.35 | 40183 | 3.00 |

| Trojan.BPlug.28 | 36799 | 2.74 |

| Trojan.InstallMonster.51 | 35536 | 2.65 |

| Trojan.BPlug.17 | 23664 | 1.77 |

| Trojan.InstallMonster.61 | 19183 | 1.43 |

| Trojan.LoadMoney.1 | 13636 | 1.02 |

| Trojan.LoadMoney.15 | 12975 | 0.97 |

| Trojan.Triosir.1 | 12596 | 0.94 |

| Trojan.Siggen5.64541 | 12452 | 0.93 |

| Trojan.DownLoader11.3101 | 12104 | 0.90 |

| Trojan.Wprot.3 | 10228 | 0.76 |

| Trojan.BPlug.48 | 8807 | 0.66 |

| Trojan.Packed.25266 | 8694 | 0.65 |

| Trojan.Ormes.2 | 8346 | 0.62 |

| Trojan.BPlug.33 | 8139 | 0.61 |

| BackDoor.IRC.NgrBot.42 | 8040 | 0.60 |

| BackDoor.Maxplus.24 | 7276 | 0.54 |

| Trojan.BPlug.47 | 7193 | 0.54 |

| Trojan.Packed.24814 | 7098 | 0.53 |

ボットネット

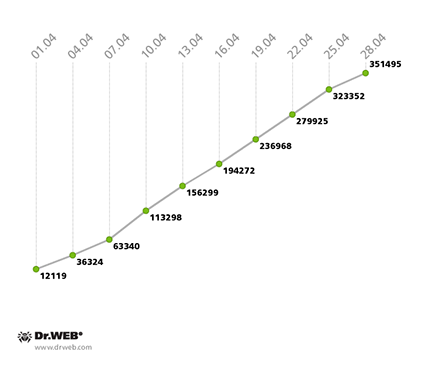

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12に感染したWindowsコンピューターによって構成されるボットネットの監視を続けています。このボットネットは現在も活動を続けており、1つ目のサブネットに含まれるボット数の4月の平均は16万5500台で、1日におよそ1万3000台の感染したコンピューターが追加されています。以下のグラフは、2014年4月における1つ目のWin32.Rmnet.12サブネットの拡大推移を表しています。

2014年4月のWin32.Rmnet.12ボットネット拡大推移

(1つ目のサブネット)

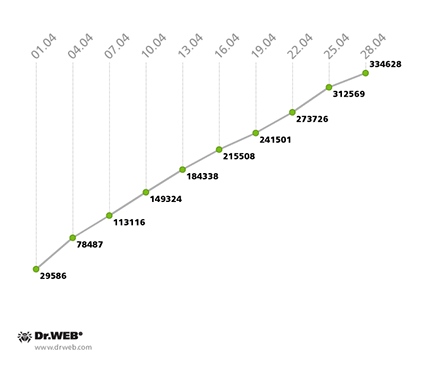

2つ目のWin32.Rmnet.12サブネットに含まれるボット数の4月の平均は27万台、1日に追加される感染したコンピューターはおよそ1万2000台となっています。以下のグラフは、2つ目のWin32.Rmnet.12サブネットの拡大推移を表しています。

2014年4月のWin32.Rmnet.12ボットネット拡大推移

(2つ目のサブネット)

Trojan.Rmnet.19ボットネットに含まれる感染したコンピューターの数は3月末の2,066台から4月末の1,866台へと僅かに減少しています。

BackDoor.Flashback.39に感染したMac OS Xの台数もまた次第に減少を続けており、3月末の2万5912台から1万8305台へと、4月の間に30%少なくなっています。

その他の4月の脅威

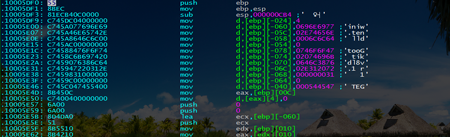

4月の初めには、BackDoor.Gootkit.112としてDr.Webウイルスデータベースに加えられたマルチコンポーネントバックドアブートキットが発見されました。BackDoor.Gootkit.112にはTrojan.Mayachokファミリーで使用されていたブートキット機能(トロイの木馬ダウンローダー)が搭載されていますが、ソースコードには大幅な変更が加えられています。

感染したシステム内で自身の権限を高めるために、BackDoor.Gootkit.112はshim(Microsoft Windows Application Compatibility Infrastructure)を利用してUACをすり抜けます。その方法は次のようになっています。

- トロイの木馬がデータベース(shim)を作成し、インストールします。

- 次に、高めた権限でcliconfg.exeを実行します。

- Shimがオリジナルのプロセスを停止させ、RedirectEXEを使用してトロイの木馬を起動させます。

このトロイの木馬は次のコマンドを実行します。

- httpトラフィックを傍受

- 他のプロセスにコードを挿入(webインジェクション)

- 特定のURLをブロック

- スクリーンショットをとる

- 実行中のプロセスのリストを取得

- ローカルユーザーおよびグループのリストを取得

- 指定されたプロセスを終了させる

- shellコマンドを実行

- 実行ファイルを起動

- トロイの木馬を自動でアップデート

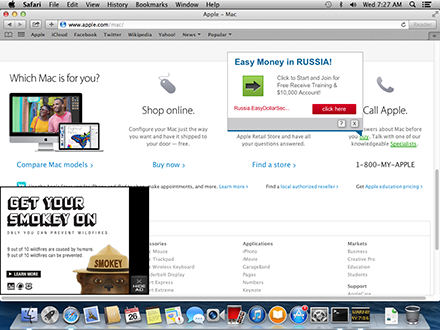

4月の後半には、ポピュラーなブラウザのウィンドウ上に表示される迷惑な広告に関する多くの苦情がMac OS Xユーザーから寄せられました。この問題は、正規のアプリケーションと一緒にシステム上にインストールされるプラグインが原因であることが判明しました。

そのようなプログラムの1つであるDownliteはポピュラーなtorrentトラッカーサイトから拡散されています。「Download」をクリックしたユーザーはDownliteインストーラー(Dr.WebアンチウイルスによってTrojan.Downlite.1として検出されます)をダウンロードするためのサイトへとリダレクトされます。このインストーラーによって、DlLite.appと一緒に複数のブラウザプラグインがインストールされます。さらに、Mozilla Firefox、Google Chrome、Safariをコントロールするよう設計されたアプリケーションdev.Jack(Dr.WebアンチウイルスによってTrojan.Downlite.2として検出されます)も同時にインストールされます。これらのプラグインはDownlite.appのほかにも、MacVideoTunes、MediaCenter_XBMC、Popcorn、VideoPlayer_MPlayerXなどのアプリケーションと一緒に拡散されています。ブラウザウィンドウ上に表示される迷惑な広告には次のようなものがあります。

- 下線の引かれたキーワード。それらの文字にカーソルを置くとポップアップ広告が表示されます。

- 左下隅に表示される、「Hide Ad」ボタンの付いた小さなウィンドウ

- 検索エンジンの結果ページやポピュラーなサイト上に表示されるバナー

詳細についてはこちらの記事をご覧ください。

モバイル脅威

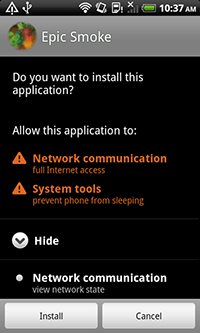

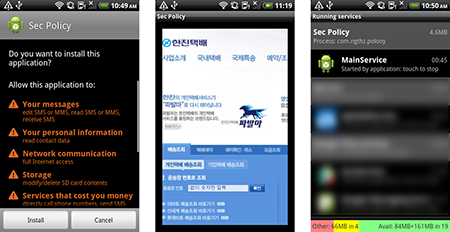

4月には、Androidを狙った複数の脅威が出現しました。中でも特に、2014年1月に発見されたAndroid.Oldbootの新たな亜種の発見が挙げられます。アップデートされたこのトロイの木馬の主な機能は以前のものと変わらず、他のアプリケーションを密かにダウンロード・インストールするというものですが、新たな機能も複数追加されています。いくつかのコンポーネントは起動後にオリジナルファイルを削除し、RAM内で動作を続けることで、この脅威の検出と削除を困難なものにしています。さらに、モジュールの一部ではコードが難読化され、アンチウイルスソフトウェアを削除する機能も追加されています。

犯罪者はGoogle Playも忘れていません。Bitcoinをマイニングするよう設計されたトロイの木馬が複数発見され、Android.CoinMine.1としてDr.Webウイルスデータベースに追加されました。このトロイの木馬は壁紙内に潜み、モバイルデバイスが使用されていない状態が一定の期間続くと動作を開始します。

3月に発見された同種のマルウェア同様、このトロイの木馬も金銭的被害をもたらす(インターネットトラフィックを増大させることで)だけでなく、モバイルデバイスの動作にも影響を与えます。

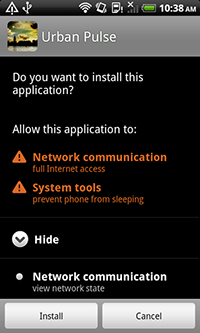

また4月には、韓国のAndroidユーザーを標的とする、マルウェアのダウンロードリンクを含んだ望まないSMSを使用した攻撃が発生しました。Doctor Webでは232件のスパム攻撃が確認されています。最も多く検出されたトロイの木馬はAndroid.Spy.64.origin、 Android.SmsBot.75.origin、 Android.Spy.40.origin、 Android.SmsSpy.78.origin、 Android.BankBot.6.origin、 Android.SmsSend.685となっています。

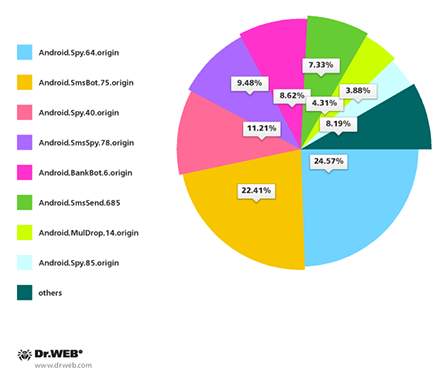

Android.SmsBot.75.originは、荷物を配送できなかった旨をユーザーに対して通知する40のスパムによって拡散されていました。SMSに含まれているリンクをクリックしてしまったユーザーは偽のブログページへとリダレクトされ、アプリケーションをダウンロードするよう促されます。このアプリケーションが、個人情報を盗み犯罪者から送られたコマンドを実行するトロイの木馬です。

SMSスパムを使用したマルウェアの拡散はロシアでも多く確認されています。4月にはAndroid.SmsSpy.88.originのダウンロードリンクを含んだSMSが発見されました。

インストールされ起動されると、このマルウェアはデバイスの情報を犯罪者に送信し、次に犯罪者からのコマンドを待ちます。コマンドには、受信メッセージの傍受、SMSの送信、着信通話の転送などの実行が含まれています。このように、Android.SmsSpy.88.originはSMSスパムを送信するだけでなくスパイウェアとしても動作します。

さらに4月には、脱獄(jailbreak)したAppleデバイスを狙った新たなトロイの木馬の出現がありました。中国で発見されたIPhoneOS.PWS.Stealer.1は、App Store、i CloudなどのAppleサービスへのアクセスを可能にするApple IDを盗むことで、ユーザーに被害を及ぼします。

4月にメールトラフィック内で検出されたマルウェアTop20

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | Trojan.DownLoad3.28161 | 0.95% |

| 2 | Trojan.Fraudster.778 | 0.76% |

| 3 | Trojan.PWS.Panda.5676 | 0.74% |

| 4 | Trojan.DownLoad3.32784 | 0.68% |

| 5 | Trojan.Oficla.zip | 0.67% |

| 6 | Trojan.DownLoader9.61937 | 0.65% |

| 7 | Trojan.Winlock.8811 | 0.57% |

| 8 | Trojan.VbCrypt.150 | 0.50% |

| 9 | Trojan.DownLoad3.30075 | 0.47% |

| 10 | Win32.HLLM.MyDoom.54464 | 0.42% |

| 11 | Trojan.PWS.Panda.547 | 0.41% |

| 12 | Trojan.Siggen6.14201 | 0.39% |

| 13 | Java.Siggen.90 | 0.38% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.36% |

| 15 | Trojan.PWS.Panda.6971 | 0.36% |

| 16 | Trojan.PWS.Panda.4795 | 0.35% |

| 17 | Trojan.Packed.26385 | 0.32% |

| 18 | Trojan.PWS.Panda.2401 | 0.32% |

| 19 | BackDoor.Comet.884 | 0.29% |

| 20 | Trojan.Fraudster.517 | 0.29% |

4月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.04.2014 00:00 - 30.04.2014 14:00 | ||

| 1 | SCRIPT.Virus | 1.25% |

| 2 | Trojan.InstallMonster.51 | 0.66% |

| 3 | Trojan.Packed.24524 | 0.65% |

| 4 | Tool.Unwanted.JS.SMSFraud.26 | 0.46% |

| 5 | JS.Redirector.228 | 0.44% |

| 6 | Adware.Downware.2095 | 0.42% |

| 7 | Adware.Downware.179 | 0.38% |

| 8 | Adware.Toolbar.240 | 0.37% |

| 9 | Adware.NextLive.2 | 0.37% |

| 10 | Adware.OpenCandy.3 | 0.35% |

| 11 | Adware.OpenCandy.4 | 0.35% |

| 12 | Tool.Skymonk.14 | 0.33% |

| 13 | JS.IFrame.566 | 0.33% |

| 14 | Adware.Webalta.13 | 0.33% |

| 15 | BackDoor.PHP.Shell.6 | 0.32% |

| 16 | Adware.InstallCore.90 | 0.31% |

| 17 | BackDoor.IRC.NgrBot.42 | 0.30% |

| 18 | Adware.Conduit.33 | 0.30% |

| 19 | Adware.Bandoo.13 | 0.30% |

| 20 | Trojan.LoadMoney.257 | 0.29% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments