2014年2月19日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2013年に最も多く拡散された脅威はTrojan.Hostsファミリーでした。その中でもトップを占めるTrojan.Hosts.6815は、感染させたシステム上でDNSサーバーのIPアドレスを含んだhostsファイルを改変し、その結果として、webサイトにアクセスしようとしたユーザーを悪意のある偽のサイトへとリダレクトします。感染したコンピューター上に望まないアプリケーションをダウンロード・インストールするダウンローダーであるTrojan.LoadMoney.1が2番目に多く拡散され、2011年から情報セキュリティエキスパートに知られているBackDoor.IRC.NgrBot.42が後に続いています。このトロイの木馬ファミリーはIRCプロトコル経由でリモートサーバーと通信し、犯罪者から受け取った様々なコマンドを実行する機能を備えています。BackDoor.IRC.NgrBot.42は、その悪意のあるペイロードによって、マルウェアの整合性が損なわれた場合にブートレコードを削除、アンチウイルス会社のwebサイトへのアクセスをブロック、様々なサイトへのログインに使用されたログインとパスワードを傍受することができます。また、コンピューターに接続された全てのリムーバブルメディアを感染させ、そのデバイス上にあるフォルダを隠して、代わりに自身の実行ファイルへのショートカットを作成します。その結果、感染したデバイス上でフォルダを開こうとしたユーザーは悪意のあるアプリケーションを実行してしまいます。

以下の表は、2013年にDr.WebCureIt!によって最も多く検出された脅威です。

| № | Name | % |

|---|---|---|

| 1 | Trojan.Hosts.6815 | 1.74 |

| 2 | Trojan.LoadMoney.1 | 1.38 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.14 |

| 4 | Trojan.Mods.2 | 0.94 |

| 5 | Trojan.MayachokMEM.4 | 0.72 |

| 6 | Trojan.Hosts.6838 | 0.71 |

| 7 | Win32.HLLP.Neshta | 0.70 |

| 8 | Trojan.SMSSend.2363 | 0.69 |

| 9 | Trojan.Packed.24524 | 0.64 |

| 10 | Trojan.Redirect.140 | 0.64 |

| 11 | Trojan.Mods.1 | 0.57 |

| 12 | Trojan.Packed.24079 | 0.56 |

| 13 | Trojan.DownLoader9.19157 | 0.52 |

| 14 | Trojan.MayachokMEM.7 | 0.52 |

| 15 | Trojan.InstallMonster.38 | 0.50 |

| 16 | Win32.HLLW.Gavir.ini | 0.47 |

| 17 | Win32.Sector.22 | 0.46 |

| 18 | Trojan.StartPage.48148 | 0.44 |

| 19 | Trojan.Zekos | 0.43 |

| 20 | BackDoor.Maxplus.24 | 0.40 |

ボットネット

Doctor Webのアナリストは2013年を通して、トロイの木馬やファイルインフェクターを利用して構成された複数のボットネットの活動を監視してきました。そのうちの1つは2013年の後半に事実上活動を停止しましたが、一方で残りのボットネットは拡大を続けています。

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12に感染したコンピューターから成る2つのボットネットに対する監視を2011年9月から続けています。このプログラムはユーザーの操作を借りずに自身を複製する機能を備えています。コンピューターに侵入すると実行ファイルを感染させ、リモートサーバーから受け取ったコマンド(OSを動作不能にさせるものを含む)を実行するほか、ポピュラーなFTPクライアントによって保存されたパスワードを盗むことができます。また、ロードされたwebページ内に悪意のあるコードを埋め込み、ユーザーを犯罪者の指定するページにリダレクトし、web上のフォームに入力されたユーザーの情報をリモートサーバーに送信します。

2013年4月までにWin32.Rmnet.12に感染したコンピューターの合計は923万2024台となっており、最初の3ヵ月間に250万台の増加が見られました。中には修復されるコンピューターもありますが、それらを上回る数の感染したコンピューターがボットネットに追加され続けています。5月には、Win32.Rmnet.12の2つのサブネットに含まれるアクティブなボット数の平均は107万8870台となっており、1日に約2万5000台の感染したコンピューターが追加されていました。

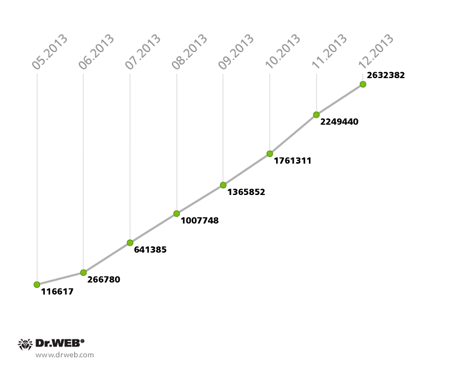

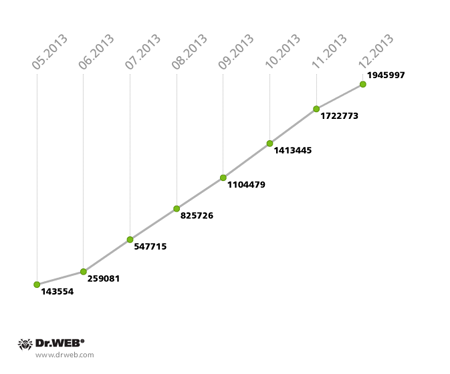

以下のグラフは、2013年におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

2013年のWin32.Rmnet.12ボットネット拡大推移(1つ目のサブネット)

2013年のWin32.Rmnet.12ボットネット拡大推移(2つ目のサブネット)

Win32.Rmnet.12の進化したバージョンであるファイルインフェクターWin32.Rmnet.16に感染したコンピューターから成る、また別の大規模なボットネットは2013年9月に拡大を停止しました。2012年12月には25万9458台であった、このボットネットに含まれる感染したコンピューター数は、2013年12月31日には1966台となり、現在も緩やかに減少を続けています。

2013年5月、Rmnetファミリーの2つの新たな亜種がDoctor Webのアナリストによって発見されました。これらの悪意のあるモジュールはファイルインフェクターWin32.Rmnetによって拡散されており、いずれもTrojan.Rmnet.19と名付けられました。1つ目のマルウェアは感染したシステム上で仮想マシン(VM)が動作しているかどうかを検知し、2つ目のマルウェアはシステム上にインストールされている様々なアンチウイルスプログラムを無効にする機能を備えています。

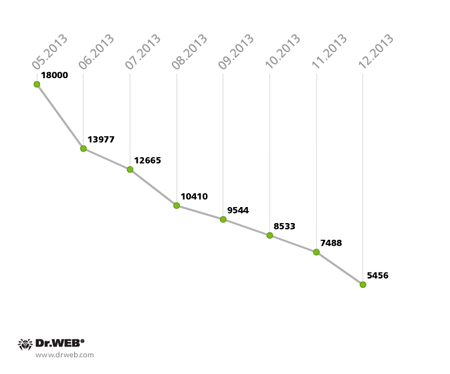

これらのTrojan.Rmnet.19モジュールは2013年5月22日の時点で1万8000台のコンピューター上で検出されていましたが、その後5,456台まで減少しています。以下のグラフは、その推移を表しています。

2013年のTrojan.Rmnet.19ボットネット規模の推移

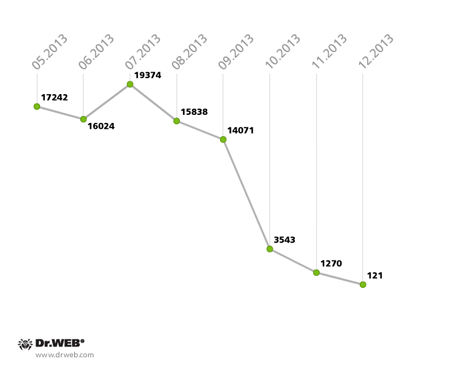

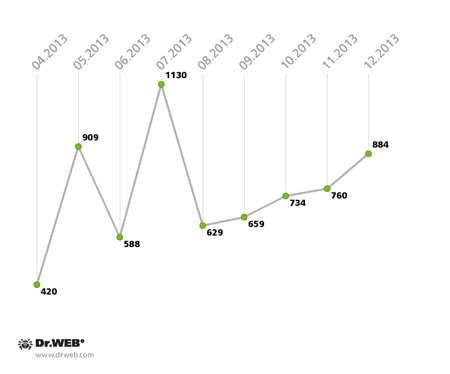

BackDoor.Bulknet.739に感染したコンピューターから成るボットネットもまた注目を浴びました。この悪意のあるプログラムはスパムの大量配信を実行するよう設計され、2012年10月にDr.Webウイルスデータベースに追加されました。拡大のピークを迎えた4月には1時間に100台のコンピューターが感染し、5月末には合計で1万7000台を超えるコンピューターが感染していました。このトロイの木馬は主にイタリア、フランス、トルコ、アメリカ、メキシコ、タイで拡散されていました。2013年の夏の間、ボットネットに含まれるコンピューター数には増加と減少の変動が見られましたが、秋からは着実に減少を続け、12月にはボットネットは事実上消滅しました。以下のグラフは、その推移を表しています。

2013年のBackDoor.Bulknet.739ボットネット規模の推移

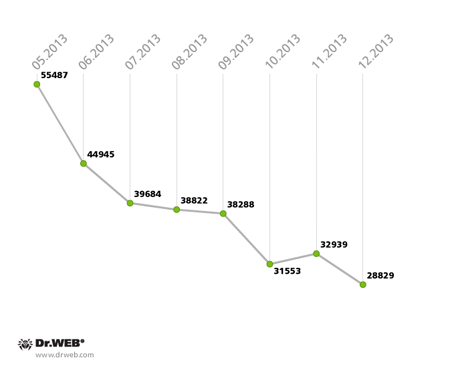

最後に、Mac OS Xを感染させるBackdoor.Flashback.39の拡散があります。2012年、このBackdoor.Flashback.39に感染した80万台のMacから成る史上最大規模のボットネットが出現しました。Apple社製のコンピューターに対するこの深刻な脅威に関するニュースが間を置かず数多くのメディアに取り上げられたにも関わらず、2013年1月には未だ約7万5000台のMacが感染しています。その数は徐々に減少していますが、5月の5万5000台から6月の4万5000台へと減少した後、その速度は非常に緩やかなものになっています。2013年12月の時点で、Backdoor.Flashback.39ボットネットには2万8829台の感染したMacが含まれ、依然として世界最大規模となっています。

2013年のBackdoor.Flashback.39ボットネット規模の推移

トロイの木馬エンコーダ

2013年には、コンピューター上のファイルを暗号化し、復号化するために金銭を要求するTrojan.Encoderプログラムの大拡散がありました。2013年を通して、Dr.Webウイルスデータベースには200を超えるエンコーダの亜種が追加され、その拡散地域にも著しい拡大が見られました。また、犯罪者の使用するテクノロジーにも進化が見られ、中でも特に、被害を受けたデータの復元を事実上不可能にするTrojan.Encoderの亜種が複数登場しました。求職者の応募フォームに悪意のあるファイルを添付することで、求人情報を出した企業に送信させるという手法も使用されています。この場合、暗号化されたファイルは受け取った企業にとって重要な情報であることが多く、金銭が支払われる可能性を高くしています。

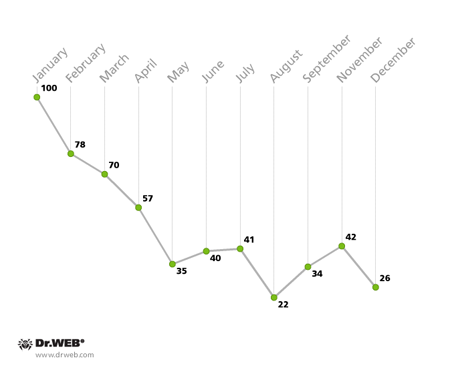

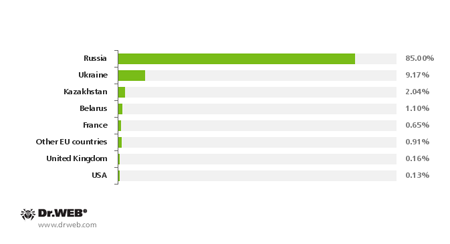

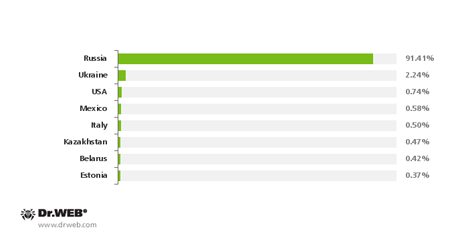

2013年には、エンコーダトロイの木馬によってデータを暗号化されてしまったユーザーからの6,700件を超えるリクエストがDoctor Webに寄せられています。このトロイの木馬による感染は、ほとんどがロシアで発生していますが、ウクライナやその他のCIS諸国、アメリカ、イタリア、ラテンアメリカでも被害が認められています。以下のグラフは、Doctor Webに寄せられたエンコーダトロイの木馬に関するリクエストの国別割合です。

Doctor Webアナリストの受け取るファイル復号化リクエストは平均して1日に20~50件となっています。以下のグラフは、2013年4月~12月のリクエスト数の増減を表しています。

2013年にエンコーダトロイの木馬に感染したシステムのユーザーから寄せられたサポートリクエスト

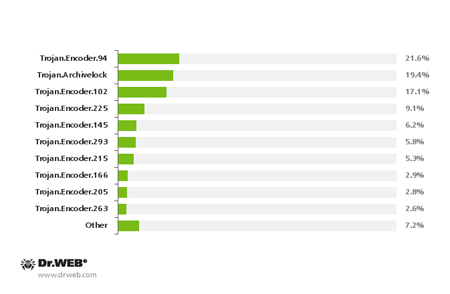

2013年に最も多く拡散されたエンコーダトロイの木馬の亜種はTrojan.Archivelock、Trojan.Encoder.94、Trojan.Encoder.102、Trojan.Encoder.293、Trojan.Encoder.225、Trojan.Encoder.263、Trojan.Encoder.145、Trojan.Encoder.215となっています。中でもTrojan.Encoder.94は、2010年からセキュリティエキスパートに知られています。このトロイの木馬はハードドライブ上の特定のファイルのみを暗号化し、400を超える最も多い亜種を持っています。

2012年4月に発見されたTrojan.Archivelockは、もう1つのよく知られるエンコーダです。このマルウェアはファイルの暗号化にWinRARを使用するという珍しい機能を備えています。犯罪者は標的となるシステムに対してRDPプロトコル経由でブルートフォースアタックを仕掛けることでTrojan.Archivelockを拡散していました。このトロイの木馬は、感染させたシステム内で起動されると、WinRARのコンソール版を使用して、事前に作成されたリスト上にあるファイルをパスワード保護された自己解凍形式アーカイブ内に置きます。オリジナルのファイルは、後に復元することが出来ないよう、特別なユーティリティによって削除されます。感染したコンピューターの多くはスペインおよびフランスのものでした。

Trojan.Encoder.102(全感染数の17%以上)もまた、2011年からよく知られているプログラムです。Trojan.Encoder.225も広く拡散されている脅威で、脆弱性CVE-2012-0158を悪用する RTF形式の不正なファイルを利用してシステム内に侵入します。このようなファイルはメール添付ファイルを装って配信されます。このトロイの木馬はファイルを暗号化する際にWindowsアップデートを装い、ダイアログボックスを表示させます。

Trojan.Encoder.205およびTrojan.Encoder.215に感染したシステムのユーザーからも多くのリクエストが寄せられました(両方で全感染数の8%以上)。多くの場合、これらのトロイの木馬は、脆弱性(CVE-2012-0158)を悪用するエクスプロイトを含んだメールの大量配信によってコンピューターを感染させていました。このエクスプロイトがトロイの木馬ダウンローダーをコンピューター上に侵入させ、次に、このダウンローダーによってエンコーダがダウンロード・インストールされます。いずれのトロイの木馬も基本的な暗号化ルーチンを使用していますが、プログラムコード内のエラーによって犯罪者自身も暗号化したデータを復号化できなくなってしまうというケースが確認されています。一方Doctor Webでは、そのようなデータをも簡単に復号化することに成功しています。以下の表は、2013年に最も多く拡散されたエンコーダトロイの木馬の亜種です。

Windowsロッカー

2013年には、OSの正常な動作を妨げWindowsのロックを解除するために金銭を要求するブロッカーは、ウイルス製作者の間で人気を失い、暗号化トロイの木馬や、webインジェクションを使用して特定のサイトへのアクセスをブロックするTrojan.Mayachokファミリーなどのより高度なマルウェアにその地位を奪われています。全体として、2013年にDoctor Web テクニカルサポートに寄せられたWindowsロッカーに関するリクエストは、2012年よりも71%少ない3,087件となっています。この件数の大半は1月~6月に寄せられたリクエストで占められ、その数は2013年の終わりにかけて着実に減少しています。

2013年にテクニカルサポートに寄せられたWindowsロッカーに関するリクエスト

感染したコンピューター数が最も多かった国は、ロシア、ウクライナ、ベラルーシ、カザフスタンとなっており、フランスやその他のEU諸国でも発見されています。

テクニカルサポートに寄せられたWindowsロッカーに関するリクエストの国別割合

バンキングトロイの木馬

オンラインバンキングサービスを提供するソフトウェアは、依然としてサイバー犯罪者の標的となっています。2013年には、これまでに知られているバンキングトロイの木馬に加えて新たな脅威も発見され、中でも特に、支払端末を狙った攻撃が1年を通して続いています。Trojan.Dexter(別名Alina、BlackPOS、Dexter、Vskimmer)の新たなバージョンは、世界40カ国で数百万ドルの損害を発生させています。この悪意のあるプログラムは、ATMのカード挿入口に設置されカードの情報を読み取るスキマーとして動作しますが、カードリーダーから情報を取得する代わりに、POS端末のメモリからデータをコピーします。このTrojan.Dexterによって何十万というクレジットカードやデビットカードが被害に遭っています。

2013年の秋、SAPエンタープライズソフトウェア(会計システム、物流システム、販売システム、人事システムなどから成る)を狙った、Trojan.Ibank プログラムの亜種がDoctor Webのアナリストによって発見されました。このトロイの木馬は32ビット版および64ビット版いずれのWindows上でも動作することができ、異なるプラットフォームに対してそれぞれ異なる感染手法を用います。セキュリティエキスパートは、SAPソフトウェアおよびERPソフトウェアに対するウイルス開発者の関心が高まりつつあることに警戒心を抱いています。それらのソフトウェアが扱うビジネス上の機密情報が犯罪者によって盗まれてしまう恐れがあります。

2013年11月には、また別のバンキングトロイの木馬BackDoor.CaphawのSkype経由での拡散が確認されました。犯罪者は、既に感染しているシステムのユーザーアカウントを使用してメッセージを送信していました。このトロイの木馬はユーザーのアクティビティをモニターし、リモートバンキングシステムに接続しているかどうかを確認します。接続していた場合、ユーザーの開いたwebページ内に任意のコンテンツを埋め込み、webフォーム内に入力されたデータを盗みます。

2013年のトレンド―広告トロイの木馬とマイニングトロイの木馬

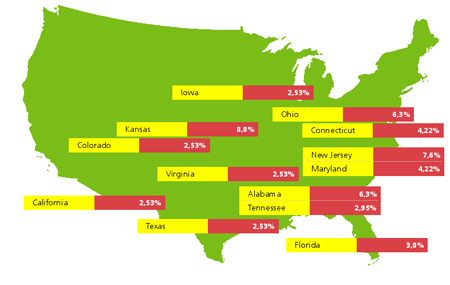

迷惑な広告を表示させるトロイの木馬は、コンピューター上で最も多く検出されたプログラムのリスト上で、2013年を通して目立った脅威となりました。そのような脅威の多くは、インストール数に応じて報酬が支払われるアフィリエイトプログラムを利用しています。常に検出数の上位を占めていたTrojan.LoadMoney.1は、感染したシステム上に望まないソフトウェアを複数ダウンロード・インストールします。BackDoor.Finderは、特定のサイトのトラフィックを増加させることで犯罪者が利益を得るように設計されたまた別の脅威です。感染したシステム上でユーザーがgoogle.com、bing.com、yahoo.com、ask.com、search.aol.com、search.icq.com、search.xxx、www.wiki.com、www.alexa.com、yandex.comを使用して検索を試みると、ユーザーのブラウザ上には検索結果ページではなく犯罪者の指定したインターネットリソースが表示されます。BackDoor.Finderは主にアメリカで拡散され、カンザス州で、ニュージャージー州、アラバマ州で多く検出されていました。

2013年に発見された他の2つのトロイの木馬 Trojan.Mods.1およびTrojan.Zekosもまた、同様の機能を備えていました。

Trojan.Mods.1の主な機能は、サイトのDNS名をIPアドレスに変換するシステム機能を傍受することで、ユーザーの訪問したwebページを犯罪者の作成したページとすり替えるというものです。その結果ユーザーは、目的のページの代わりに偽のページへとリダレクトされます。Trojan.Zekosは非常に高度な悪意のあるペイロードを備えています。その機能の1つに、感染したコンピューターのブラウザから送られたDNSクエリの傍受が挙げられます。その結果、ユーザーのブラウザには要求されたリソースの代わりに犯罪者の作成したwebページが表示され、一方でブラウザのアドレスバーには正しいURLが表示されます。また、Trojan.Zekosは多くのアンチウイルス会社のサイトやMicrosoftサーバーへのアクセスをブロックします。

ブラウザ上に迷惑な広告を表示させるTrojan.Lyricsも広告トロイの木馬に分類されます。このソフトウェアを使用することで、音楽好きなユーザーはYouTube上で歌詞を表示させながら音楽を聴くことができ、一種のカラオケとして楽しむことが可能になります。このプログラムをダウンロードするためのリンクは様々なtorrentや、ミュージックサイト、ソーシャルネットワーキングサイト上で紹介されています。このプログラムはコンピューター内にインストールされると迷惑なポップアップや広告メッセージをブラウザウィンドウ内に表示させます。リンクをクリックしてしまったユーザーは偽のサイトにリダレクトされますが、そのようなサイトの中には、Dr.WebによってTrojan.Fakealertとして検出される、偽のアンチウイルスを装ったマルウェアを拡散しているものもありました。

Mac OS Xを狙ったアドウェアにも増加が見られ、Safari、Chrome、Firefoxブラウザ向けのプラグインをダウンロード・インストールするTrojan.Yontoo.1が発見されました。その後プラグインは、ユーザーが開いたwebサイト内に広告を表示させます。

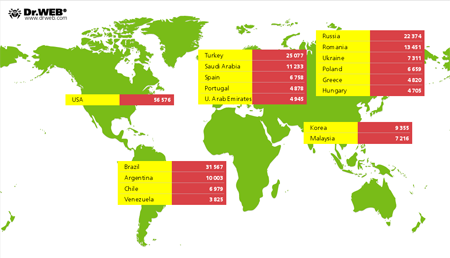

2013年の後半は、BitcoinおよびLitecoinのマイニングによって利益を得ようとする犯罪者の動きが目立ちました。Doctor Webのアナリストによって発見されたTrojan.BtcMine.221は、この種の最初の脅威となりました。インターネット上でより安い商品を探すためのブラウザ拡張を装って、犯罪者の所有する複数のサイトから拡散されていたこのトロイの木馬は、ユーザーに気づかれることなくコンピューターのハードウェアリソースを使用し、Litecoin(Bitcoinに次ぐ仮想通貨)をマイニングします。感染したホスト数が最も多かった国はアメリカ(5万6576台)、次いでブラジル(3万1567台)、トルコ(2万5077台)、ロシア(2万2374台)となっており、犯罪者が1日に得る収益は平均145万4350ドル(米ドル)となっています。以下の図はTrojan.BtcMine.221に感染したコンピューターの国別分布を表しています。

続けて、また別のマイニングトロイの木馬Trojan.BtcMine.218の発見がありました。このトロイの木馬はプログラムコードのストリング内に、明らかに消し忘れと思われる開発者の名前を含んでいることでセキュリティエキスパートの記憶に残ることでしょう。2013年の末には、Trojan.Modsファミリーの新たな亜種が発見され、Trojan.Mods.10と名付けられました。このトロイの木馬にはBitcoinをマイニングする機能が備わっていましたが、その主な目的はユーザーの訪問したサイトを悪意のあるサイトに置き換えることです。

Linuxに対する脅威

2013年には、Linuxを狙った脅威の増加も見られました。中でも特に注目を浴びたのが”Hand of Thief”としても知られるLinux.Hanthieです。このマルウェアは、アンダーグラウンドでのハッカーフォーラムにてFormGrabberボットおよびLinux BackDoorとして売買されていました。Linux.Hanthieはアンチウイルスによる検出を妨げるテクノロジーを搭載し、管理者権限を必要とせずユーザーに気づかれることなく起動し、コントロールパネルとの通信に強度の高い暗号化(256-bit)を使用します。また、Ubuntu、Fedora、Debianなど様々なLinuxディストリビューション上での動作、およびGNOMEやKDEなどの8種類のデスクトップ環境での動作が可能です。このトロイの木馬はMozilla Firefox、Google Chrome、Opera、Chromium、Ice Weasel内にグラバーを挿入してHTTPSおよびHTTPS通信を傍受し、webページ内でユーザーが入力したデータを犯罪者のwebフォーラムに送信していました。さらに、バックドアとしての機能も備え、C&Cサーバーとの通信は暗号化されます。実行中の”bind”または”bc”スクリプトにユーザーがアクセスを試みた場合、コントロールパネルには次のメッセージが表示されます。

Linux.SshdkitはLinuxサーバーを標的とする、また別のマルウェアです。このトロイの木馬はLinuxディストリビューションの32bit版および64bit版で利用可能なライブラリファイルです。インストールされると、自身のコードをsshdプロセスに挿入し、このプロセスの認証ルーチンを使用します。セッションが開始され、ユーザーがログインとパスワードを入力すると、それらがトロイの木馬によってUDPプロトコル経由でリモートサーバーへ送信されます。Doctor Webアナリストはシンクホール手法を使用してLinux.Sshdkitコントロールサーバーの1つを乗っ取ることに成功し、これにより、このトロイの木馬が盗んだログイン及びパスワードをリモートホストへ送信しているという確かな証拠を入手しました。2013年5月には、Doctor WebによってコントロールされるC&Cサーバーに対し、562台の感染したLinuxサーバーに関するアクセスデータが送信され、その中にはメジャーなホスティングプロバイダーのものも含まれていました。

この脅威の亜種であるLinux.Sshdkit.6も少し後に発見されました。このトロイの木馬では、盗んだ情報の送信先となるサーバーのアドレスを決定するためのルーチンが変更され、盗んだパスワードがウイルスアナリストによって傍受されることを防いでいました。

2013年5月、GNU/LinuxバックドアであるLinux.Fokirtor.1が、クライアントの個人情報を盗むために大手ホスティングプロバイダーのサーバーを攻撃しました。このバックドアは、疑わしいネットワークトラフィックや悪意のあるファイルをセキュリティの目から隠すために、サーバープロセス(SSHなど)を装っていました。このマルウェアのシグネチャはDr.Webウイルスデータベースに追加されています。

またDr.Webウイルスデータベースには、DDoS攻撃を仕掛けるよう設計された、Linux.DdoSと呼ばれるトロイの木馬が複数追加されました。その他2013年に発見されたLinuxに対する脅威には、PHP脆弱性を悪用するワームである Linux.Darlloz、webサーバーを感染させるバックドアであるLinux.Cdorked、Apacheを標的とするLinux.Trolomodがあります。

Androidに対する脅威

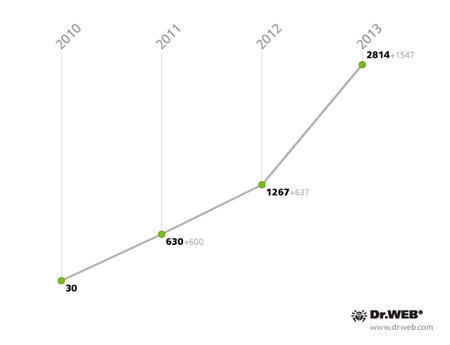

これまでの年と同様2013年もまた、Android搭載デバイスに対する脅威の目立つ年となりました。Dr.Webウイルスデータベースには、1,547件の悪意のあるプログラムや望まないプログラムが新たに追加され、その合計は2,814件となっています。Androidを狙った最初のマルウェアが登場した2010年から、その数は94倍に増加しています。

2010年から2013年の間にデータベースに追加されたAndroidウイルスの数

Android.SmsSendおよびAndroid.SmsBotファミリーなどの、高額なSMSメッセージを送信して有料サービスにユーザーを登録させるトロイの木馬が、Androidユーザーにとって大きな脅威となっています。

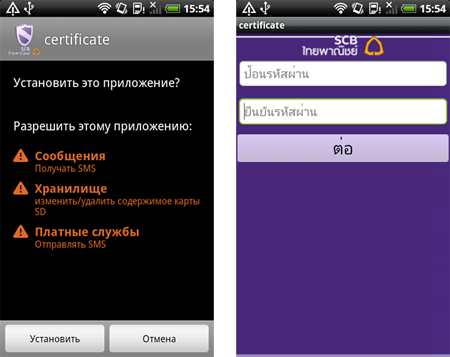

個人情報を盗むAndroid.SpyやAndroid.SmsSpyなどのトロイの木馬スパイウェアも非常に危険な脅威となっています。これらのトロイの木馬ファミリーに含まれる悪意のあるプログラムの多くは、オンラインバンキングの取引認証に使用されるmTANコードやその他の個人情報を含んだSMSメッセージを盗みます。

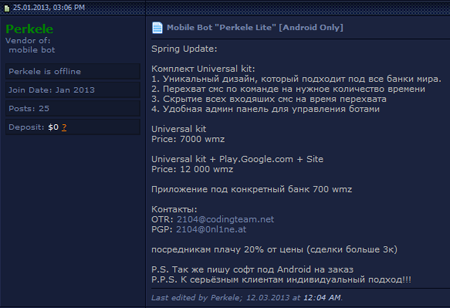

また、Androidを狙ったマルウェアの開発や販売といった違法なサービスの提供も増加を続けています。このようなブラックマーケットにおいても、SMSトロイの木馬に加えてトロイの木馬スパイウェアの人気が高くなっています。

モバイルデバイス上で存在しない脅威の検出を装い、それらを駆除するために金銭を要求する偽のアンチウイルスAndroid.Fakealertの数は、2012年に比べて5倍に増加しています。

|

/a> /a> |

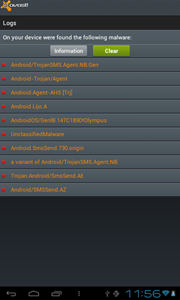

2013年には複数のAndroid脆弱性が発見され、それらを悪用するAndroid.Nimefas.1.originやAndroid.Spy.40.originなどのトロイの木馬が登場しました。

モバイルデバイスを狙った脅威に関する詳細は、それぞれ該当するDoctor Webの記事をご覧ください。

インターネット詐欺

スキャマーは、インターネットユーザーから金銭を騙し取るために、ソーシャルエンジニアリングや心理的なトリックなど様々な手法を用いています。

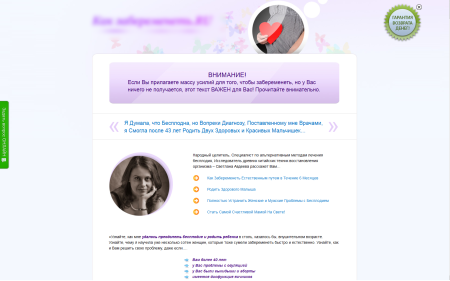

ロシアでは、求職者のためのサイト、美容や治療に関するサイト、ヒーリングや神秘的な儀式に関するサイトなどを装ったインターネット詐欺が確認されています。

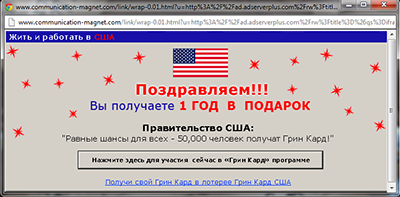

また、ロシア国外では、出会い系のサイトを装ったインターネット詐欺が発見されています。このサイトで、外国人を装ったスキャマーは女性に対して、ギフト(タブレット、スマートフォン、ジュエリーなど)を贈りたいが高額であるためプライベートな配送サービスでなければ配達できない、と持ちかけます。それらの配送サービスのサイトもまた犯罪者の作成した偽のサイトです。次に被害者は、差出人の払った配送料が不足しているため、荷物を受け取るには料金を自分で支払う必要があると告げられます。被害者がお金を支払った後、気前の良い男性も配送サービスも姿を消します。

ユーザーの皆様には、警戒を怠らず、疑わしい内容やおいしい話には慎重に対応することを推奨します。怪しいサイトで携帯番号を提供せず、SMSメッセージで送られてきた確認コードを入力しないようにしてください。

今後の予測

情報セキュリティにおける現在の状況から、Androidを狙った脅威は今後も増加を続けるものと予測されます。2013年7月、Android.SmsSendの複数の亜種に感染したモバイルデバイスから成る最大規模のボットネットがDoctor Webのアナリストによって発見されました。また別の新たなボットネットが出現するのも時間の問題であると考えられます。

経験のないプログラマーでもトロイの木馬を開発することができる、マルウェア作成「キット」の出現により、エンコーダトロイの木馬による感染数の増加、および拡散地域の拡大が予測されます。

Bitcoinの普及に伴って、それらをマイニングするトロイの木馬の増加が予測されます。悪意のあるプログラムとC&Cサーバー間の通信に関しては、P2PネットワークやTorネットワークを利用する犯罪者が増えるでしょう。ブラウザのプラグインを装ったものを含む広告トロイの木馬もまた大幅に増加していくものと考えられます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments