2013年12月20日

株式会社Doctor Web Pacific

Doctor Webは、世界でも大手の1つである製造会社のATMを狙ったトロイの木馬Trojan.Skimer.18の拡散についてユーザーの皆様に警告します。

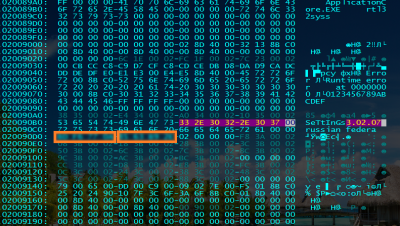

ATMを感染させるバックドアはこれまでにも確認されていますが、世界中で広く使用されているデバイスを標的としたものとしてはTrojan.Skimer.18が初めてとなります。この悪意のあるプログラムはダイナミックリンクライブラリで、感染したアプリケーションによって起動されると、盗んだ情報を保存するためのログファイルを選択します。

Trojan.Skimer.18はユーザーによるコードの承認を待ち、その後、トラック2データ(カード/アカウント番号、有効期限、サービスコードを含んでいます)およびPINコードを盗んでログファイルに保存します。重要なデータを保護するために、ATM製造会社ではユーザーによって入力されたPINコードのやり取りに特別な暗号化テクノロジーを使用しており、その暗号化キーは銀行のサーバーから定期的にアップデートされていますが、Trojan.Skimer.18はATMのソフトウェアを使用してこの暗号化コードを復号化することで保護をすり抜けます。

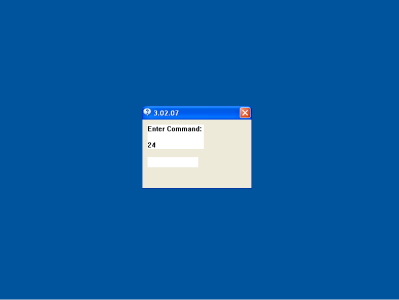

この種のトロイの木馬のこれまでのバージョンと同様、プログラムの操作には特別に設計されたマスターカードが使用されます。感染したATMのカードリーダーがマスターカードを認識すると、トロイの木馬のダイアログボックスが表示されます。ATMは完全な形のキーボードを持たないため、トロイの木馬はXFS(Extensions for Financial Services)インターフェースを使用して、暗号化されたピンパッド入力を読み取り、その情報をウィンドウ上に表示させます。

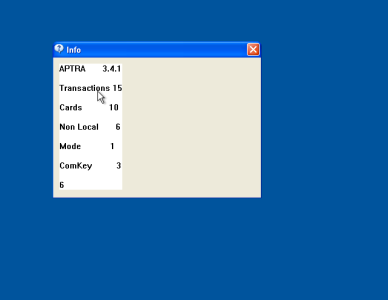

Trojan.Skimer.18は犯罪者のコマンドに従い、マスターカードチップから該当するアプリケーションを起動させることで、感染したATMを「修復」、盗んだデータに関する統計を表示、ログファイルを削除してATMを再起動させ、その動作モードを変更または自身(または悪意のあるライブラリのみ)をアップデートすることができます。トロイの木馬のアップデートの進捗状況はスクリーン上のハードウェアインジケーターやカードリーダーインジケーター、プロセスインジケーターによって表示されます。

ログファイル上のデータは2回圧縮された後、マスターカードチップ上にも保存されます。

このトロイの木馬はATMを狙った他の悪意のあるプログラムと非常によく似ているため、同一の開発者の手によるものであると推測することができます。Trojan.Skimer.18のシグネチャは既にDr.Webウイルスデータベースに追加されているため、Dr.Webソフトウェアによる検出、駆除が可能です。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments