2013年9月13日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年8月に最も多く検出された脅威はTrojan.Loadmoney.1で、感染したシステム内でDNSサーバーIPアドレスを含むhostsファイルを改変するTrojan.Hosts.6815が2番目に多く検出されました。続いて3番目にはIRCボットであるBackDoor.IRC.Cirilico.119が、4番目には感染したコンピューターのリソースを利用してビットコインをマイニングするTrojan.BtcMine.142が多く検出されています。以下の表は、8月にDr.Web CureIt!によって最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 32564 | 3.94 |

| Trojan.Hosts.6815 | 19553 | 2.37 |

| BackDoor.IRC.Cirilico.119 | 17453 | 2.11 |

| Trojan.BtcMine.142 | 17272 | 2.09 |

| Trojan.Mods.2 | 14618 | 1.77 |

| Trojan.MayachokMEM.7 | 13486 | 1.63 |

| Trojan.DownLoad3.26006 | 9345 | 1.13 |

| BackDoor.IRC.NgrBot.42 | 8018 | 0.97 |

| Trojan.MayachokMEM.8 | 7193 | 0.87 |

| Trojan.DownLoader9.19157 | 6977 | 0.84 |

| Trojan.Mods.1 | 6821 | 0.83 |

| Trojan.Fraudster.524 | 6230 | 0.75 |

| Trojan.Hosts.6838 | 6098 | 0.74 |

| BackDoor.Bulknet.963 | 5815 | 0.70 |

| Win32.HLLP.Neshta | 5673 | 0.69 |

| Trojan.BtcMine.146 | 5416 | 0.66 |

| Trojan.Winlock.8811 | 5409 | 0.65 |

| BackDoor.Maxplus.24 | 5354 | 0.65 |

| Win32.HLLW.Autoruner1.51068 | 5184 | 0.63 |

| Trojan.Inject2.23 | 5160 | 0.62 |

ボットネット

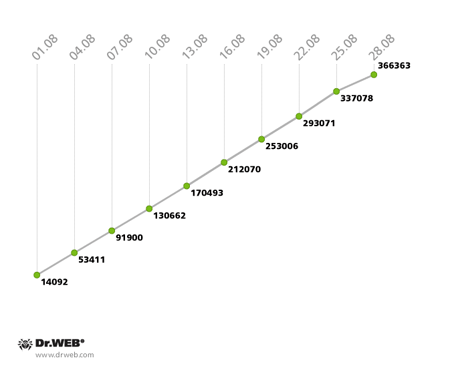

ファイルインフェクターWin32.Rmnet.12によって構築されたボットネットは拡大を続けています。Doctor WebのアナリストによってC&Cサーバーをコントロールされている2つのサブネットのうち、1つ目のサブネットには1日におよそ1万2千台の感染したコンピューターが加わり、2つ目のサブネットでは1万500台となっています。以下のグラフは、2013年8月におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

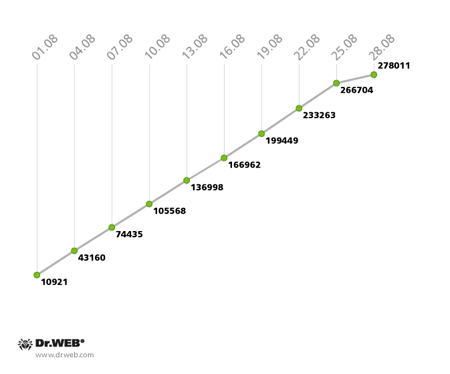

ファイルインフェクターWin32.Rmnet.16に感染したコンピューターから成るボットネットもまた拡大を続け、1日に1,500台余りの感染したコンピューターが追加されています。以下のグラフは、Win32.Rmnet.16ボットネットの拡大推移を表しています。

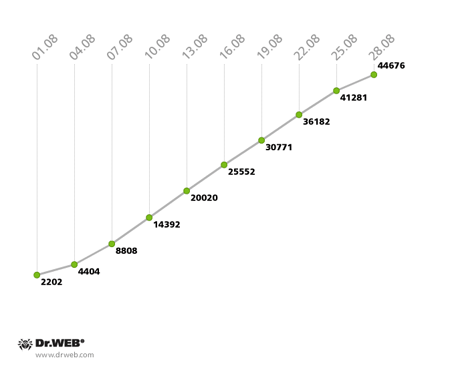

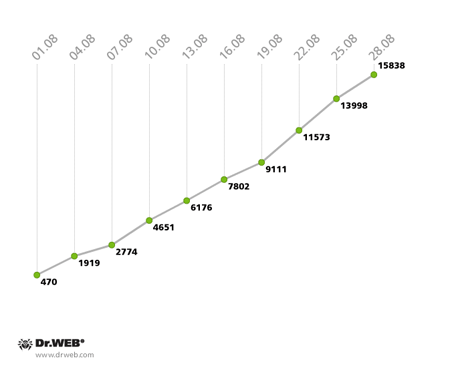

Dr.WebアンチウイルスソフトウェアによってTrojan.Rmnet.19として検出される悪意のあるモジュールにも僅かな増加が見られました。8月には685件の新たな感染が認められましたが、8月28日の時点でのボットの合計数はこれまでとあまり変わらず5,014台となっています。 BackDoor.Bulknet.739ボットネットもまた少しずつ拡大を続けていますが、ネットワーク内のアクティブなボットの1日の平均数は先月とほとんど変わらず2,500台となっており、新たに加わるボットの数は1日500~600台でした。以下のグラフは、BackDoor.Bulknet.739ボットネットの拡大推移を表しています。

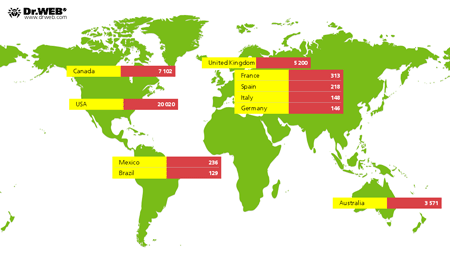

BackDoor.Flashback.39に感染したMacの数にも大きな変化は見られず、8月末における合計数は3万8,822台でした。その国別内訳は、アメリカ2万20台、カナダ7,102台、イギリス5,200台、オーストラリア3,571台、フランス313台、メキシコ236台、スペイン218台、イタリア148台、ドイツ146台、ブラジル129台で、ロシアでは1台のみとなっています。以下の画像はBackDoor.Flashback.39の国別分布を表しています。

今月の脅威:Linux.Hanthie

1年前にBackDoor.Flashback.39の大拡散が発生するまで、Mac OS Xは安全であると考えられてきました。そして現在でも、Linuxに対する脅威は存在しないと広く信じられています。ところが、2013年の8月、Doctor WebではLinux.Hanthieと名付けられたトロイの木馬が解析されました。

”Hand of Thief”としても知られる

Linux.HanthieはFormGrabberボットおよびLinux BackDoorを使用しています。このトロイの木馬はアンチウイルスによる検出を妨げるテクノロジーを搭載し、管理者権限を必要とせずユーザーに気づかれることなく起動し、コントロールパネルとの通信に強度の高い暗号化(256-bit)を使用します。また、ボットの設定ファイルには多くのパラメータが含まれ、その柔軟な設定を可能にしています。

このトロイの木馬は起動されると、アンチウイルスソフトウェアおよびそのアップデートをダウンロードするサイトへのアクセスをブロックします。さらに、アンチウイルススキャンを回避し、リモートや仮想での環境で動作することが可能です。

Linux.Hanthieの最新のバージョンは自身を複製する機能を持たないため、開発者は、ソーシャルエンジニアリングの手法を利用してそれらを拡散するよう犯罪者に対して推奨しています。このトロイの木馬はUbuntu、Fedora、Debianなど様々なLinuxディストリビューション上での動作、およびGNOMEやKDEなどの8種類のデスクトップ環境での動作が可能です。

Linux.Hanthieの主な目的は、webページ内でユーザーが入力したデータを犯罪者に送信することです。このトロイの木馬はMozilla Firefox、Google Chrome、Opera、Chromium、Ice Weasel内にグラバーを挿入し、またバックドアとしても機能することでC&Cサーバーとの通信を暗号化します。Linux.Hanthieについての詳細はこちらの記事をご覧ください。

8月のその他の脅威

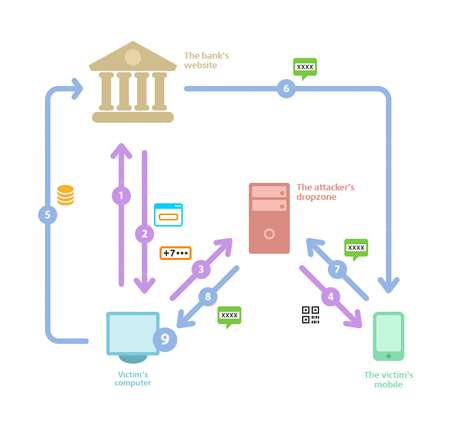

2013年の8月は、バンキングセキュリティに関する問題が提起された月でもありました。8月19日、情報セキュリティエキスパートであるBrian Krebs氏は、Androidやコンピューターを介して行われる、銀行のカスタマーに対する攻撃についての記事を自身の運営するブログに掲載しました。Perkeleキットを使用して生成されたトロイの木馬は、多くの銀行で使用されている2要素認証をすり抜けることが可能です。ドイツでは、銀行のセキュリティ認証を装ったマルウェアが犯罪者によって送信され、多くのカスタマーがインストールしてしまうという被害が発生しました。以下の図はその手法を解説したものです。

被害者が銀行のwebサイトを訪れると(図内矢印1)、トロイの木馬(Zeus、Citadelなど)が被害者のブラウザ内にコードを挿入し(図内矢印2)、ユーザーの携帯電話番号やOSの種類を入力するよう促します(図内9)。これらの情報が犯罪者のサーバーに送信され(図内矢印3)、このサーバーから被害者のブラウザに対して、QRコードを読み取るよう促すリクエストが送られます(図内矢印4)。追加のセキュリティモジュールをインストールするためという口実が使用されていますが、実際はこのモジュールが悪意のあるプログラムです。QRコードが読み込まれると、マルウェアがモバイルデバイス上にダウンロード、インストールされ、犯罪者はデバイスが受信するSMSを傍受することが可能になります。この時点でマルウェアは、被害者のアカウントからの金銭の送信を開始します(図内矢印5)。銀行からワンタイムコードを含んだSMSが送信されると(図内矢印6)、トロイの木馬がそれらを傍受し、犯罪者のサーバーへ送信します(図内矢印7)。デバイス上の悪意のあるスクリプトがコードを受け取ると(図内矢印8)、不正な金銭の送信が完了します。

金銭のほかにも、ソーシャルネットワーキングサイトでの「いいね!(Like!)」ポイントなどの仮想トークンを盗む詐欺手法が、サイバー犯罪者の間で人気を集めています。これらの仮想トークンに対して、進んで実際のお金を支払うユーザーも少なくありません。また、「いいね!」ポイントは企業が商品やサービスを宣伝する目的でも使用されています。「いいね!」を多く取得した製品ほど、買い手の目には魅力的に映ります。さらに、犯罪者はマルウェアTrojan.PWS.Pandaの特殊なバージョンを使用してTwitterやInstagramの偽アカウントを作成し、それらの販売も行っています。このマルウェアはDr.WebアンチウイルスソフトウェアによってTrojan.PWS.Panda.106として検出されます。

8月には、BackDoor.Maxplusの新たなバージョンも発見されました。このプログラムはキーロガーとして動作し、感染したコンピューターを犯罪者の設定したピアツーピアネットワークに接続させます。また、アンチウイルスソフトウェアによる検出を防ぐため、これまで見られなかった方法で自身をシステム内に隠ぺいします。感染したデバイス上で起動されると、アルファベットの規則を無視した2つのディレクトリ内に自動的に自身をコピーします。レジストリ内のBackDoor.Maxplus実行ファイルの名前は、ヘブライ語やアラビア語といったセム語で書かれたテキストと同様に右から左へと書かれています。このトロイの木馬のシグネチャは既にDr.Webデータベースに追加されています。

また8月には、ポピュラーなCMS(Content Management System:コンテンツマネジメントシステム)を使用して管理されるサイトを感染させる Trojan.WPCracker.1の発見もありました。

モバイルデバイスに対する脅威

2013年の8月は、モバイルデバイスを狙った脅威に関しては比較的穏やかな月となりました。しかし、Dr.Webウイルスデータベースには、勝手に高額な課金SMSを送信し様々な有料サービスに登録するAndroid.SmsSend トロイの木馬が複数追加されています。また、” 脱獄(jailbreak)”されているデバイスを狙ったスパイウェアも多く発見されました。これらのアプリケーションは、SMSメッセージ、通話ログ、GPS位置情報などの個人情報を犯罪者に送信するなど、ユーザーの活動を監視することが可能であることから危険な脅威となっています。これらの脅威に関する詳細についてはこちらの記事をご覧ください。

8月にメールトラフィック内で検出されたマルウェアTop20

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Trojan.Winlock.8811 | 1.11% |

| 2 | Trojan.PWS.Panda.4379 | 1.00% |

| 3 | Trojan.Packed.24465 | 0.86% |

| 4 | Trojan.Inject2.23 | 0.64% |

| 5 | Trojan.PWS.Stealer.3243 | 0.53% |

| 6 | Trojan.PWS.Panda.655 | 0.51% |

| 7 | Trojan.PWS.Panda.547 | 0.46% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Proxy.25849 | 0.35% |

| 10 | Trojan.DownLoader4.56255 | 0.35% |

| 11 | Win32.HLLW.Autoruner.25074 | 0.33% |

| 12 | Trojan.Spambot.12288 | 0.33% |

| 13 | Trojan.PWS.Panda.786 | 0.29% |

| 14 | Win32.HLLM.Beagle | 0.29% |

| 15 | Trojan.PWS.Stealer.946 | 0.26% |

| 16 | Trojan.MulDrop4.35808 | 0.26% |

| 17 | BackDoor.Comet.700 | 0.26% |

| 18 | Win32.HLLM.MyDoom.54464 | 0.26% |

| 19 | Trojan.DownLoad3.28161 | 0.26% |

| 20 | Trojan.DownLoader9.40193 | 0.26% |

8月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.28% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Adware.Downware.915 | 0.85% |

| 4 | Trojan.Fraudster.524 | 0.71% |

| 5 | Trojan.LoadMoney.1 | 0.71% |

| 6 | Adware.InstallCore.122 | 0.68% |

| 7 | Adware.Downware.179 | 0.60% |

| 8 | JS.IFrame.482 | 0.57% |

| 9 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 10 | Adware.Downware.1328 | 0.40% |

| 11 | Adware.Downware.1317 | 0.38% |

| 12 | Trojan.InstallMonster.28 | 0.38% |

| 13 | Adware.InstallCore.124 | 0.37% |

| 14 | Tool.Skymonk.11 | 0.36% |

| 15 | Adware.Toolbar.202 | 0.35% |

| 16 | Adware.InstallCore.114 | 0.35% |

| 17 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 18 | Trojan.Fraudster.394 | 0.32% |

| 19 | Trojan.LoadMoney.17 | 0.31% |

| 20 | Tool.Unwanted.JS.SMSFraud.10 | 0.30% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments