2013年8月13日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年7月に最も多く検出された脅威は感染したシステム上にアドウェアをインストールするTrojan.LoadMoney.1でした。2番目に多く検出されたTrojan.Hosts.6815は感染させたシステムのhostsファイルを改変し、その結果、ファイル内で指定されたサイトを訪問しようとしたユーザーは犯罪者の作成したページへと自動的にリダレクトされます。3番目に多く検出されたのはTrojan.Mods.2で、このトロイの木馬は感染させたシステムのブラウザによって開かれたwebページを置き換えます。ユーザーはそのページで携帯番号を入力し、受け取ったSMSに返信するよう促されます。指示に従ってしまったユーザーのアカウントからは一定の金額が引き落とされるようになります。以下の表は、7月にDr.Web CureIt!によって最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

エンコーダとWindowsブロッカー

7月初旬、Doctor Webのテクニカルサポートにはトロイの木馬エンコーダに感染してしまったシステムのユーザーからのリクエストが550件寄せられました。この種類のマルウェアはハードドライブ上のファイルを暗号化し、その復号化のために金銭を要求します。暗号化するファイルはアーカイブ、画像、ドキュメント、音楽、映画など多岐にわたり、要求する金額は数十~数千ドルとなっています。

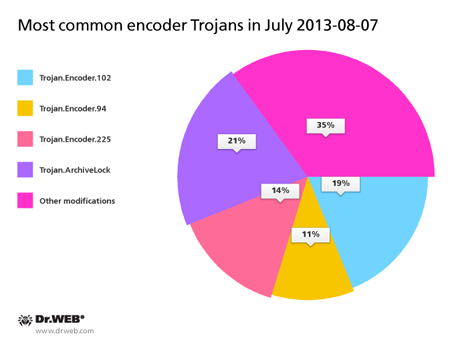

以下の円グラフは、7月に多く検出されたトロイの木馬エンコーダの亜種です(Doctor Webアンチウイルスラボによる統計)。

トロイの木馬エンコーダに感染したコンピューター数が最も多かった国はロシア(75%)で、ウクライナではそれよりも少なく(15%)なっています。また意外なことに、ブラジルでも多くの感染が確認されています。ベネズエラ、エストニア、アメリカ、EU諸国でも若干の検出が確認され、7月の間にはコロンビア、アルゼンチンから5件、チリから3件のリクエストがDoctor Webテクニカルサポートに寄せられました。

一方、Trojan.Winlockプログラムに感染してしまったシステムのユーザーからDoctor Webテクニカルサポートに寄せられたリクエスト件数の内訳は79.5%がロシア、16%がウクライナ、1.67%がカザフスタンとなっています。また、スウェーデン、コロンビア、アメリカ、ベラルーシ、EU諸国からもリクエストがありました。

ボットネット

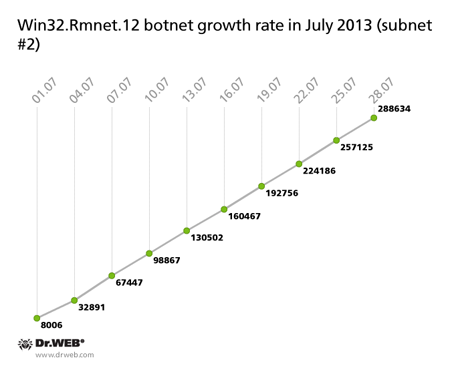

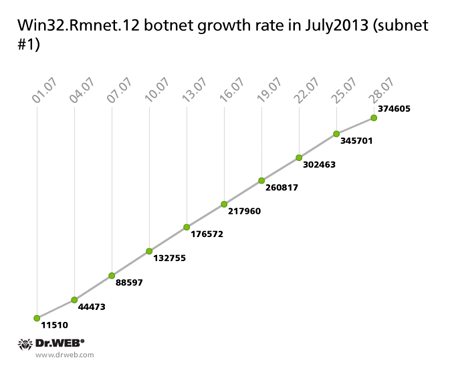

ファイルインフェクター Win32.Rmnet.12によって構築されたボットネットは縮小傾向にあり、2013年7月29日現在、Doctor WebのアナリストによってC&Cサーバーをコントロールされている2つのサブネットのうち、1つ目のサブネットに含まれるボット数は39万2,538台(6月から6万6,654台減少)、2つ目のサブネットでは53万2,166台(6月から8万969台減少)となっています。30日の間にそれぞれのサブネットに新たに加わったホスト数は37万4,605台および28万8,634台でした。以下のグラフは、2013年7月におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

ファイルインフェクターWin32.Rmnet.16に感染したコンピューターから成るボットネットは、平均4,674台のボットを含んでいた前月から半分以下の規模に縮小し、その数は7月の末までに2,059台となっています。同時に、新たなコンピューターの感染は1日平均10件を超えず、事実上停止したと言えます。

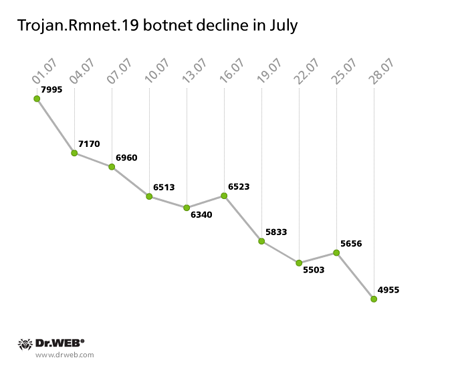

また、Dr.Web ソフトウェアによって検出される Trojan.Rmnet.19の数も減少しています。7月頭の7,995件から同月末には4,955件になり、新たに感染するホスト数は1日40台以下となっています。以下のグラフは Trojan.Rmnet.19ボット数の減少を表しています。

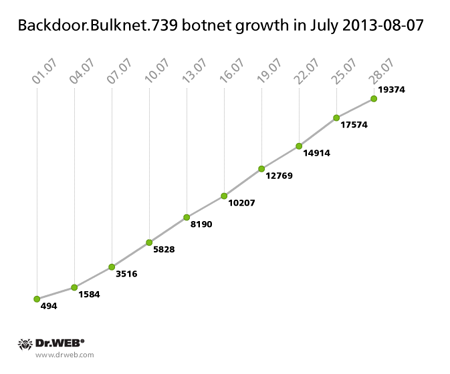

BackDoor.Bulknet.739によって構築されるボットネットにも大きな変化が見られました。この悪意のあるアプリケーションはスパム配信を実行するよう設計されています。7月には、BackDoor.Bulknet.739ボットネットに含まれるボット数は平均2,500台で、そのC&Cサーバーには24時間に500~800台の新たに感染したホストが接続しています。以下のグラフは、BackDoor.Bulknet.739ボットネットの拡大推移を表しています。

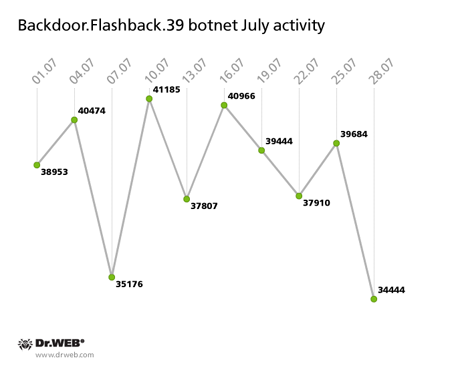

Mac OS Xを搭載したコンピューターから成るBackDoor.Flashback.39ボットネットは未だに活動を続けており、1日におよそ4万台の感染したMacが追加されています。以下のグラフはその活動推移を表したものです。

上のグラフからは、BackDoor.Flashback.39ボットネットの拡大は停止したものの、決して縮小しているわけではないことが読み取れます。その理由の1つとしてMac OS Xユーザー側の油断が挙げられるでしょう。

モバイルデバイスに対する脅威

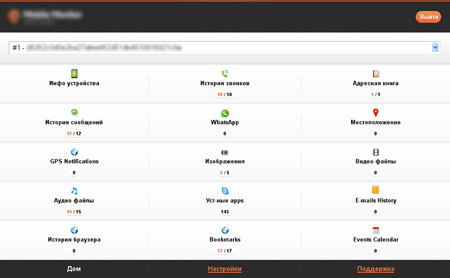

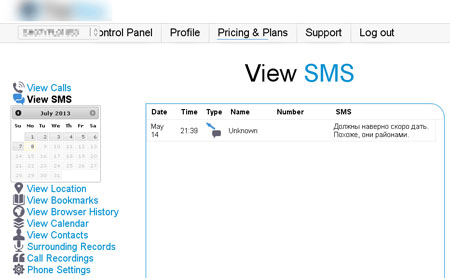

モバイルデバイスを狙った様々な商用スパイウェアが常時Dr.Webウイルスデータベースに登録されているという事実によって、それらのサービスは需要があるのみでなく、現代のハイテク市場において人気が高まっているということが再び証明された形になりました。7月には、Doctor WebのアナリストによってAndroid.MobileSpyやProgram.Mobimonなどの既知のスパイウェアの新たなバージョンが大量に発見されたほか、 Program.TopspyおよびProgram.Tracerの新たなファミリーも検出されました。これらのアプリケーションはAndroid、BlackBerry、Symbian OSなど複数のプラットフォームを標的とし、犯罪者がユーザーの活動をモニタリングすることを可能にします。

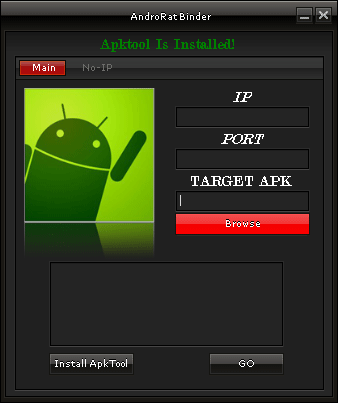

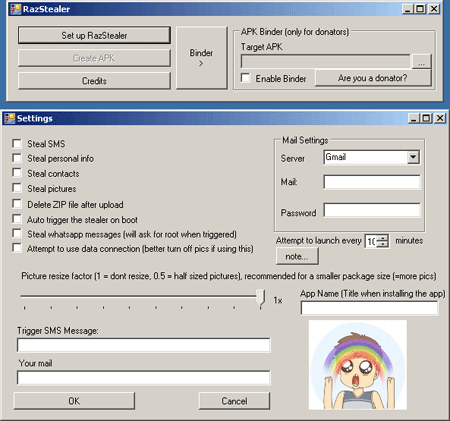

合法的な目的にも使用できると同時に違法な使用も可能なモニタリング用の商用ソフトウェアが増加する中、モバイルデバイス上から個人情報を盗むよう設計されたサイバー犯罪のみを目的とするサービスも市場に多く出回るようになっています。あらゆるAndroidアプリケーションサービスにトロイの木馬の機能を組み込むことの出来る、犯罪者向けの特別なプログラムがその代表的な例と言えます。Tool.AndroratおよびTool.RazielはDoctor Webのアナリストによって発見されたそのような「製品」の内の2つです。1つ目のユーティリティは、その動作にAndroRatのソースコードを使用します。AndroRatはリモートアクセスおよび管理のための無料配信ソフトで、2012年にProgram.Androrat.1.originとしてDr.Webによって発見されています。2つ目のユーティリティでは、Androidアプリケーション内に組み込むか、または個別のapkパッケージ内にコンパイルすることの出来るトロイの木馬スパイウェアが利用されています。このマルウェアはAndroid.Raziel.1.originとしてウイルスデータベースに追加されました。

これらユーティリティの使用は比較的簡単で、高いプログラミングスキルを必要とせずにAndroid向けトロイの木馬を作成することが出来ます。今後、このようなツールキットの増加が予想されます。

7月には、Androidの脆弱性が複数発見されました。apkパッケージのサブディレクトリに同じ名前を持つファイルが2つ含まれていた場合に、1つ目のファイルのデジタル署名を確認したのち、確認されていない2つ目のファイルをインストールしてしまうという「マスターキー」は、中でも最も注目すべき脆弱性です。Doctor Webウイルスアナリストによる迅速な対応により、Dr.Web for Androidには、この脆弱性を悪用したアプリケーションを検出するためのルーチンが導入されています。脆弱性が故意に悪用されたものであるか、予期せぬテクニカルエラーによるものであるかに関わらず、このプログラムはExploit. APKDuplicateNameとして検出されます。

「マスターキー」脆弱性を悪用するトロイの木馬の最初の例は、この脆弱性が公にされてから1ヵ月も経たないうちに発見されました。Dr.WebによってAndroid.Nimefas.1.originと名付けられたこのマルウェアは、中国のユーザー向けAndroidアプリケーション配信サイトから拡散され、SMSの送信、受信メッセージの傍受、犯罪者への個人情報の送信、感染したデバイス上にあるアドレス帳のリモートサーバーへの送信といった機能を備えています。この脅威に関する詳細はこちらの記事をご覧ください。

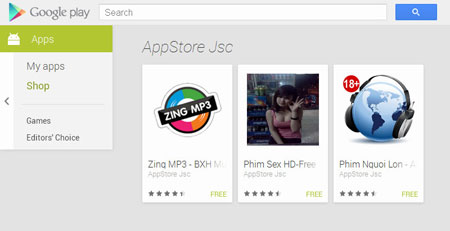

またGoogle Playから拡散された脅威もあり、7月末には、感染したデバイス上にAndroid.SmsSendトロイの木馬をインストールすることの出来る悪意のあるアプリケーションが複数、Doctor Webのアナリストによって発見されました。

Google社によって導入されている現在のセキュリティは十分なものとは言えず、Google Playからアプリケーションをダウンロードする際にはユーザー側でも細心の注意を払うことが必要です。これらのアプリケーション拡散に関する詳細はこちらの記事をご覧ください。

7月にメールトラフィック内で検出されたマルウェアTop20

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

7月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments