2013年2月27日

株式会社Doctor Web Pacific

このマルウェアはLinuxディストリビューションの32bit版および64bit版で利用可能なライブラリファイルです。このトロイの木馬の拡散方法については未だ明らかになっていませんが、深刻な脆弱性を悪用して、攻撃対象となるサーバー上にインストールされていると考えられます。Doctor Webに知られているLinux.Sshdkitの最新バージョンは1.2.1で、一方、古いバージョンの1つである1.0.3は長い間拡散され続けています。

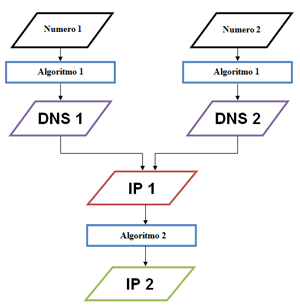

インストールされると、このトロイの木馬は自身のコードをsshdプロセスに挿入し、このプロセスの認証ルーチンを使用します。セッションが開始され、ユーザーがログインとパスワードを入力すると、それらがトロイの木馬によってUDPプロトコル経由でリモートサーバーへ送信されます。コントロールサーバーのIPはマルウェア内にハードコード化されていますが、Linux.Sshdkitは特殊なアルゴリズムを使用して1日置きに新しいコマンドサーバーアドレスを生成します。

このアルゴリズムによって、Linux.SshdkitはDNS名を2つ生成します。これらのDNS名が同一のIPアドレスを参照している場合は別のIPに変更し、盗んだ情報をそこに送信します。以下のフローチャートは、コマンドサーバーアドレスの生成ルーチンです。

Doctor Webアナリストはシンクホール手法を使用してLinux.Sshdkitコントロールサーバーの1つを乗っ取ることに成功し、これにより、このトロイの木馬が盗んだログイン及びパスワードをリモートホストへ送信しているという確かな証拠を入手しました。

Linux.Sshdkitのシグネチャは既にDr.Webのウイルスデータベースに追加されています。Linuxサーバー管理者の方には、システムチェックを実行することを推奨します。システム内で/lib/libkeyutils*(20~35KB)ファイルが見つかった場合は感染の疑いがあります。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments