2012年12月4日

株式会社Doctor Web Pacific

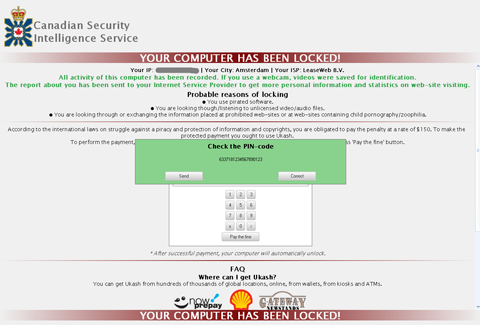

その拡散について以前にも報告したトロイの木馬Trojan.Winlock.7372の場合と同様、Trojan.Winlock.7384としてウイルスデータベースに追加されたこのトロイの木馬もまた画像やテキストを含まず、Windowsがブロックされた旨を表示するウィンドウの作成にはリモートコントロールサーバーから取得したXMLフォーマットのファイルを使用します。

感染したコンピューター上で起動されるとTrojan.Winlock.7384は、対応している国およびペイメントシステムについて記録された自身の設定ファイルを復号化します。

多くの場合、それらはUkash、Moneypack、Paysafecardのバウチャーペイメントシステムです。次に、悪意のあるプログラムはコンピューターのハードウェア設定に応じてユニークなIDナンバーを生成し、感染したコンピューターに関するその他の情報と共にそれらをリモートコマンドサーバーへ送信します。その応答としてTrojan.Winlock.7384は感染したコンピューターのIPアドレスに関するWHOIS情報を受け取り、その中には被害者のロケーションを特定するものが含まれています。トロイの木馬はそれらの情報と自身の設定ファイル内にあるリストを照らし合わせ、感染したコンピューターがカナダ、スペイン、ドイツ、フランス、イタリア、ポルトガル、オーストリア、スイス、イギリス、オーストラリア、アメリカにある場合のみそれらをブロックします。これらのチェックが完了すると、Trojan.Winlock.7384は新たなリクエストを送信し、応答としてコントロールサーバー上へのボットの登録確認を受け取ります。最後に、コマンドセンターからXMLファイルがいくつかダウンロードされ、それを基にWindowsのブロックに関するテキスト及び画像が適切な言語で作成されます。

このバージョンのWindowsロッカーにおける注目すべき特徴は、感染したコンピューターのwebカメラから画像を傍受することができ、ユーザーを脅す目的でそれらの画像をWindowsブロックに関するウィンドウ内に表示するという機能にあります。警察機関からのメッセージを装ったテキストには、ユーザーのコンピューター上での活動が全て記録され、webカメラから取得した顔写真が以後の認証および更なる個人情報の取得のために保存されるという内容が記載されています。

コンピューターのロックを解除するために、ユーザーはバウチャーペイメントシステムのコードを入力するよう要求されます。このコードは通常、決済端末によって発行されるレシートに記載されています。入力されたコードは犯罪者のコントロールサーバーへ送信され、その真偽が確認されます。本物であることが確認された場合、コンピューターのロックを解除するコマンドがコントロールセンターからトロイの木馬へ送信されます。要求される金額は100ユーロまたは150ドルとなっています。

ここ最近Doctor Webアンチウイルスラボに送られた脅威の解析の結果、犯罪者は次第に標準的な「コンストラクター」を使用した従来のWindowsロッカーから、様々な機能を持ったより複雑なトロイの木馬ブロッカーの開発へと移行していることが明らかになっています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments