2012年10月10日掲載

株式会社Doctor Web Pacific

ウイルス

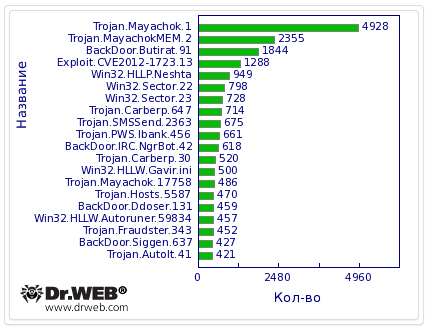

8月と比較するとウイルスの活動パターンに変化が見られることが、ユーザーコンピューター上のDr.Web CureIt!によって明らかになりました。Trojan.Mayachok.1は少なくとも3か月の間、最も多く検出された脅威のトップを占めていたことになります。未だその地位は揺るがないものの、その感染数の合計は9月の間に、8月の74,701件から1/15以下に減少しています。週毎の感染数にもまた著しい減少が見られ、下のグラフはその推移を表しています。

Doctor Webのウイルスアナリストは、このような変化は、最初のバージョンとは大きく異なる、この脅威の新たな亜種のグループが出現したことと関係があるとしています。9月にはこのグループのエントリが9件、Dr.Webウイルスデータベースに追加されています。これらの新たな亜種では主にその機能に変更が加えられており、近い将来には異なるペイロード及び設計原理を持つ他のバージョンが出現する可能性を示唆しています。また、ユーザーがブラウザ上でロードしたwebページ内にコードを挿入することが Trojan.Mayachokファミリーの主な目的であるという点に注意してください。

検出された脅威の2位は先月と同様BackDoor.Butirat.91 が占めていますが、このマルウェアによる1か月の感染件数にもまた20%の減少が見られます。BackDoor.Butirat.91 の主な目的の1つは、FlashFXP、Total Commander、Filezilla、FAR、WinSCP、FtpCommander、SmartFTPなどのポピュラーなFTPクライアントからパスワードを盗み、犯罪者へ送信することです。また、リモートホストからダウンロードした実行可能ファイルを感染したコンピューター上で起動することができ、webページのアクセスカウンターの数字を不正操作することが可能です。一般的なユーザーにとって、あらゆる種類の機密データが流出し犯罪者などの手に渡ってしまう危険性、及び自らのコンピューターをコントロールすることが出来なくなってしまう危険性を孕んでいます。この脅威に関する詳細についてはDoctor Webのニュース記事をご覧ください。

また、Delphi言語で書かれたWin32.HLLP.Neshta、Trojan.Carberpなどの多くのバンキングトロイの木馬、Dr.WebによってTrojan.SMSSendとして検出されている偽のインストーラーも多く検出されています。下のグラフは、最も多く検出された脅威の統計です。

下の円グラフは、9月に検出されたマルウェアの種類ごとの割合を表しています。

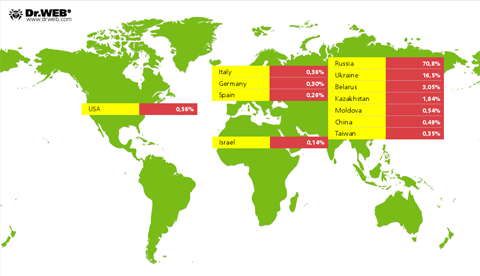

また、Dr.Webアンチウイルスソフトウェアによって検出された脅威の国別分布を下に示します。

ボットネット

感染したMac OS Xによって構成されるBackdoor.Flashback.39ボットネットに関する統計についても、その感染件数には減少が確認されています。9月には、感染したMacの数は127,681台から115,179台へと10%減少し、また、1日の新たな感染台数は1~2台となり、ボットネットの拡大は実質上停止したと言えます。このボットネットの現在の状況についての詳細はDoctor Webの特設サイト(英語です)をご覧ください。

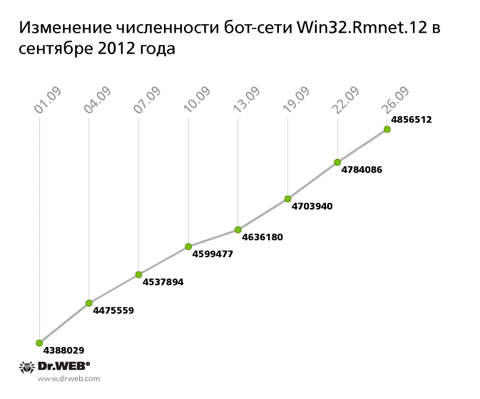

一方、ファイルインフェクターWin32.Rmnet.12に感染したコンピューターから成るボットネットは、あらゆる記録を塗り替え続けています。9月には500,000台の新たに感染したホストが加わっており、その合計は近いうちに500万台を超えるでしょう。下のグラフはこのボットネットの拡大推移を表しています。

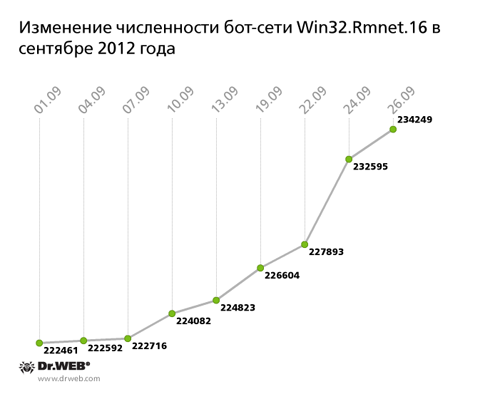

また別のファイルインフェクターであるWin32.Rmnet.16によるボットネットも着実に拡大を続けています。平均して1日数百台の割合で新たに感染したコンピューターが加わり、その合計は230,000台を超えています。このボットネットの拡大推移を下のグラフで示します。

BackDoor.BlackEnergyの新たなバージョン

BackDoor.BlackEnergyは、2011年3月にアナリストによって既に発見されているマルウェアで、しばしば検出もされています。 このBackDoor.BlackEnergyは多機能なバックドアであり、中でも特に、悪意のあるサーバーから実行可能ファイルをダウンロードし、感染したシステム内でそれらを実行することが可能です。また多くのプラグインに対応しており、これまで長い間、最も大規模なスパムボットネットの1つを構成するために使用されていました。いくつかの企業およびセキュリティエキスパートの尽力により、2012年7月、感染したコンピューターの多くをコントロールしていたボットネットの管理サーバーが遮断され、その結果世界中のスパムトラフィックに大幅な減少が見られました。このトロイの木馬の新たなバージョンの登場によって、これらゾンビコンピューターネットワークの作成者達がボットネットのかつての威光を取り戻そうとしていることが分かります。

BackDoor.BlackEnergy.18としてDr.Webウイルスデータベースに加えられたこのバックドアの新たな亜種は、Microsoft Wordドキュメントの添付された電子メールによって拡散されました。ユーザーの興味を引くため、これらのメッセージの件名には世界中で抗議デモを引き起こし死者をも出した問題の映画のタイトル“Innocence of Muslims(イノセンス・オブ・ムスリムズ)”が含まれています。Dr.Web アンチウイルスソフトによってExploit.CVE2012-0158.14として検出された、メールに添付されたドキュメントには、ActiveX(このコンポーネントはMicrosoft Word及びその他Windows向け製品によって使用されます)における脆弱性を悪用するコードが含まれています。ドキュメントを開こうとすると一時ディレクトリ内に2つのファイルが保存され、そのうちの1つがシステムフォルダ内にその悪意のあるドライバをインストールするためのBackDoor.BlackEnergy.18のドロッパーです。

今月の脅威: Trojan.Mayachok.17727

既に言及したとおり、Trojan.Mayachok.1は新たな亜種によって次第にその地位を奪われつつありますが、そのような亜種の1つにTrojan.Mayachok.17727があります。そのシグネチャは2012年9月にDr.Webウイルスデータベースに追加されました。

このトロイの木馬はドロッパー、及びペイロードを実装したダイナミックリンクライブラリの2つのコンポーネントで構成されています。ドロッパーは%MYDOCUMENTS%ディレクトリ内にIntMayakという名前のフォルダを作成し、その中にトロイの木馬のライブラリ及びそれらをシステム内に登録する為のREGファイルを一時的に保存します。次にドロッパーはメモリ内でexplorer.exeを探し、悪意のあるコードをプロセス内に挿入します。このコードを使用し、トロイの木馬は悪意のあるライブラリをシステムディレクトリ% SYSTEM32%内にコピーします。またTrojan.Mayachok.17727は、全てのプロセス内の悪意のあるライブラリコードの起動に関与するレジストリブランチ内にREGファイルをインポートします。さらに、ドロッパーはその侵入形跡を隠ぺいする為に、一時ファイル・IntMayakフォルダ・Cookieファイルを削除し、またInternet Explorerブラウザのキャッシュをクリアします。

悪意のあるライブラリは、Microsoft Internet Explorer、Opera、 Mozilla Firefox、 Google Chromeブラウザに対応しています。Trojan.Mayachok.17727はその動作の過程で、管理サーバーのリスト、ブラウザ上でロードされたwebページのコード内に挿入されたスクリプト、及びその他のパラメータを含んだ暗号化された設定ファイルをディスク上に書き込みます。

Trojan.Mayachok.1と比較すると、このトロイの木馬のコードには大きな変更が加えられています。感染したシステム内に仮想化ソフトウェアが存在するかどうかの確認を行わなくなり、対応するプロセス数およびそれらの名前を比較するメカニズムが変更され、設定ファイルの整合性を検証する機能が無くなりました。Trojan.MayachokはVBR (Volume Boot Record)を感染させるテクニックを用いる最初のトロイの木馬の1つですが、このテクニックはTrojan.Mayachok製作者によって開発されたものではなく、他のウイルス製作者から買われたものであることが後に判明しました。例えば、同様のコードがバンキングトロイの木馬 Trojan.Carberp内でも発見されています。

Androidに対する脅威

2012年9月には、Google Androidに対する脅威のエントリが多数Dr.Webウイルスデータベースに加わりました。 Android.EmailSpy.originはそのようなプログラムの1つで、日本のユーザーを標的としています。このトロイの木馬はAndroidのアドレス帳から情報を、特に電子メールアドレスを盗み、後にそれらのアドレスが犯罪者による大量メール配信に利用される場合があります。9月の後半には、感染したデバイス上のショートメッセージを傍受するAndroid.SmsSpy.6.originがウイルスデータベースに追加されました。このトロイの木馬はフランスで拡散され、ユーザーはSMSメッセージによって、悪質なサイトからFlash Playerのアップデートをダウンロードするよう誘導されました。このアップデートに悪質なプログラムが潜んでいます。

また、Call Cheater Liteとして配信されていた Android.Iconos.3.originもデータベースに追加されました。基本的な機能を備える他、 Android.Iconos.3.originはモバイルデバイス上に保存された個人情報を収集してユーザーの了承無しにリモートサーバーへ送信し、また有料SMSの送信も実行します。 9月の初旬、主に日本のユーザーを標的とする Android.Loozfon.origin及び(その少し後で)Android.Loozfon.2.originスパイウェアがウイルスデータベースに加えられました。これらもまたAndroidを搭載するモバイルデバイス上の個人情報を盗み、また、デバイス上で収集した機密データをリモートサーバーへ送信するProgram.AccuTrack.origin及びProgram.Spycontrol.2.originを含んでいます。

同じく2012年9月にウイルスデータベースに追加されたAndroid.Temai.originは、モバイルソフトウェアを配信するwebサイト上のインストールカウンタを不正操作するよう設計されています。このトロイの木馬は感染したデバイス上にアプリケーションをダウンロードし、インストールに成功した旨の通知をサイトに送信した後、ダウンロードしたパッケージを削除します。Dr.Web for Android及びDr.Web for Android Lightの使用するデータベースには、マルウェアに加え Adware.Leadbolt.2.origin及び Adware.Startapp.5.originなど新しいバージョンのアドウェアに関するエントリも見られました。

9月のその他の脅威

8月26日、セキュリティ企業FireEye社はJava Runtime Environmentバージョン1.7xに深刻な脆弱性(CVE-2012-4681)が発見されたことを公表しました。Oracleによってセキュリティパッチがリリースされたのは8月の30日になってからであったため、この脆弱性は少なくとも4日間残ることとなり、犯罪者達の恰好の的となりました。Doctor Webは、Trojan.Rodricterを含むいくつかの悪意のあるソフトウェアが、本脆弱性を悪用して拡散されたものであることを確認しました。この脅威に関する詳細については、Doctor Webによるこちらの記事をご覧ください。

9月にメールトラフィック内で検出されたマルウェアTop20

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | Trojan.SMSSend.3245 | 1.07% |

| 2 | Trojan.Necurs.97 | 0.96% |

| 3 | BackDoor.Andromeda.22 | 0.72% |

| 4 | Win32.HLLM.MyDoom.54464 | 0.54% |

| 5 | Exploit.CVE2010-3333.6 | 0.51% |

| 6 | Trojan.Oficla.zip | 0.48% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.43% |

| 8 | Exploit.BlackHole.12 | 0.37% |

| 9 | Trojan.PWS.Panda.2401 | 0.32% |

| 10 | SCRIPT.Virus | 0.29% |

| 11 | Win32.HLLM.Netsky.35328 | 0.27% |

| 12 | Win32.HLLM.Beagle | 0.27% |

| 13 | Trojan.DownLoad2.39083 | 0.27% |

| 14 | Trojan.PWS.Panda.547 | 0.21% |

| 15 | W97M.Keylog.1 | 0.21% |

| 16 | Exploit.PDF.2990 | 0.21% |

| 17 | Trojan.DownLoader6.56603 | 0.21% |

| 18 | Trojan.Siggen4.19531 | 0.21% |

| 19 | Win32.HLLM.Netsky.18401 | 0.19% |

| 20 | Trojan.PWS.Panda.786 | 0.16% |

9月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.09.2012 00:00 - 30.09.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.343 | 0.48% |

| 3 | Trojan.Inject1.9025 | 0.47% |

| 4 | Trojan.Fraudster.329 | 0.37% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 6 | Adware.Downware.179 | 0.36% |

| 7 | Trojan.Fraudster.296 | 0.31% |

| 8 | Adware.Downware.426 | 0.30% |

| 9 | Trojan.Fraudster.256 | 0.30% |

| 10 | Trojan.SMSSend.3249 | 0.28% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 12 | Exploit.CVE2012-1723.13 | 0.27% |

| 13 | Trojan.Fraudster.320 | 0.27% |

| 14 | Win32.HLLW.Shadow | 0.27% |

| 15 | Trojan.Fraudster.344 | 0.26% |

| 16 | JS.IFrame.317 | 0.26% |

| 17 | Adware.Downware.316 | 0.25% |

| 18 | Trojan.Mayachok.1 | 0.24% |

| 19 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 20 | Tool.Skymonk.3 | 0.23% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments