2012年5月15日掲載

株式会社Doctor Web Pacific

Win32.Rmnet.16はC言語およびアセンブリ言語で書かれ、複数の機能モジュールで構成されています。ウイルスをシステム内に侵入させるインジェクターの動作はWin32.Rmnet.12と同様で、ブラウザプロセスに自身のコードを挿入し、ドライバを一時フォルダに保存した上でMicorsoft Windows Serviceとして起動させたのち、ウイルスボディを一時ディレクトリおよびスタートアップフォルダにコピーするというものです。ボディファイルはランダムな名前と. exe拡張子を持っています。

バックドアペイロードもまたWin32.Rmnet.12のそれと同様、リモートサーバーから受け取ったコマンドを実行することができ、特に任意のファイルをダウンロード・実行、自身をアップデート、スクリーンショットを撮り犯罪者に送信、さらにはOSを動作不能にさせることも可能です。ただし、Win32.Rmnet.16にはWin32.Rmnet.12との重要な違いも見られます。Win32.Rmnet.16では、悪意のあるアプリケーションリソースにはもはや組み込まれていないが特別なルーチンを使用して作成されるコントロールサーバーIPアドレスの署名にデジタル署名が使用されるという点です。さらにモジュールは、一般に広く普及しているアンチウイルスプログラムのプロセスを停止させることが可能で、このことがWin32.Rmnet.16をさらに危険なものにしています。バックドアによってダウンロードされた悪意のあるコンポーネントや設定ファイルは.log拡張子を持つ暗号化されたファイル内に保存され(このファイルは% APPDATA%フォルダ内にあります)、そのファイル名は感染したシステムに関する情報に基づいて作成されます。modules.dllファイル内のモジュールが、この.log拡張子を持つファイルからデータをロードし、コンピューターメモリー内にロードされたコードに対するあらゆる操作を実行してコンポーネントのコードがハードドライブ上に復号化されないようにします。

Win32.Rmnet.12と同様、Win32.Rmnet.16はMBRを改変し、そのファイルを暗号化してディスクの最後に保存することができます。再起動されると、感染したブートレコード内にある悪意のあるコードがコントロールを掌握し、メモリー内にあるモジュールの読み込みおよび復号化を行ってそれらを実行します。このコンポーネントはMBR.Rmnet.1と名付けられています。Dr.Webアンチウイルスソフトウェアを使用することで、Win32.Rmnetによって改変されたブートレコードを復元することが可能です。

Win32.Rmnet.16によってリモートコマンドセンターからダウンロードされるモジュールの中には、一般的なFTPクライアント・そのFTPサーバー・スパイモジュールによって保存されたパスワードを盗むためのFtp Grabber v2.0が含まれています。

この新しいバージョンに組み込まれている感染モジュールはポリモーフィック型で、犯罪者の管理するリモートサイトからダウンロードされます。このウイルスはシステムのものを含む、ディスク上で見つかった全てのexeファイルおよびdllファイルを感染させますが、Win32.Rmnet.12とは異なり、自身をリムーバブルフラッシュドライブにコピーすることはできません。

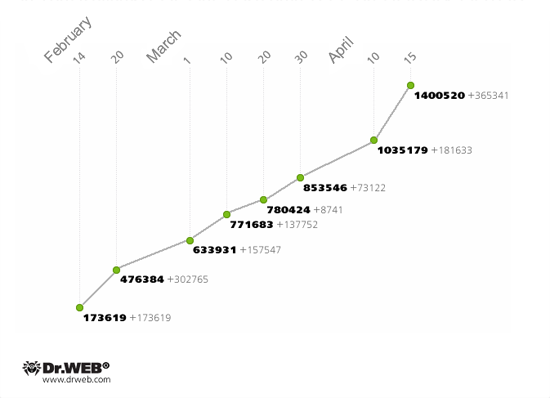

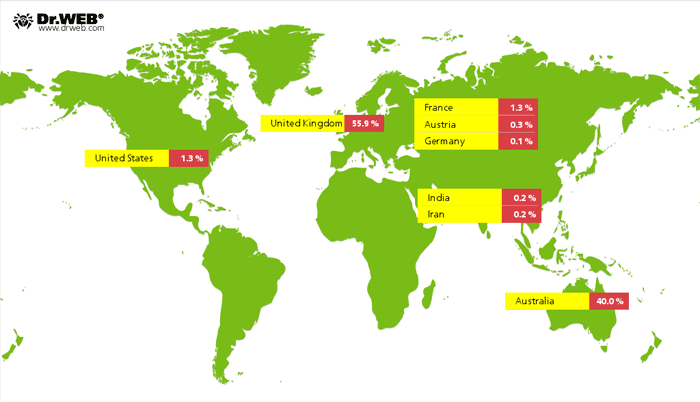

Doctor WebのウイルスアナリストはWin32.Rmnet.16ボットネットの1つを注意深く監視しています。2012年5月11日現在、このボットネットは55,310台の感染したホストで構成され、その55.9%がイギリスのものでした。次いでオーストラリアが40%、アメリカおよびフランスが3位(1.3%)となっています。またオーストリア、イラン、インド、ドイツでも1%未満の感染が確認されています。都市別ではロンドンが最も多く(5,747台、10.4%)、次点でシドニー(3,120台、5.6%)、その下にメルボルン(2,670台、4.8%)、ブリスベン(2,323台、4.2%)、パース(1,481台、2.7%)、アデレード(1,176台、2.1%)、およびイギリスのバーミンガム、マンチェスターで約1.5%となっています。Win32.Rmnet.16に感染したホストの国別分布を以下に示します。

ロシアにおいては、Win32.Rmnet.16による感染は未だほとんど見られませんが、これも時間の問題と言えるでしょう。Doctor Webは上記ボットネットの動向に対する監視を今後も継続して行っていきます。もしご利用のコンピュータがWin32.Rmnet.12に感染してしまっている場合は、Dr.Web CureIt!、もしくはDr.Web LiveCDユーティリティを使用して、ウイルスを駆除することが可能です。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments