2011年10月25日掲載

株式会社Doctor Web Pacific

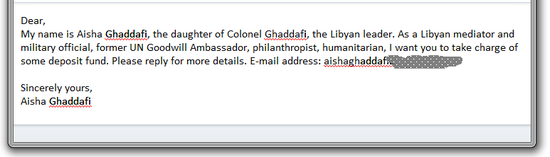

スパマーがカダフィ大佐の資産を分配

昨今のリビアにおける政治情勢を利用し、カダフィ一族の凍結資産の分け前にあずかるチャンスを提供する詐欺メールが大量に発生しました。

この詐欺手法はナイジェリアでよく見られるものです。特に目新しいことはありませんが、スパマー達が政治情勢を注意深く見守り、その展開に合わせて迅速にメッセージの内容を変えてくることは明らかです。

BIOSに感染するTrojan.Bioskit.1

9月初旬、Doctor Webウイルスアナリストは、驚くべきマルウェアのサンプルを手に入れました。Trojan.Bioskit.1と呼ばれる悪意のあるプログラムで、Award Software社製のBIOSへの感染を可能にするペイロードを持っています。

まずTrojan.Bioskit.1ドロッパーが、中国のアンチウイルスシステムプロセスがあるかどうかをチェックし、そのようなプロセスがあった場合、トロイの木馬はその主な機能を呼び出すための透明なダイアログウィンドウを表示させます。次にTrojan.Bioskit.1はOSのバージョンを判別し、Windows 2000以降(Windows Vistaを除く)であればその感染プロセスを続行します。

BIOSがAward Software社製ではなかった場合、トロイの木馬はハードドライブの最初の14セクタを上書きする形でMBRに感染し、元のMBRを8番目のセクタに保存します。トロイの木馬がAward BIOSを検出した場合、恐ろしい破壊能力を持ったbios.sysドライバがアクティブになります。このドライバは以下の3つの手法を用います。

- Award BIOSを検出する(そして、そのイメージサイズを測定。重要な点はIOポートのアドレスを経由してトロイの木馬がSMI(System Management Interrupt)を作成し、SMM(System Management Mode)でソフトウェアにコードの実行を強制する点。)

- BIOSイメージをC:\bios.binに保存

- C:\bios.binからBIOSイメージを作成

BIOSチップにアクセスして上書きすることは容易ではありません。これを行うには、そのチップがサポートするデータ削除/書き込みプロトコルを使用する為に、マザーボードチップセットとの通信が可能であるチップを検出する必要があります。しかしトロイの木馬の製作者は、それらを全てBIOSに実行させるという簡単な方法を選びました。利用したのは通称Icelordと呼ばれる2007年に中国の研究者によって得られた情報です。Award BIOS用のWinflashユーティリティを解析した結果、BIOSのSMMモードでチップを上書きするシンプルな方法が明らかになりました。OSはSMMおよびSMRAMコードにアクセスすることが出来ませんが(正しく書かれたBIOSは、コードへのアクセスをブロックします)、コードは独立して実行されるため、マザーボードのハードウェアで実装されていない機能をエミュレーションしたり、ハードウェアのエラー処理、電源管理、サービスタスクを実行するなど、様々な目的を果たすことができます。

このトロイの木馬はBIOSイメージを改変するために、リソースに組み込まれたcbrom.exeユーティリティ(Phoenix Technologies)を使用し、モジュールhook.romをISA BIOS ROMとしてイメージ内に挿入します。そしてTrojan.Bioskit.1が、アップデートされたファイルを使用してBIOSを上書きするよう、他のドライバにコマンドを出力します。

次にシステムが再起動されると、BIOSはhook.romを含む全ての使用可能なPCI Expansion ROMを呼び出します。その度に、モジュールに挿入された悪意のあるコードが、MBRが感染しているかどうかをチェックし、必要な場合は再度感染させます。Award BIOSを使用したシステムが必ずしも感染するわけではありません。ウイルスラボでの実験では感染したのは3つのマザーボードの内の1つで、残りの2つには新しいモジュールを書き込むための十分なメモリがありませんでした。

このプログラム、または同じようなペイロードを持つその他のウイルスのさらに高度なバージョンが近い将来現れるであろうことを考慮すると、この脅威の危険性を軽視することはできません。現在、Dr.Webアンチウイルスソフトウェアはトロイの木馬のコンポーネントを検出し、MBRおよびシステムファイルを修復することが出来ます。

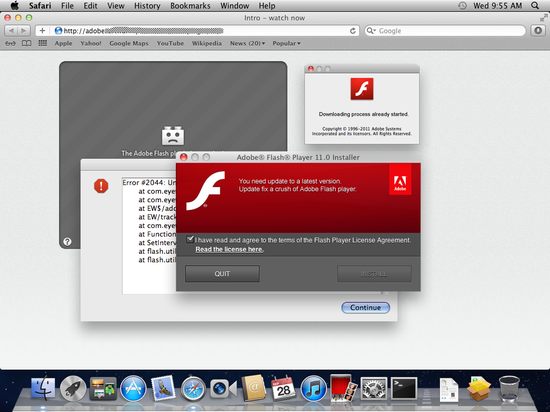

BackDoor.Flashback-Macを狙ったバックドア

BackDoor.FlashbackはMacOS Xを標的とした4つ目の既知のバックドアですが、従来の物(BackDoor.Olyxなど)と異なり、極めて進化した機能と複雑な構造を持っています。さらに、Macを狙ったマルウェアの中でも、ボットを拡散・維持するための高度な手法が導入され、ここまで大規模に広がった初のバックドアとなりました。

BackDoor.Flashbackのインストーラーは、Adobe Flash Playerインストーラーを装います。ユーザーが悪意のあるソフトウェアを配布するサイトを訪問すると、Flash Playerのエラーメッセージがスクリーンに現れ、Flash Playerソフトウェアをアップグレードするよう促されます。

ユーザーが同意してしまうと、FlashPlayer-11-macos.pkgファイル(このファイルはOSがMac OS X Lionの場合のみダウンロードされます)を含んだアーカイブをダウンロード・インストールするプロンプトが表示されます。そして「Player」のインストールが始まり、完了するとパッケージは削除され、代わりに悪意のあるコンポーネントPreferences.dylibが/Library/Preferences//にインストールされます。このコンポーネントがシステム内でバックドアの役目を果たし、多数のリモートコントロールセンターから受け取ったコマンドを実行します。また、バックドアはmobile.twitter.comサーバーからの追加コマンドも受け取ることが出来るということは特筆に値するでしょう。

Preferences.dylibの最も重要な役割は、リモートコマンドセンターから受け取った、標準シェルコマンドを含む様々な命令を実行することです。また、ライブラリはユーザーが開いたwebページ内にJavaScriptコードを埋め込む役割も果たします。

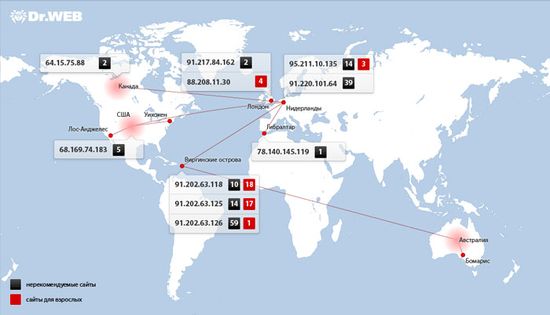

偽サイトの追跡

9月初旬にDoctor Webは、望ましくないコンテンツを含んだサイトや詐欺サイトを、ペアレンタルコントロールデータベースに多数追加することが出来るように、一連の防止策を講じました。

ウイルスアナリストは、ユーザーが感染したサイトからリダレクトされるドメインのリストを手に入れました。綿密な調査の結果、リスト上のIPアドレスを持つ各ノードは、通常複数のサイトに置かれていることが判明しました。そのようなサイトの多くは、偽のファイル共有サービスや、その他占い、手相、ダイエット、家系調査、盗まれた車の捜索、さらにニキビの治療方法までも含むいかがわしい内容のもので、明らかなアダルトサイトもいくつか含まれていました。また、それらのサイトの多くは、さらに他のサイトへのリンクを含んでいました。全てのリンクはDoctor Webが手動でチェックを行い、信頼できないサイトのネットワークの全貌を明らかにしたのです。下の図は、ネットワークの区分を表したものです。

確認されたIPアドレスの大半が、イギリス、オランダ、バージン諸島、ジブラルタルのプロバイダーのもので、ロシア連邦に属するものはごく僅かでした。発見されたアドレスはDr.Webペアレンタルコントロールリストに加えられました。Doctor Webは、このような対策を定期的に実行していくことをユーザーの皆様にお約束します。

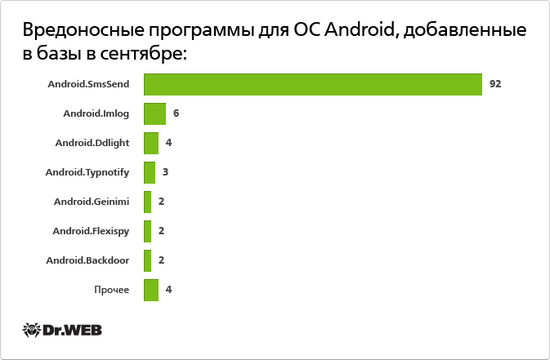

Androidを狙った9月の脅威

9月には、Androidを標的とした115の脅威が、新たにDoctor Webのデータベースに加えられました。そのうちAndroid.SmsSendが92個と首位を独占し、続いてAndroid.Imlogが6個で2位、その後ろにAndroid.Ddlight(4個)、Android.Typnotify(3個)、Android.Geinimi、Android.Flexispy、 Android.Backdoor(それぞれ2個)となっています。

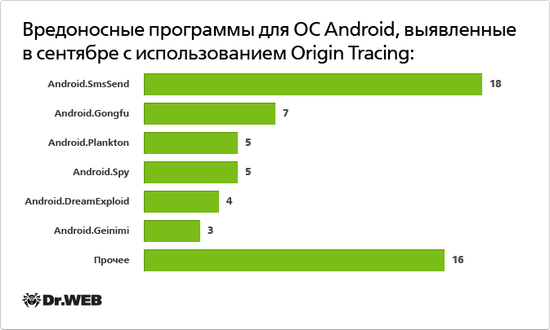

アナリストが手動で調査した上述の115ウイルスに加え、Androidを標的とした58の悪意のあるプログラムがOrigins Tracing technologyによって自動で発見されました。このテクノロジーによって発見された悪意のあるプログラムは、Android.SmsSendの亜種18個、Android.Gongfuの亜種7個、Android.Planktonの亜種5個、 Android.Spyの亜種5個、Android.DreamExploidの亜種4個、Android.Geinimiの亜種が3個でした。

Android.SpyEye.1は、Androidを狙った最も特異な脅威の1つです。ユーザーのコンピューターがSpyEyeに感染していると、モバイルデバイスがAndroid.SpyEye.1に感染するリスクが非常に高くなります。ユーザーが銀行のサイトにアクセスする時、トロイの木馬の設定ファイル内にある悪意のあるプログラムが、テキストやwebフォームなどのコンテンツをwebページに挿入します。こうして、何も知らないユーザーがコンピューターのブラウザで銀行のサイトを開くと、そこには新しいセキュリティポリシーが導入された旨を知らせるメッセージが表示されます。そして、インターネット経由でアカウントにアクセスするには、SMSが傍受されるのを防ぐ特別なアプリケーションをインストールする必要があると促され、ページの下部にはsimseg.apkとして配信されるプログラムへのリンクが貼られています。このマルウェアのサイズは約20キロバイトです。

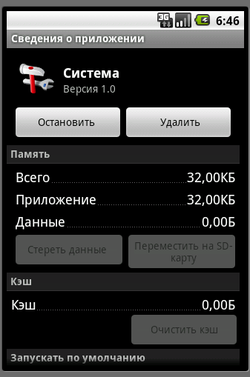

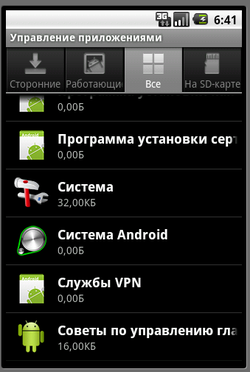

デバイス上にダウンロード・インストールされたこのアプリケーションは、インストールされたプログラムのリスト上には表示されません。Settings appletを開き、ApplicationsでApplication managementを選択すると、「System」アイコンにこのマルウェアが隠れています。

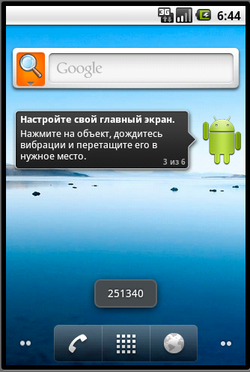

このアプリケーションをアクティブにするには、ユーザーが犯人の指示に従ってデバイスから325000に発信する必要があります。するとAndroid.SpyEye.1がこの発信を傍受し、ユーザーが銀行のサイトに入るために今後必要なアクティベーションコードを表示させます。このコードは常に251340です。

その後、感染したデバイスが受信するSMSは全てトロイの木馬に傍受され、犯人へ転送されます。

西へ広がるWindowsロッカー

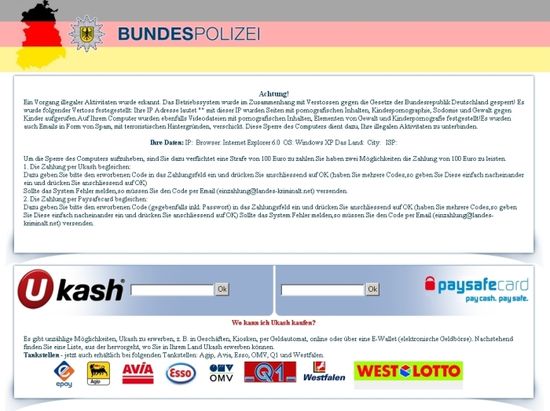

9月のその他主な脅威の中で特筆すべきなのは、秋の始まりと共に、Windowsへのアクセスをブロックする恐喝プログラムが暖かい気候を求めて、つまりロシアのインターネットテリトリーから移動したという事実が挙げられるでしょう。ウイルスアナリストは、被害者の母国語で表示されるメッセージと各国の警察によるサインの組み込まれたWindowsロッカーを多数発見しました。例えばユーザーは、ドイツではBundespolizei(連邦警察局)、イギリスではMetropolitan Police(首都警察)、スペインではLa Policìa Española(スペイン警察)からの脅迫的なメッセージを受け取りました。全てのケースにおいて、ユーザーは違法アダルトコンテンツを含んだサイトを訪問したという理由で罰金を科せられ、ペイメントシステムを介してそれを支払うよう告げられています。

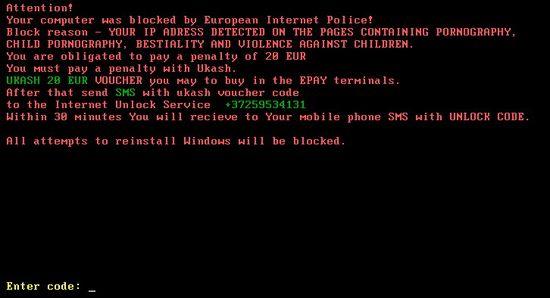

Windowsロッカーのその他のケースでは、マスターブートレコードに感染するblackmailerを伴ったものがインターネット上に多数拡散し、Trojan.MBRlock.15としてウイルスデータベースに加えられました。このトロイの木馬は、システムのロックを解除するために、ヨーロッパで最もよく普及しているペイメントシステムの1つを介して20ユーロを支払うよう要求するメッセージを英語で表示します。

Trojan.MBRlock に感染してしまったシステムのユーザーは、ロックを解除するコード「unlock391」を使用することが出来ます。

9月にメールトラフィック内で検出された悪意のあるファイル

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | Trojan.Oficla.zip | 135919 (38.01%) |

| 2 | Trojan.DownLoad2.24758 | 42198 (11.80%) |

| 3 | Trojan.DownLoad2.32643 | 27733 (7.75%) |

| 4 | Win32.HLLM.MyDoom.33808 | 18710 (5.23%) |

| 5 | Win32.HLLM.MyDoom.54464 | 17673 (4.94%) |

| 6 | Win32.HLLM.Netsky.18401 | 10058 (2.81%) |

| 7 | Trojan.Tenagour.3 | 9841 (2.75%) |

| 8 | Win32.HLLM.Netsky.35328 | 6970 (1.95%) |

| 9 | Win32.HLLM.MyDoom.based | 6278 (1.76%) |

| 10 | Win32.HLLM.Netsky | 6102 (1.71%) |

| 11 | BackDoor.IRC.Bot.872 | 6098 (1.71%) |

| 12 | Win32.HLLM.Beagle | 5840 (1.63%) |

| 13 | Trojan.Carberp.13 | 3488 (0.98%) |

| 14 | Trojan.Botnetlog.zip | 3175 (0.89%) |

| 15 | Trojan.DownLoader2.64347 | 2940 (0.82%) |

| 16 | Trojan.DownLoader4.21360 | 2879 (0.81%) |

| 17 | Trojan.DownLoader4.51015 | 2334 (0.65%) |

| 18 | Trojan.DownLoader4.56005 | 2054 (0.57%) |

| 19 | Trojan.Siggen2.14564 | 1821 (0.51%) |

| 20 | Trojan.Packed.666 | 1794 (0.50%) |

総スキャン数: 148,210,174

感染数: 357,620 (0.24%)

9月にユーザーのコンピューター上で検出された悪意のあるファイル

| 01.09.2011 00:00 - 30.09.2011 18:00 | ||

| 1 | JS.Click.218 | 67333862 (42.80%) |

| 2 | Trojan.Mayachok.1 | 29366751 (18.67%) |

| 3 | Win32.Rmnet.12 | 24834750 (15.79%) |

| 4 | JS.IFrame.112 | 9469508 (6.02%) |

| 5 | Win32.HLLP.Neshta | 9442600 (6.00%) |

| 6 | Trojan.IFrameClick.3 | 2802268 (1.78%) |

| 7 | JS.IFrame.117 | 887843 (0.56%) |

| 8 | Win32.Gael.3666 | 802301 (0.51%) |

| 9 | Win32.HLLP.Whboy | 781844 (0.50%) |

| 10 | Win32.HLLP.Rox | 776905 (0.49%) |

| 11 | Trojan.MulDrop1.48542 | 691067 (0.44%) |

| 12 | Win32.HLLP.Liagand.1 | 689635 (0.44%) |

| 13 | Trojan.DownLoader.42350 | 631170 (0.40%) |

| 14 | JS.IFrame.95 | 631060 (0.40%) |

| 15 | JS.Click.232 | 514805 (0.33%) |

| 16 | Win32.Siggen.8 | 418178 (0.27%) |

| 17 | Trojan.Click.64310 | 397567 (0.25%) |

| 18 | HTTP.Content.Malformed | 295247 (0.19%) |

| 19 | Win32.HLLP.Whboy.45 | 239515 (0.15%) |

| 20 | Trojan.DownLoad2.32643 | 229527 (0.15%) |

総スキャン数: 7,391,189,733,623

感染数: 157,317,745 (0.00%)

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments