2011年07月12日掲載

株式会社Doctor Web Pacific

脅威にさらされるAndroid OS

Androidは、Linuxカーネルを備え、信頼性の高いセキュリティメカニズムを持っているという事実にも関わらず、このプラットフォームを狙った悪意のあるプログラムは日々増え続けています。その理由の1つには、OSの広い人気があげられます。

今やモバイルデバイスは、悪意のあるプログラムの開発者にとってご馳走のようなものです。それらを使用して密かにSMSを送信したり、高い料金のかかる番号に電話を掛けたり、アドレス帳を利用して広告メールの送信先リストを作成したり、コンテンツをダウンロードしたりすることが出来るからです。言い換えれば、このマーケットはお金を儲ける近道なのです。

Androidは、オープンソースOSであることから、脆弱性が狙われやすいという点もまた、増加する脅威の原因の1つであると考えられます。Androidのユーザーは様々なサイトからアプリケーションをダウンロードできるということが、感染のリスクを高めています(iPhoneやiPadのユーザーはApp Storeからのみです)。

6月9日にウイルスデータベースに加えられたAndroid.Planktonは、同月に出現したAndroid向けマルウェアの中でも最も知られるウイルスとなりました。この脅威はノースカロライナ州立大学のコンピューターサイエンス学部准教授Xuxian Jiang氏によって初めて発見され、感染したアプリケーションの検体がDoctor Webに提供されました。

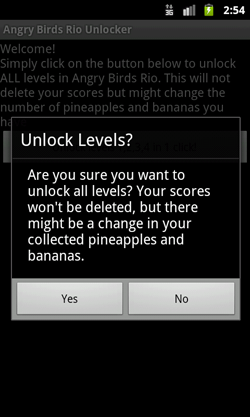

このトロイの木馬の目立った特徴の1つは、広範囲に広がる可能性があるという点です。このマルウェアは「Angry Birds Rio Unlock」のアプリケーションに組み込まれ、様々なモバイルプラットフォーム向けの人気ゲームAngry Birdsの隠れた階層にアクセスしてしまうという点で、Androidを狙った他の悪意のあるプログラムと異なっています。感染したプログラムはAndroidマーケットだけでも150,000以上ダウンロードされ、他のリソース(特に、Android向けアプリケーションで有名なandroidzoom.com)ではその数は250,000にも及びます。

Android.Planktonがシステムを攻撃する手法は、感染したアプリケーションを起動した直後、トロイの木馬がバックグラウンドで自身のサービスをダウンロードし、それによって感染したデバイスの情報(デバイスのID、SDKバージョン、ファイルの権限に関する情報)を収集してリモートサーバーへ送信します。

2011年6月6日には、Androidを狙ったさらに別の脅威がDoctor Webのウイルスアナリストによって発見され、Android.Gongfuと名付けられました(現在、Dr.Webウイルスデータベースにはこのウイルスの5つの亜種が含まれています)。解析によって、Android.Gongfuは、Android.DreamExploidと同じ脆弱性を利用するが動作の方法は異なるということが明らかになりました。ひとたび起動すると、自身のパーミッションをルートアカウントの位まで上げ、バックグラウンドサービスとして追加された他のアプリケーションを感染したシステムにダウンロードします。OSのロードが完了すると、サービスはユーザーの干渉無しに自動で起動し、OSのバージョン、携帯電話の種類、モバイルオペレーター名、IMEI、及びユーザーの電話番号を含む、感染したデバイスに関する情報を収集します。収集された情報はリモートサーバー経由で犯人に送信されます。このトロイの木馬はバックドアとして動作し、リモートサーバーから受け取ったコマンドを実行することが出来ます。

2011年6月17日、SMSを送信するAndroid.Wukongの新しいバージョンが4つ、Dr.Webウイルスデータベースに追加されました。これらの悪意のあるプログラムは、SMSを送信させることによってAndroidを使用するユーザーのアカウントからお金を盗みます。このマルウェアはユーザーがダウンロードする感染したアプリケーション(多くのソフトウェアを提供するwww.nduoa.comを含む、いくつかの中国のウェブサイトで配給されています)一緒にモバイルデバイスに侵入し、バックグラウンドとして動作します。次にトロイの木馬が、サービスの番号をリモートサーバーから受け取り、"YZHC"で始まるショートメッセージを50分おきにその番号に送信します。さらに、この悪意のあるプログラムはその活動のトレースを隠し、送信したメッセージや支払い証明をデバイスのメモリから削除しようとします。

Doctor Webのウイルスアナリストの解析によると、Androidに対する悪意のあるプログラムの大半は、ソフトウェアやゲームを集めた有名なサイトが配給する合法的なアプリケーションに組み込まれています。犯罪者は攻撃を実行する為にOSの脆弱性だけでなく、インストールしたアプリケーションに高い権限を設定しているユーザーの不注意さも利用します。

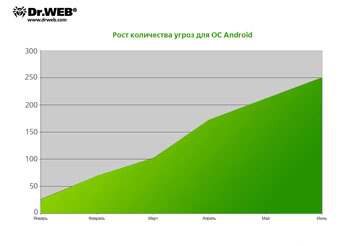

下のグラフは、Androidに対する脅威が2011年の初めからどれだけ増加したかを、Doctor Webウイルスラボの統計情報に基づいて表したものです。6ヶ月でほぼ10倍になっており、このプラットフォームに対する悪意のあるプログラムは今後も増え続けると推測されます。

Androidデバイスの所有者には、インストールしようとしているアプリケーションの必要条件に、特に注意することを推奨します。例えばシングルユーザーゲームをインストールする場合にメッセージ機能やアドレス帳へのフルアクセスは必要ないでしょう。もちろん、そのデータベースに既知の脅威全てのシグネチャを含んだDr.Web for Android、及びDr.Web for Android Lightを使用してデバイスを保護することをお勧めします。

マスターブートレコードの改変

今度はデスクトップに対する脅威を見てみましょう。6月の最も「ファッショナブル」なトレンドは、システムを感染させる為にマスターブートレコードを改変する悪意のあるプログラムの大量出現でした。

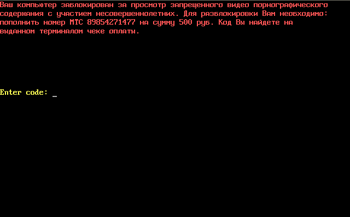

Trojan.MBRlockはこのマルウェアの最も典型的な例です。これは、マスターブートレコードを改変してWindowsを動作させることが出来ないようにしてしまいます。現在までに、Dr.Webのウイルスデータベースではこのトロイの木馬の亜種を含めた約40のバージョンに対応してます。

Trojan.MBRlockはひとたび起動されるとマスターブートレコードを改変しますが、オリジナルのブートエントリーとパーティションテーブルは通常、無傷のままです。その後、ユーザーがコンピューターの電源を入れるたびにトロイの木馬がOSのロードをブロックし、自身のメインコードをハードディスクの隣接するセクタからメモリ内にロードし、犯人が設定した携帯電話アカウントのリフィルを要求する表示を出します。他のWindows lockersと同じくTrojan.MBRlockも、システムに出現してから数日後には活動を停止しするという点にご注意ください。

しかし、同じくMBRを改変する別の悪意のあるプログラムWin32.Rmnetは、ユーザーにとってもっと危険です。これは、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどの広く使われるFTPクライアントからパスワードを盗み、その情報が後にネットワーク攻撃を実行したり、リモートサーバーに様々な悪意のあるオブジェクトを配置したりするのに利用される可能性があります。さらにその情報によってウイルス製作者は、少なくとも、ユーザーのフォルダやファイルに保存されたデータにアクセスし、それらを消去または改変することが出来るようになります。その上、悪意のあるモジュールTrojan.Rmnetがネットワークトラフィックをモニターし、バックドアとして機能します。

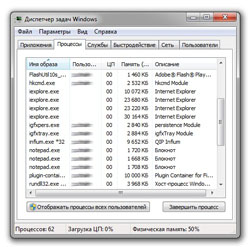

Trojan.Rmnetは、感染したフラッシュドライバを介して、または感染した実行ファイルを起動することによってコンピューターに侵入します。ユーザーの干渉無しに自身をコピーすることが出来るので、一般的なウイルスと同じように拡散します。このトロイの木馬は.exe、.dll、.scr、.html、.htmファイルを、また時には.doc、及び.xlsファイルを感染させ、リムーバブル記憶装置上にautorun.infファイルを作成することが出来ます。起動された直後にマスターブートレコードを改変し、Microsoft Windows Serviceに自身を登録し、システム内でルートキットとして動作します。それ以外にも、RapportMgmtService.exeの削除を試み、システム内に悪意のあるモジュールをいくつか加えます(それらはWindowsのタスクマネージャーに、iexplore.exe.という名前の4つのエントリーとして表示されます。)

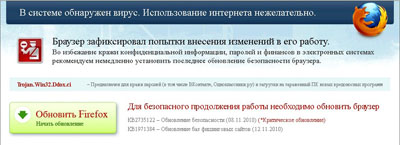

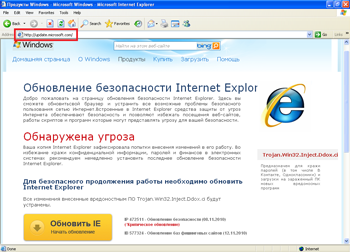

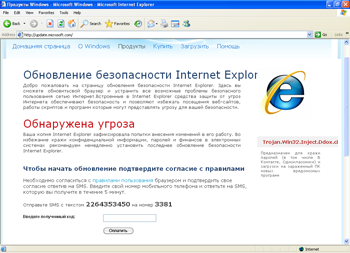

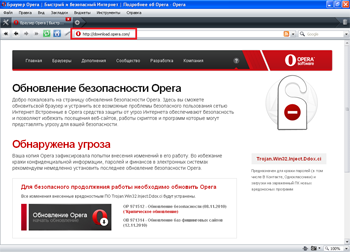

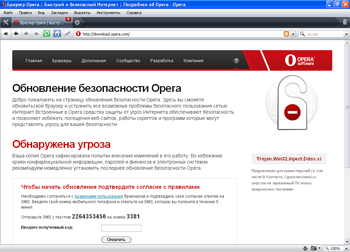

6月の後半、Doctor Webテクニカルサポートサービスへの、新しい悪意のあるプログラムTrojan.Mayachok.2に関する問い合わせが増加しました。このトロイの木馬の症状は非常に分かりやすく、コンピューター上にインストールされたブラウザ(Internet Explorer、Firefox、Opera、又はGoogle Chrome)の種類に関係なく、ユーザーがインターネットに接続しようとする度に、コンピューターがTrojan.Win32.Ddox.ciに感染しているのでブラウザをアップデートするように警告する偽のメッセージが表示されます。

ブラウザのアドレスバーには要求したサイトの実際のURLが含まれ、一方でブラウザウィンドウにはトロイの木馬によって改変されたWebページが表示されます。ユーザーがアップデートのインストールを許可すると、お金を支払い、指定された番号にショートメッセージを送信するように促されます。

脅威を分析した結果、Trojan.Mayachok.2が改変するのはマスターブートレコードやブートセクターでも、或いはntldrですらなく、MBRコードの後に実行されるコードを持つボリュームブートレコード(VBR)であることが判明しました。このトロイの木馬はマルウェアにはあまり見られない特異な感染方法を持っています。ひとたびシステム内に侵入すると、Trojan.Mayachok.2は感染したシステムの状態を検出する為に、システムボリュームのシリアル番号を使用してレジストリ内にパスを作成します。まず、トロイの木馬は自身の権限を高めようと試みます。Windows Vista、及びWindows 7上でその目的を達成する為に、単純に自身を繰り返し再起動させ、さらに高い権限を要求します。その後Trojan.Mayachok.2はそのローダー(Windowsの32ビット版と64ビット版で異なるバージョンを持っています)を配置し、VBRを感染させますが、それはアクティブパーティションのファイルシステムがNTFSの場合のみです。このマルウェアは、Windowsの起動中に自動的にメモリ内にロードされます。

悪意のあるオブジェクトがメモリ内にあるので、ブラウザを再インストール、システムを復元、またはWindowsをSafe Modeで動作させる方法すら効果はありません。

以上のことから、今後ウイルス製作者は悪意のあるプログラムにマスターブートレコードを改変する機能を導入してくる可能性が高く、このことは脅威との戦いを複雑にする一方で、面白くもするという事が言えるでしょう。

Mac OS Xの「バックドア」

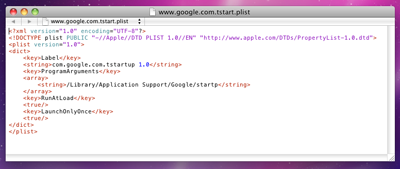

Mac OS Xを狙う悪意のあるプログラムは、Windowsに対する脅威に比べるとごく僅かで、最近までBackDoor.DarkHoleが唯一のバックドアプログラムでした。この新たに出現したマルウェアは、BackDoor.Olyxと命名されました。Mac OS XとWindowsの両方に対するバージョンがあり、起動されるとハッカーが感染したコンピューターのブラウザからWebページを開き、リモートでコンピューターを再起動したり、ファイルを操作したり出来るようになります。現在ではBackDoor.DarkHoleとBackDoor.OlyxのどちらもDr.Webウイルスデータベースに含まれています。

BackDoor.OlyxはMac OS Xに対する2番目によく知られるバックドアとなりました(1番目はBackDoor.DarkHoleです)。このマルウェアにはMac OS X向けのバージョンとWindows向けのバージョンがあります。起動されるとハッカーは感染したコンピューター上のデフォルトブラウザ内にWebページを開き、コンピューターをリモートで再起動させ、ファイルの様々な動作を実行させることが出来ます。現在ではBackDoor.DarkHoleとBackDoor.OlyxはDr.Webウイルスデータベースに含まれています。

このプログラムは、インテル互換アーキテクチャを搭載したMac OS X向けのアプリケーションとしてユーザーのコンピューターに侵入します。BackDoor.Olyxは感染したシステム内でバックドアとして動作し、/bin/bash等のシェル内の様々なコマンドを実行します。

6月にDoctor Webのウイルスアナリストが追加したMac OS Xに対する脅威の定義は5つのみで、そのうち4つがTrojan.Fakealertの亜種であったことから、このOSに対する新たなバックドアの出現は珍しいイベントであると言えるでしょう。Doctor Webのウイルスアナリストは、このマルウェアの新たな亜種が近いうちに現れると確信し、今後の進展を注意深く監視していきます。

6月にメールトラフィック内で検出されたウイルス

| 01.06.2011 00:00 - 01.07.2011 00:00 | ||

| 1 | Trojan.DownLoad2.24758 | 36294 (19.08%) |

| 2 | Trojan.Tenagour.3 | 24929 (13.11%) |

| 3 | Win32.HLLM.MyDoom.54464 | 22515 (11.84%) |

| 4 | Win32.HLLM.MyDoom.33808 | 16039 (8.43%) |

| 5 | Win32.HLLM.Netsky.18401 | 11150 (5.86%) |

| 6 | Trojan.DownLoader3.31102 | 7211 (3.79%) |

| 7 | Win32.HLLM.Netsky.35328 | 6816 (3.58%) |

| 8 | Win32.HLLM.MyDoom.based | 6392 (3.36%) |

| 9 | Win32.HLLM.Netsky | 5619 (2.95%) |

| 10 | Trojan.MulDrop1.54160 | 3068 (1.61%) |

| 11 | Trojan.DownLoader3.29480 | 2793 (1.47%) |

| 12 | Trojan.PWS.Mailer.56 | 2564 (1.35%) |

| 13 | Trojan.DownLoader3.44908 | 2351 (1.24%) |

| 14 | Win32.HLLM.Beagle | 2005 (1.05%) |

| 15 | Trojan.DownLoader3.43203 | 1903 (1.00%) |

| 16 | Exploit.IframeBO | 1849 (0.97%) |

| 17 | Trojan.AVKill.3097 | 1781 (0.94%) |

| 18 | Win32.HLLM.Perf | 1489 (0.78%) |

| 19 | Win32.HLLM.MyDoom.33 | 1425 (0.75%) |

| 20 | BackDoor.IRC.Sdbot.4590 | 1418 (0.75%) |

総スキャン数: 255,974,070

感染数: 190,176 (0.07%)

6月にユーザーのコンピューター上で検出されたウイルス

| 01.06.2011 00:00 - 01.07.2011 00:00 | ||

| 1 | JS.Click.218 | 46639334 (39.52%) |

| 2 | JS.IFrame.95 | 18224496 (15.44%) |

| 3 | Win32.Siggen.8 | 17706886 (15.00%) |

| 4 | JS.IFrame.112 | 5804669 (4.92%) |

| 5 | Win32.HLLP.Neshta | 5706298 (4.84%) |

| 6 | Win32.HLLP.Whboy.45 | 5383148 (4.56%) |

| 7 | JS.Click.222 | 2962341 (2.51%) |

| 8 | Win32.HLLP.Whboy.101 | 1953533 (1.66%) |

| 9 | HLLP.Nazi.5045 | 1892928 (1.60%) |

| 10 | Trojan.MulDrop1.48542 | 996382 (0.84%) |

| 11 | JS.IFrame.117 | 969302 (0.82%) |

| 12 | Exploit.Cpllnk | 713024 (0.60%) |

| 13 | Win32.HLLW.Whboy | 670178 (0.57%) |

| 14 | Win32.Antidot.1 | 643526 (0.55%) |

| 15 | Win32.HLLW.Gavir.54 | 615365 (0.52%) |

| 16 | HTTP.Content.Malformed | 515239 (0.44%) |

| 17 | Trojan.DownLoader.42350 | 422923 (0.36%) |

| 18 | VBS.Starter.20 | 411382 (0.35%) |

| 19 | Trojan.Click.64310 | 370556 (0.31%) |

| 20 | Win32.HLLP.Rox | 284171 (0.24%) |

総スキャン数: 283,468,709,281,080

感染数: 118,012,200 (0.00%)

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments