2011年04月08日掲載

株式会社Doctor Web Pacific

Trojan.Spambotボットネットがシャットダウン

2011年3月17日、最大のスパムジェネレーターであるTrojan.Spambotボットネットがその活動を停止しました。ボットネットの26の指令センターが停止し、何十万ものボットがそれらをコントロールするものを失い、冬眠状態に入りました。

Microsoftによると、Trojan.Spambotに感染したコンピューターは1時間に10,000までメッセージを送信することができ、その場合、スパムネットワーク内のボットの数はおよそ815,000になると専門家は見積もります。その結果、Trojan.Spambotによるスパムトラフィックの合計は1日数十億にも及びます。アメリカの権威機関と連携してTrojan.Spambotの撲滅に大きな役割を果たしたのはMicrosoftであると言われています。

Trojan.Spambotは、2005年にその最初の例が現れ、最も発展した複雑なテクノロジーを持つマルウェアの一つとなりました。開発者は何年もかけてこのプログラムを完成させ、Trojanコードの分析は、分析に関する多くの書籍の題材になりました。

ボットネットの背後に潜む人物に対してMicrosoftが起こした民事訴訟は、法的措置のベースとなりました。

スパム業界の動向を予測するのはいまだに困難です。最大のスパムネットワークの活動停止による甚大な被害は、他のボットネットの発達によってすぐに埋め合わされるでしょう。近年動きを潜めていたWin32.HLLM.Beagleが、スパムトラフィックの最大のジェネレーターとして首位に躍り出ています。どちらのスパムネットワークも薬の広告、いわゆる「ファーマスパム」を専門としています。

これから先、ボットネットの構造は非集中化すると考えられ、またTrojan.Spambotボットネットが復活すると考える人もいます。

端末内のトロイの木馬

2011年3月、Doctor Webは支払い端末を感染させるTrojan.PWS.OSMPの新しい亜種を発表しました。このトロイの木馬は支払いを受け取る人物のアカウントナンバーを変更し、また最新の亜種では犯人が仮想端末を作ることも出来ます。

興味深いことに、このトロイの木馬は感染した端末の分析時ではなく、Trojan.PWS.OSMPが端末システムに侵入するのを助ける他のトロイの木馬のボットネットをモニタリング中に検出されました。

端末の感染には2つの段階があります。まず、端末はBackDoor.Pushnikに感染します。これはDelphiで書かれた620KBのexeファイルで、リムーバブルメディアを介して広がります。ひとたびインストールされると、Trojanは指令センターから命令を受け取り、いくつかの手順の後Trojan.PWS.OSMPを含んだ60~70KBのバイナリファイルをダウンロード、起動させます。これが、支払い端末のソフトウェア環境の一部であるmaratl.exeを探すプロセスに目を通します。成功すると、トロイの木馬自身がプロセスに入り込み、プロセスのメモリ内にあるアカウントナンバーを、犯人のそれと置き換えます。

最新のトロイの木馬はまた異なる詐欺手法を用いています。Trojan.PWS.OSMPは、支払い端末のコンフィギュレーションファイルをそのサーバーにコピーします。盗まれたコンフィギュレーションファイルによって、犯罪者は自分のコンピューター上に偽の端末を作り、お金の送信先を自分のアカウントに変更してしまいます。

新たに見つかったAdobe製品のクリティカルな脆弱性

2011年3月14日、Adobe SystemsはAdobe Flash Player 10.2.152.33、及びそれ以前のバージョンのいくつかで脆弱性が発見されたと発表しました。

侵入者がswf ファイルを使ってシステムを攻撃することを許してしまうこの脆弱性は、Windows、Mac OS、Linux、Solaris、Androidの初期バージョン向けの製品で見つかっています。

脆弱性を修正するアップデートは3月21日にリリースされました。しかしこの脆弱性は1週間の間残っていました。その後間もなく、どのように脆弱性が悪用されるかを示したソースコードの例がインターネット上に公開されました。

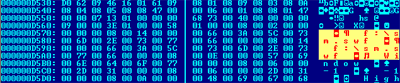

攻撃はswfオブジェクトが組み込まれたxlsファイルを使って行われました:

画像1. Excelドキュメントに組み込まれたswfファイル

このswfファイルはメモリ内にshell-codeをロードし、ヒープスプレーテクニックを使って脆弱性のあるFlash Playerに攻撃を仕掛けます。その次にswfファイルコードは、脆弱性のあるシステム全てに共通するバイトコードインタープリタActionScript CVE-2011-0609内の脆弱性を悪用する2番目のswfファイルをロードします。

Exploit.SWF.169を含んだxlsファイルを添付したメールが送信され、このファイルが実行されるとしばらくの間MS Excelの動作が止まります。そしてユーザーは何も表示しないFlashビデオクリップが埋め込まれた空のテーブルを発見するのです。

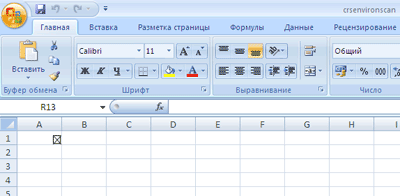

画像2. Exploit.SWF.169を含んだMS Excelドキュメント

Exploit.SWF.169は局所的な攻撃を実行しながら、ディスクに保存し、Trojan.MulDrop1.64014やTrojan.MulDrop.13648ペイロードを使ってexeファイルを起動します。

ソーシャルネットワークサイトの攻撃

最近では、ハッカーの攻撃対象としてソーシャルネットワークサイトが人気です。先月、この傾向を裏付ける事件が起きました。LiveJournalとFacebookが攻撃されたのです。

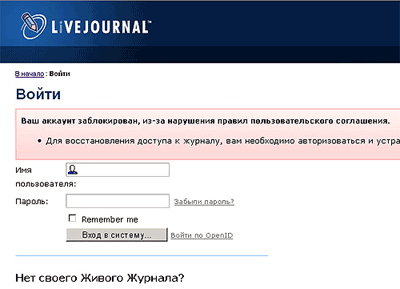

2011年3月4日、LiveJournalの管理者を装ったフィッシングメールが大量に送信されました。メッセージの内容はLiveJournalのアカウントを一時停止、また剥奪する可能性があるというものでした。

送信者のアドレス欄には実際にLiveJournal ユーザーへの通知に使われているdo-not-reply@livejournal.comというアドレスが入っていました。被害者にはlivejorrnal.comやxn--livejurnal-ivi.comという偽のサイトに飛ばされるリンクが提示されます。

そのリンクに導かれたユーザーは、実際のLiveJournalを装ったページにたどり着きます。そこでユーザーが入力した情報が犯罪者に送られるのです。

画像3. LiveJournalを装った偽のページ

数日後、Facebookも同じような攻撃を受けました。実在するFacebookのアカウントを装ったスパムメッセージがユーザーに送られ、そのメッセージには短いURLが含まれていました(このような攻撃に共通する手法です)。リンクがどこに繋がっているのかユーザーに予め気づかれないようになっているのです。この場合はFacebookのデザインを真似た偽のページでした。このページでユーザーは個人情報を提示するよう促されます。被害者が要求されたフィールドを埋めてしまうと、攻撃者がその個人アカウントを入手し、被害者のリストに載っている友人達に同じ偽のメッセージを送信してしまうのです。

明らかに、犯罪者達はソーシャルネットワークサイトを介した攻撃におけるソーシャルエンジニアリングテクニックと手法を磨き続けています。

2011年3月30日、LiveJournalは別のDDoS攻撃も受けました。サービス管理者はこれを史上最大であると判定しました。攻撃は数時間続き、その間サービスは実質利用不可能となりました。

日本の災害に関するスパムの波

予想していた通り、他人の不幸を悪用しようとする攻撃者が存在し、日本で起きた災害の後その内容を掲載したスパムメッセージの波がありました。

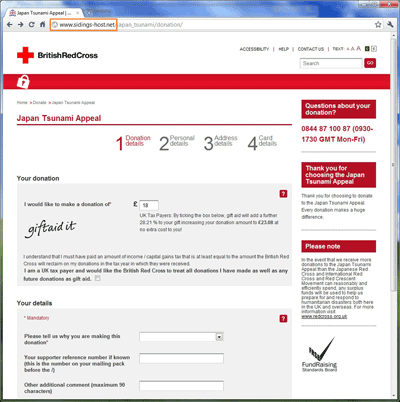

スパムのいくつかのサンプルには、基金を呼びかける内容、一般に知られているチャリティー団体(赤十字、救世軍など)を装った送信者が含まれていました。

通常、メッセージの本文には基金を受け付ける偽のリソースへのリンクが貼られています。

画像4. 偽の赤十字ページ

他のケースでは、ユーザーは悪意のあるリソースへと誘い込まれます。例えば、災害の動画を見ることが出来るリンクをユーザーに提供するメッセージなどです。

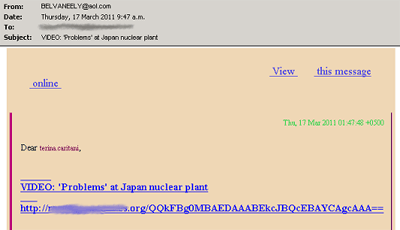

画像5. 日本の災害動画へのリンクが貼られたスパムメッセージ

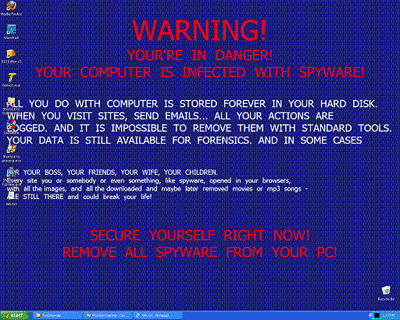

ユーザーが動画を見ようとすると、悪意のあるサイトへと飛ばされ、そこからTrojan.FakeAlertがコンピューターにインストールされます。

画像6. 日本の災害動画を見ようとした結果

犯罪者達はこの機に乗じて幅広い種類のTrojanソフトウェア(偽のアンチウイルス、システムユーティリティー、あらゆる種類のブロッカー)を拡散しています。

3月にメールトラフィック内で検出されたウイルス

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Trojan.Inject.28090 | 2517487 (9.89%) |

| 2 | Trojan.Inject.27975 | 2063777 (8.10%) |

| 3 | Trojan.DownLoad2.20306 | 1656904 (6.51%) |

| 4 | Trojan.DownLoader2.22364 | 1457945 (5.73%) |

| 5 | Trojan.Inject.28053 | 1358480 (5.33%) |

| 6 | Trojan.DownLoader2.265 | 1352313 (5.31%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1184204 (4.65%) |

| 8 | Trojan.DownLoader2.17823 | 1057371 (4.15%) |

| 9 | Trojan.DownLoader2.1901 | 1030685 (4.05%) |

| 10 | Trojan.DownLoader2.2035 | 940626 (3.69%) |

| 11 | Trojan.DownLoader2.2977 | 837149 (3.29%) |

| 12 | Win32.HLLM.Netsky.18401 | 834193 (3.28%) |

| 13 | Trojan.DownLoader2.10188 | 682540 (2.68%) |

| 14 | Trojan.DownLoad1.58681 | 568003 (2.23%) |

| 15 | Trojan.DownLoader2.16572 | 563631 (2.21%) |

| 16 | Trojan.Packed.20878 | 409260 (1.61%) |

| 17 | Win32.HLLW.Texmer.51 | 404317 (1.59%) |

| 18 | Win32.HLLM.Netsky.35328 | 369690 (1.45%) |

| 19 | Trojan.MulDrop.64589 | 367488 (1.44%) |

| 20 | Trojan.DownLoad.41551 | 341949 (1.34%) |

| 総スキャン数: | 74,983,221,402 |

| 感染数: | 25,463,678 (0.03%) |

3月にユーザーのコンピューター上で検出されたウイルス

| 01.03.2011 00:00 - 31.03.2011 01:00 | ||

| 1 | Win32.HLLP.Neshta | 16013222 (29.74%) |

| 2 | Win32.HLLP.Novosel | 11746302 (21.82%) |

| 3 | JS.IFrame.95 | 5125132 (9.52%) |

| 4 | Win32.HLLP.Whboy.45 | 4336264 (8.05%) |

| 5 | Win32.Siggen.8 | 3985715 (7.40%) |

| 6 | Win32.HLLW.Whboy | 2565223 (4.76%) |

| 7 | ACAD.Pasdoc | 1072822 (1.99%) |

| 8 | Trojan.MulDrop1.48542 | 486108 (0.90%) |

| 9 | Trojan.Click.64310 | 462653 (0.86%) |

| 10 | Win32.Antidot.1 | 455366 (0.85%) |

| 11 | JS.Click.22 | 393754 (0.73%) |

| 12 | Win32.HLLP.Whboy | 254289 (0.47%) |

| 13 | Win32.HLLW.Shadow.based | 241028 (0.45%) |

| 14 | Win32.Sector.22 | 229577 (0.43%) |

| 15 | Win32.HLLP.Rox | 216080 (0.40%) |

| 16 | Win32.Sector.12 | 204476 (0.38%) |

| 17 | Trojan.Packed.21230 | 186951 (0.35%) |

| 18 | Exploit.Cpllnk | 168504 (0.31%) |

| 19 | Win32.Virut.56 | 155258 (0.29%) |

| 20 | Trojan.DownLoad.32973 | 142519 (0.26%) |

| 総スキャン数: | 139,536,970,982 |

| 感染数: | 53,840,333 (0.04%) |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments