2011年01月19日掲載

株式会社Doctor Web Pacific

詐欺手口-2010年"トップ10"

2010年の詐欺に使われた悪意のあるプログラムの情報を以下に記します。トップ10の伝統に従って10位から始めることとします。手口やマルウェアの種類の名前の隣にDr.Webでの対応する名前を記載します。

10. 偽のサービス

興味深い、しかし大抵は違法な手段で入手した情報を安く提供するというのは一般的な詐欺手口です。ユーザーは10ドル前後の金額を記したショートメッセージを受け取り、それを支払ってしまいます。秘密情報の範囲はソーシャルネットワークユーザーに関するプライベートな情報からトップシークレットにまで及びます。このようなサービスのクオリティーは疑問視されるところです。さらに、情報についてははったりで犯罪者達はお金だけ受け取って情報は提供しません。そのようなサービスを提供する偽のサイトへのリンクは、通常、無料コンテンツへアクセスするバナー上に広がっています。

9. 偽のアーカイブ (Trojan.SMSSend)

犯罪者は本来なら音楽や映画、e-bookが含まれているはずの偽のトレントトラッカーやファイルストレージを設置します。その結果、そのような偽のリソースはサーチエンジンで上位に入ります。被害者はそのようなリソースを使って自分がダウンロードしているファイルにちゃんと欲しい内容が入っていると信じていますが、しかし実際はそのファイルは自己展開式のアーカイブを装ったexeファイルなのです。ユーザーがアーカイブの中身を解凍しようとするとその途中で、作業を完了するにはお金を払って下さいと言われます。最終的にユーザーは二回だまされることになります。お金を払っても何も返ってきません。アーカイブには空の画像やジャンクデータしか無いのにそのサイズは70MBを超えます(明らかに、ユーザーに信じさせるためです)。

8. ブートブロッカー (Trojan.MBRlock)

2010年11月、ウイルス分析家はMBRコードを書き換えてインストールされたOSが起動するのを妨げるブロッカーを確認しました。被害者がパソコンの電源を入れるとスクリーンにお金の請求が現れます。

7. IMクライアントブロッカー (Trojan.IMLock)

2010年の数か月かけて犯罪者はインスタント・メッセンジャークライアントの起動を妨げる悪意のあるプログラムを広めました。このマルウェアはICQ 及びSkypeのユーザーを狙っています。メッセンジャーウィンドウの代わりに、ブロックしたソフトウェアを装ったウィンドウをTrojanが表示します。ユーザーはお金を払ったショートメッセージを送ることでインスタント・メッセンジャーサービスを使うことができる、ということになります。

6. 偽のアンチウイルス (Trojan.Fakealert)

偽のアンチウイルスは一般的なアンチウイルスソフトウェアとそっくりで、いくつかのアンチウイルスにあるUIの特徴をもしばしば備えています。しかしそのような悪意のあるプログラムはアンチウイルスとは全く違います。ひとたびインストールされると、システムがウイルスに感染したので(ある意味事実ですが)修復するために有料のバージョンを購入するようユーザーに知らせてきます。

5. 悪意のあるサイトへの誘導 (Trojan.Hosts)

このような悪意のあるプログラムはホストファイルを改変し、一般的なウェブサイト(例えばソーシャルネットワークサイト)に行こうとするユーザーを、合法的なウェブリソースを装った偽のサイトに誘導します。もとのサイトへのアクセスを得るためにユーザーは犯罪者への支払いを要求されます。

4. ローカルウェブサーバーへの誘導 (Trojan.HttpBlock)

Trojan.Hostと異なり、これらのプログラムはウイルスに感染したマシンにインストールされたウェブサーバーによって作られたウェブページへユーザーを誘導します。これにより、悪意があると判明してもすぐに偽のサイトを撤去しないホスターを犯罪者自身が探す手間が省けます。

3. データの暗号化 (Trojan.Encoder)

昨年はユーザーのドキュメントを狙う暗号化Trojanの新しく改良されたものが大量に現れました。ひとたびファイルが暗号化されると、それを解読するために犯罪者へお金を払うようTrojanがユーザーに要求します。ほとんどの場合、Doctor Webは対応する解読ユーティリティをタイムリーにリリースしています。しかし即座の解読が不可能で支払う金額が大きい場合もあり、Trojan.Encoderは3位となりました。

2. Windowsブロッカー (Trojan.Winlock)

2009年の後半から、ほとんどの一般的なWindowsブロッカーに対してユーザー及びウイルス分析家達は警戒を強めてきました。そこで、当然2位という結果になります。ブロッカーは犯罪者の要求を、重なる一番上のウィンドウに表示し被害者がお金を払うまで他のWindowsにアクセスできなくする悪意のあるプログラムです。2010年にDoctor Webのウイルス分析家達がWinlockの急増を確認しました。しかし、そのようなプログラムの改良版が現在まだ沢山見つかっています。

1. バンキングTrojan (Trojan.PWS.Ibank、Trojan.PWS.Banker、Trojan.PWS.Multi)

2010年Doctor Webマルウェアヒットパレードのトップを飾るのはバンキングTrojanです。これらの悪意のあるプログラムを使って犯罪者はオンラインバンキングシステム上のバンクアカウントに不正にアクセスします。2011年には、犯罪者のターゲットはホームユーザーから、ずっと多額の金額を扱う企業へと移ることでしょう。

ユーザー問い合わせ件数の統計

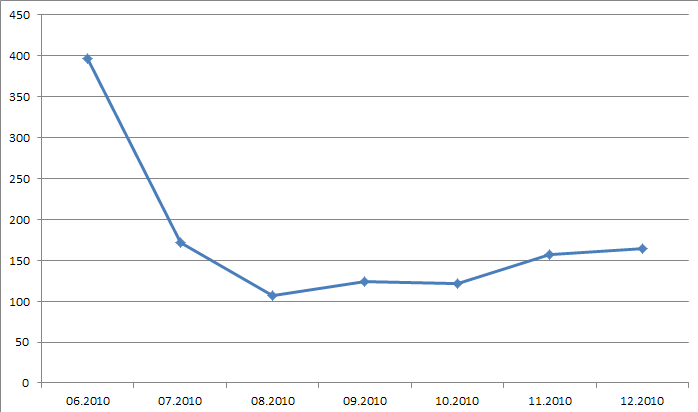

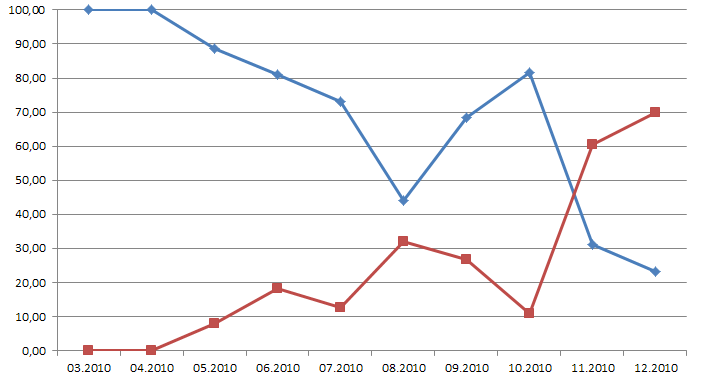

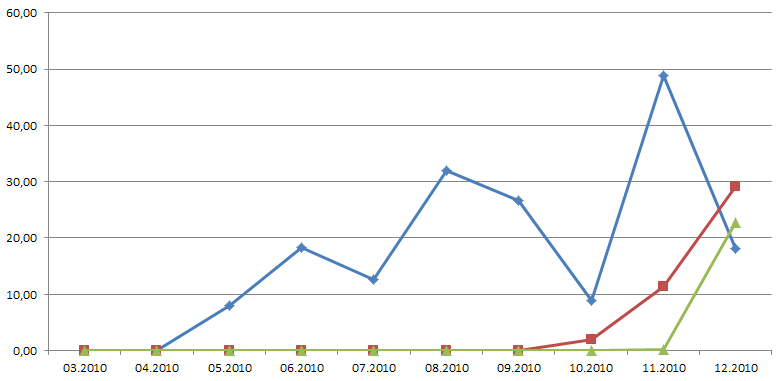

以下のグラフは2010年におけるネット詐欺に関連するユーザーの問い合わせ件数の経緯です。

最初のグラフは、ネット詐欺被害者には無料のDoctor Webテクニカルサポートへの問い合わせが2010年の間にどのように推移したかを示しています。無料サポートが始まった6月には400件です。8月にはマルウェアの種類がまだ少なく、問い合わせ件数は減っています。しかし、2010年の終わりには犯罪者が信頼性の高い手口を編み出し仮想の収入を実際のお金に換えたことから、問い合わせ件数は再び上昇しています。

二番目のグラフは、犯罪の収入を実際のお金に換える様々な手口を含む詐欺手法に関連した問い合わせ件数のパーセンテージです。青い線はユーザーからのお金を払ったショートメッセージを要求するマルウェアに関するもので、赤い線は口座の残高を補充するように要求する詐欺ウェアに関するものです。2010年11月から犯罪者の手口が後者に移行していることが分かります。

三番目のグラフは、全体の件数と支払いターミナル上で犯罪者が口座の残高補充を要求した件数のパーセンテージです。赤い線と青い線はそれぞれ異なるモバイルオペレーターを表しています。12月までに犯罪者は、グラフでは緑色の線で表される新しい手口を編み出してきました。このケースではユーザーは犯罪者にお金を払ったショートメッセージを送ることで口座の残高を補充します。この手口は標準的なショートメッセージ手口と同じように効率的で、犯罪者はショートコードアグリゲーターを使う必要がありません。

2010年のその他の重要な出来事

昨年のその他の注目すべき出来事には、システムを感染させるブートキットテクノロジーを搭載した64-bit BackDoor.Tdss rootkit for Windowsの登場があげられます。ブートキットテクノロジーを含んだマルチコンポーネントな悪意のあるプログラムが増加しています。

Androidやその他のモバイルプラットフォームへのウイルスの増加もここで触れておきます。Doctor Webはこのような脅威に対して、ほとんどの一般的なモバイルOSに対応した新しいアンチウイルスを即座にリリースしています。

ユーザーにおすすめするのは情報セキュリティの基本ルール(OS及びよく使うアプリケーションを定期的に更新、自動的に更新するアンチウイルスをインストール、システム、特にインターネットに接続されているものを使わず、管理者権限で代替ウェブブラウザを使用する)に従うことです。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments