2017年12月29日

株式会社Doctor Web Pacific

インターネットセキュリティに関して、2017年は暗号化ワームWannaCry、 NePetya、 そして BadRabbit による世界的な攻撃と、「IoT (モノのインターネット)」を標的としたLinux向けトロイの木馬の大量出現が起こった年として記憶に残るでしょう。また、2017年は多くのWebサイトを介して悪意のあるスクリプトが拡散された年でもあります。これらのスクリプトは仮想通貨をマイニングするよう設計されていました。

2017年春、Doctor WebのセキュリティアナリストはMac OS向けの新たなバックドアについて調査を行いました。これは、2017年にウイルスデータベースに追加された、AppleのOSを標的とする数少ない悪意のあるプログラムの1つでした。過去12カ月の間に、新たなバンキング型トロイの木馬も登場しています。これらは金融機関の利用者の口座から金銭を盗むよう設計されています。1つ目は Trojan.PWS.Sphinx.2 として2月に、もう1つは Trojan.Gozi.64 として11月にDoctor Webのセキュリティスペシャリストに発見されました。

2017年を通して、詐欺師の活動が活発化しました。Doctor Webでは、インターネットユーザーを騙すための新たな手法について定期的に報告しています。2017年3月には、様々なインターネットリソースの管理者や所有者から金銭をだまし取ろうとするネットワーク詐欺師によって、約500の偽サイトが作成されていることが明らかになりました。サイバー犯罪者は、「Yandex」の社員または「RU-Center」からのものを装ったスパムメッセージを配信し、さらに、被害者に個人保険口座番号 (SNILS) を入力させるための詐欺手法も編み出していました。また、7月にはロシア連邦の政府サービスポータル (gosuslugi.ru) が攻撃を受けました。未知の攻撃者によって、悪意のある可能性のあるコードがページ内に埋め込まれていました。この脆弱性はポータルの管理者によって直ちに取り除かれました。

2017年は、Androidモバイルデバイスのユーザーにとっても気の抜けない年となりました。

夏には、デバイスのコントロールを奪い、金融機関やクレジット会社の利用者から機密情報を盗む多機能なAndroid向けトロイの木馬について、Doctor Webのセキュリティアナリストによる調査が行われました。Google Playではゲームに埋め込まれたダウンローダ型トロイの木馬が検出されました。このトロイの木馬は100万を超えるユーザーにダウンロードされていました。2017年を通して、工場出荷時のファームウェアにプリインストールされていたAndroid向けトロイの木馬のほか、Androidを標的としたその他多くの悪意のあるプログラムやリスクウェアが発見されています。

2017年の主な傾向

- ユーザーの操作なしに自力で拡散する能力を持った危険な暗号化ワームの出現

- IoTを標的とするLinux向けトロイの木馬が急増

- Androidを標的とする危険な悪意のあるプログラムの拡散

2017年の最も注目すべきイベント

ファイルを暗号化し、復元するために身代金を要求するエンコーダ型トロイの木馬は、多くの場合「便利な」ツールとして、または悪意のあるメールを介して拡散されていました。

また、暗号化トロイの木馬自体をメールに添付するのではなく、小さなダウンローダ型トロイの木馬を添付するというケースも多く確認されています。添付を開くと、ダウンローダ型トロイの木馬によってエンコーダがダウンロード・起動されます。

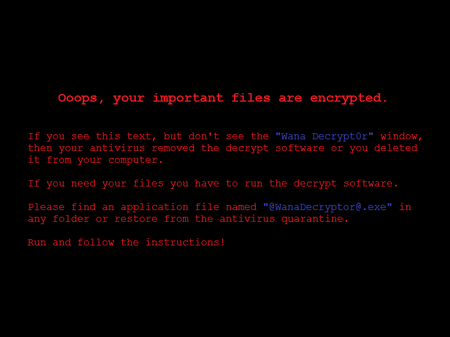

一方、ネットワークを介して自力で拡散するワームは、当初、ファイルの暗号化には使用されていませんでした。これらは全く異なる悪意のある機能を持つものでした。2017年の初め、Doctor Webのスペシャリストは、そのような悪意のあるプログラムの亜種の1つについて調査を行っています。暗号化の機能とネットワークワームの機能を併せ持つ最初のエンコーダが Trojan.Encoder.11432 です。このエンコーダはWannaCryとして広く知られるようになりました。

このトロイの木馬の大規模な拡散は2017年5月12日の午前10時ごろに始まりました。他のコンピューターを感染させるため、このワームはSMBプロトコルの脆弱性 (MS17-10) を悪用します。攻撃の対象となるのはランダムなIPアドレスを持った、ローカルネットワークホストとインターネット上のコンピューターです。このワームは複数のコンポーネントで構成されており、暗号化トロイの木馬はそのうちの1つに過ぎません。

Trojan.Encoder.11432 はランダムなキーでファイルを暗号化します。また、ユーザーがテストファイルを無料で復号化することができるよう、特別なデコード用モジュールを持っています。ただし、テストファイルの復号化とその他のファイルの復号化には異なる鍵が使用されるため、例え身代金を支払ったとしても、エンコーダによって暗号化されてしまったデータが復元されるという保証はありません。この脅威に関する詳細については、こちらの記事をご覧ください。

その後間もなくして、また別の暗号化ワームによる大規模な攻撃が発生しました。このワームは、以前に拡散されたトロイの木馬 Petya (Trojan.Ransom.369) との類似性から、様々なソースでNePetya、 Petya.A、 ExPetya、 WannaCry-2と呼ばれています。 NePetyaは Trojan.Encoder.12544 としてDr.Webのウイルスデータベースに追加されました。

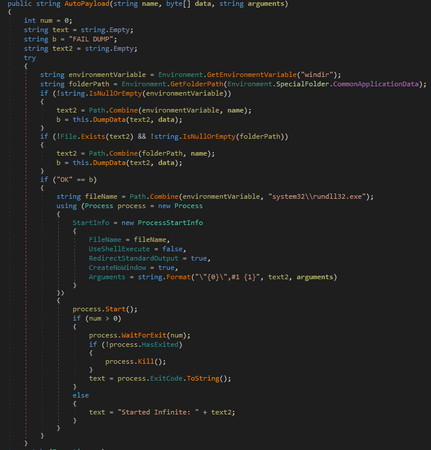

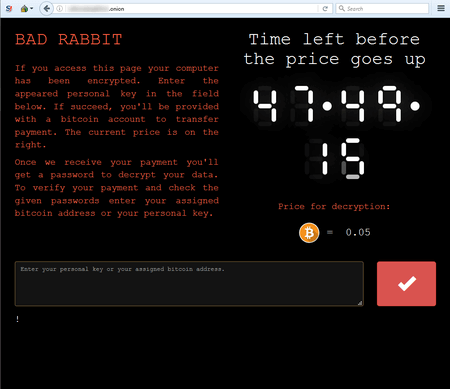

その前身であるWannaCry同様、暗号化ワーム Trojan.Encoder.12544 もまた、SMBプロトコルの脆弱性を悪用して拡散されていました。ただし、このケースでは、拡散元を特定するのにそう長くかかりませんでした。すなわち、ウクライナで利用されている税務会計ソフト「M.E.Doc」のアップデートモジュールです。これが、 Trojan.Encoder.12544 による最初の被害を受けたのがウクライナのユーザーと企業であった理由です。 M.E.Docについて詳細な調査を行ったDoctor Webのスペシャリストによって、そのコンポーネントの1つにフル機能のバックドアが含まれているということが明らかになりました。このバックドアは、メールサーバーにアクセスするための認証情報を収集し、コンピューター上であらゆるアプリケーションをロード・起動させ、システム内で任意のコマンドを実行し、そしてコンピューターからリモートサーバーにファイルを送信することができます。 NePetya以前にも、少なくとも1つの暗号化トロイの木馬が同じような方法でバックドアを使用していました。

Trojan.Encoder.12544 に関する調査の結果、このエンコーダは破損したファイルを復号化することを意図したものではないということが明らかになりました。また、このエンコーダには幅広い悪意のある機能が備わっていました。このエンコーダは Mimikatz ツールを使用してWindowsユーザーの認証データを横取りし、この情報(とその他複数の手法)を使用してローカルネットワーク内で拡散されます。アクセスしたコンピューターを感染させるため、 Trojan.Encoder.12544 はリモート管理ツール PsExec または標準的なコンソールツールを使用して Wmic.exe オブジェクトを呼び出します。いずれの場合も、エンコーダはCドライブのVBR(ボリュームブートレコード)を破損させ、元のWindowsブートレコード (MBR) をトロイの木馬のブートレコードで上書きします。同時に、元のMBRを暗号化してドライブの別のセクターに移します。

Doctor Webでは、6月に Trojan.Encoder.12544 に関する詳細な記事を掲載しています。

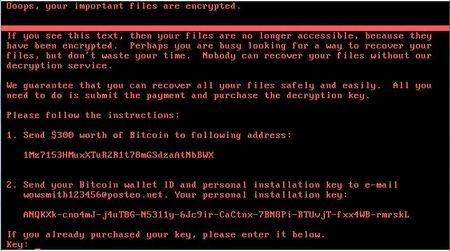

10月には、また別のエンコーダワームが発見され、 Trojan.BadRabbit と名付けられました。

このトロイの木馬の既知のサンプルはAdobe Flashインストーラのアイコンを持ったプログラムとして拡散されていました。構造的には、 BadRabbit はこれまでに登場した2つの暗号化ランサムウェアと似ています。ドロッパー、エンコーダ、ネットワークワーム、そしてデコード機能も備えたディスクエンコーダで構成されています。また、そのコードの一部は明らかに Trojan.Encoder.12544 から引き継がれています。ただし、このエンコーダには、1つの目立った特徴があります。起動されると、コンピューター上でDr.WebとMcAfeeの2つのアンチウイルスの存在を確認し、それらが検出された場合は、早期に検出されることを防ぐため最初の暗号化手順をスキップするというものです。

この脅威に関する詳細については、こちらの記事をご覧ください。

ウイルスに関する状況

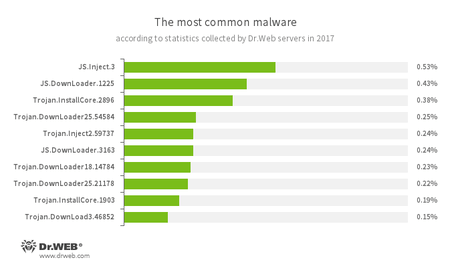

Doctor Web統計サーバーによって収集されたデータによると、2017年にユーザーのコンピューターを最も多く感染させたのは、インターネットから他のトロイの木馬をダウンロードし、危険なアプリケーションや望まないアプリケーションをインストールするよう設計されたスクリプトや悪意のあるプログラムでした。2016年と比べると、アドウェアがほとんど統計に含まれていません。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- Trojan.InstallCore

- 悪意のある不要なアプリケーションをインストールするトロイの木馬ファミリーです。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

- Trojan.DownLoad

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

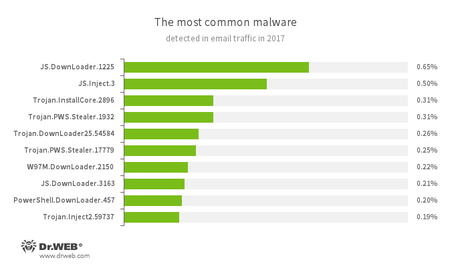

メールトラフィックに関する分析でも同様の傾向が確認されています。ただし、ダウンローダの他に、パスワードや個人情報を盗むよう設計されたトロイの木馬も多く検出されています。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.InstallCore

- 悪意のある不要なアプリケーションをインストールするトロイの木馬ファミリーです。

- Trojan.PWS.Stealer

- 感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- W97M.DownLoader

- オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

- PowerShell.DownLoader

- PowerShellで書かれた悪意のあるファイルのファミリーで、コンピューター上に別のマルウェアをダウンロード・インストールするよう設計されています。

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

暗号化ランサムウェア

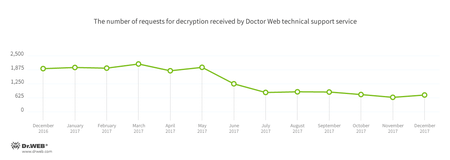

2017年はエンコーダ型ワームの年であったと言っても差し支えないでしょう。暗号化ランサムウェアがユーザーの操作なしにネットワークを介して大量に拡散する方法を習得したのが、まさに2017年でした。その結果、大規模な拡散がいくつも発生しました。過去12カ月の間に、Doctor Webのテクニカルサポートには暗号化ランサムウェアに感染したユーザーから約18,500件のリクエストが寄せられています。5月以降、リクエスト件数は徐々に減少し、2017年の終わりには年初と比べて半分となっています。

統計によると、コンピューター上で最も多く検出された暗号化ランサムウェアは Trojan.Encoder.858 で、続けて Trojan.Encoder.3953、 Trojan.Encoder.567となっています。

2017年に最も多く検出されたランサムウェアプログラム:

- Trojan.Encoder.858 — リクエストの26.55%

- Trojan.Encoder.3953 — リクエストの6.03%

- Trojan.Encoder.567 — リクエストの3.71%

- Trojan.Encoder.761 — リクエストの1.79%

- Trojan.Encoder.3976 — リクエストの1.07%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

LINUXを標的とするマルウェア

2016年同様、2017年にも多くのLinux向けトロイの木馬が検出されました。x86、 ARM、 MIPS、 MIPSEL、 PowerPC、 Superh、 Motorola 68000、 SPARCアーキテクチャ、すなわち幅広い「スマート」デバイス向けの危険なアプリケーションが作成されています。そのようなデバイスには、あらゆる種類のルーターやセットトップボックス、ネットワークドライバなどが含まれています。多くのユーザーがデフォルトの認証情報を変更せずに使用しているという事実が、サイバー犯罪者の仕事を容易にしています。

2017年1月の終わり、数千台のデバイスが Linux.Proxy.10 に感染しているということがDoctor Webのウイルスアナリストによって明らかになりました。この悪意のあるプログラムは感染したデバイス上で SOCKS5 プロキシサーバーを動作させるよう設計されています。サイバー犯罪者はこのサーバーを用いてインターネット上での匿名性を確保していました。その1カ月後、 Trojan.Mirai.1 が発見されました。このWindows向けトロイの木馬はLinuxデバイスを感染させることができます。

5月、 Linux.LuaBot ファミリーに属する、複雑でマルチコンポーネントなLinux向けトロイの木馬が新たに登場し、Doctor Webのスペシャリストによる調査が行われました。この悪意のあるプログラムは31のLuaスクリプトと2つの追加モジュールで構成され、それぞれが独自の機能を実行します。Intel x86(およびIntel x86_64)、 MIPS、 MIPSEL、 Power PC、 ARM、 SPARC、 SH4、 M68kのアーキテクチャを搭載するデバイスを感染させることができ、それはすなわち、コンピューターのみでなく、ルーターやセットアップボックス、ネットワークストレージ、IPカメラ、その他の「スマート」デバイスを幅広く感染させることができるということを意味します。

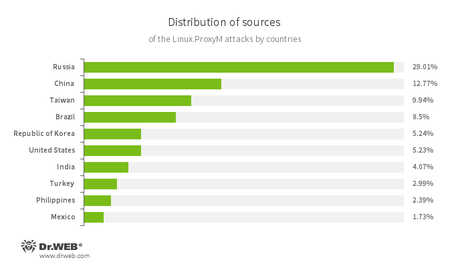

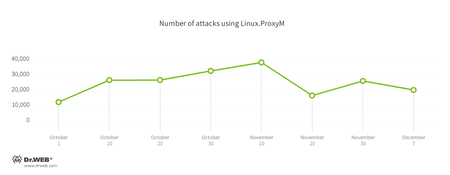

7月には Linux.MulDrop.14 のシグネチャがDr.Webウイルスデータベースに追加されました。このトロイの木馬は仮想通貨をマイニングするアプリケーションを感染させたデバイス上にインストールします。また、同時期に、感染させたデバイス上でプロキシサーバーを動作させる悪意のあるプログラムである Linux.ProxyM について、セキュリティリサーチャーによる調査が行われています。このトロイの木馬による攻撃が始まったのは2017年2月でしたが、5月下旬以降に活発化しています。攻撃を受けたIPアドレスの多くがロシアのものとなっており、その後に中国、台湾が続いています。

その後間もなくして、サイバー犯罪者は Linux.ProxyM を使用してスパムやフィッシングメールを送信するようになりました。これらのメールの多くは電子文書で使用する DocuSign サービスからのものを装っていました。Doctor Webの統計によると、 Linux.ProxyM に感染したデバイスからは1日に平均して約400通のメールが送信されています。2017年の秋、サイバー犯罪者は Linux.ProxyM をまた新たな目的で使用しているということが明らかになりました。Webサイトのハッキングです。ハッキングには様々な手法が用いられています。 SQLインジェクション(悪意のあるSQLコードをWebサイトデータベースへのリクエストに挿入する)、 XSS(クロスサイトスクリプティング。Webページに悪意のあるスクリプトを追加し、ページが開かれると実行されるようにする攻撃方法)、ローカルファイルインクルード攻撃(LFI)です。以下のグラフはトロイの木馬による攻撃数を示しています。

また、11月には新たなバックドアが検出され、 Linux.BackDoor.Hook.1 と名付けられました。このバックドアはサイバー犯罪者から受けとったコマンドで指定されたファイルをダウンロードし、アプリケーションを起動、または特定のリモートホストに接続することができます。

Linuxを標的とした脅威の数は徐々に増加しており、この傾向は2018年も続くものと考えられます。

MAC OSを標的とする悪意のあるプログラム

2017年を通して、Dr.WebのウイルスデータベースにはAppleデバイスを感染させる、 Mac.Pwnet、 Mac.BackDoor.Dok、 Mac.BackDoor.Rifer、 Mac.BackDoor.Kirino、 Mac.BackDoor、 MacSpyなどの様々な悪意のあるプログラムのシグネチャが追加されています。 Mac.BackDoor.Systemd.1 は、2017年に検出された、そのようなプログラムの1つです。このバックドアは次のコマンドを実行します:

- 指定されたディレクトリのコンテンツ一覧を受け取る

- ファイルを読み込む

- ファイルに書き込む

- ファイルのコンテンツを取得する

- ファイルやフォルダを削除する

- ファイルやフォルダの名前を変更する

- ファイルやフォルダの権限を変更する (chmodコマンド)

- ファイルの所有者を変更する (chownコマンド)

- フォルダを作成する

- bashシェルでコマンドを実行する

- トロイの木馬をアップデートする

- トロイの木馬を再インストールする

- C&CサーバーのIPアドレスを変更する

- プラグインをインストールする

この脅威に関する詳細については、こちらの記事をご覧ください。

危険なサイトと非推奨サイト

Parental (Office) Controlのデータベースには、Doctor WebのスペシャリストによってWebサイトのアドレスが定期的に追加されています。それらは潜在的に危険であると考えられるWebサイトや、ユーザーに対して推奨されないWebサイト、すなわち詐欺サイトやフィッシングサイト、悪意のあるソフトウェアを拡散するサイトのアドレスです。以下のグラフは2017年にデータベース追加されたアドレス数の推移を表しています。

ネットワーク詐欺

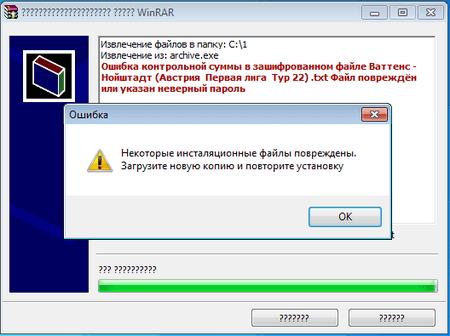

インターネット詐欺は比較的多く発生しており、その手口は年々巧妙化しています。2017年に最も多く使われた手法は、いわゆる「八百長」でした。サイバー犯罪者は「スポーツの試合結果について信頼性の高い検証された情報」を売るための特別なWebサイトを作り、買い手はその情報を使用して必ず賭けに勝つことができると謳います。2017年の春にはこの手法が進化し、買い手にパスワード保護された自己解凍形式のRARアーカイブをダウンロードさせるようになっています。このアーカイブには試合結果の書かれたテキストファイルが含まれていて、パスワードは試合終了後に送信されることになっています。これによりユーザーは予測と実際の結果を比べることができるとされています。しかしながら、実際に被害者がダウンロードするのはアーカイブではなく、サイバー犯罪者によって作成されたプログラムです。このプログラムは一見自己解凍形式のRARアーカイブと何の違いもありません。この偽の「アーカイブ」にはテキストファイルのテンプレートが含まれています。そこには、特別なアルゴリズムを使用して、ユーザーがどのパスワードを入力したかに応じて該当する試合結果が挿入されます。サイバー犯罪者は試合終了後に被害者に対して適切なパスワードを送信するだけでよいのです。該当する結果のテキストファイルが「アーカイブ」から「抽出され」ます(実際はテンプレートをベースにトロイの木馬によって生成されます)。

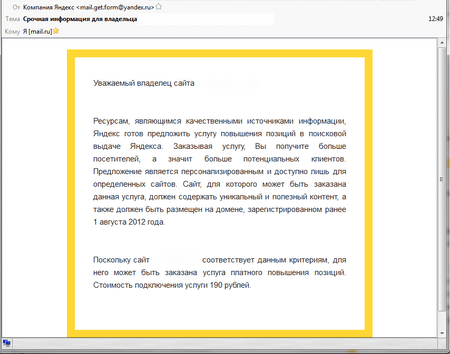

2017年には、サイバー犯罪者は通常のユーザーのみでなく、Webサイトの所有者をも騙そうとしていました。使用されたのはYandexからのものを装ったメールをサイト所有者に送信するという手法です。メールの配信にはドメイン登録データベースのメールアドレスが使用されているものと考えられます。メッセージの内容はサイトを検索結果の上位に表示させることを提案するものでした。そのために、サイバー犯罪者は500を超えるWebページを作成しており、それらのページはDoctor Webのスペシャリストによって非推奨サイトのリストに追加されました。

Yandexを装ったメールのほか、ロシアのドメイン名レジストリである「RU-CENTER」を装ったメールも配信されています。サイバー犯罪者は、ドメイン管理者に対してICANNの規則に変更があったと告げ、特定のコンテンツを含んだPHPファイルをルートディレクトリ内に作成するよう提案します。このファイルを作成することによって、ドメインを使用する権限が確定されると考えられます。ルートディレクトリに保存するよう指示されたファイルには、変数で指定された任意のコードを実行するコマンドが含まれています。

インターネットユーザーを罠にかけるために多く用いられているその他の手法は、少額の手数料で大金を手に入れることができると約束するというものです。Doctor Webでは、保険金の支払いを受けるために個人口座保険番号 (SNILS) またはパスポート番号を入力させる、そのような手法について報告しています。

サイバー犯罪者は、ユーザーを騙して不正に収益を得るための新たな手法を今後も編み出していくものと考えられます。

モバイルデバイス

モバイルデバイスは、サイバー犯罪者にとって依然として魅力的な標的となっています。2017年にも、悪意のあるプログラムや望まないプログラムが数多く出現しました。サイバー犯罪者の主な目的の一部として、不正に収益を得ること、ならびに個人情報を盗むことが挙げられます。

これまで同様、金融機関利用者の口座へのアクセスを取得して密かに金銭を盗むバンキング型トロイの木馬が、最も深刻な脅威の1つとなっています。そのようなトロイの木馬の中でも注目に値するのが、無害なプログラムに組み込まれてGoogle Playから拡散されていた Android.Banker.202.origin です。 Android.Banker.202.origin の特徴は、攻撃を複数の段階に分けて行うという点にあります。起動されると、 Android.Banker.202.origin は内部に隠された Android.Banker.1426 と呼ばれるトロイの木馬を抽出し、このトロイの木馬がさらに別のバンキング型トロイの木馬をダウンロードします。このトロイの木馬がユーザーの口座にアクセスするために必要なログインやパスワード、その他の機密情報を盗みます。

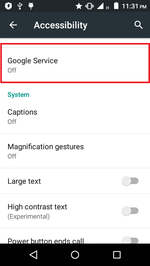

Android.BankBot.233.origin もまた、同様の機能を持つバンキング型トロイの木馬です。 Android.BankBot.233.origin は自身のリソース内に隠された Android.BankBot.234.origin を密かにインストール・起動します。 Android.BankBot.234.origin はGoogle Playの起動を追跡し、クレジットカード情報を入力させるための偽の決済フォームを表示させます。 Android.BankBot.233.origin には、デバイスのAccessibility Serviceへのアクセス取得を試みるという特徴があります。このサービスを使用することで、 Android.BankBot.233.origin はスマートフォンやタブレット、ならびにそれらの機能を完全にコントロールし、別のトロイの木馬を密かにインストールすることが可能になります。

Android.BankBot.211.origin もまた、AndroidのAccessibility Serviceを利用する危険なバンキング型トロイの木馬です。このトロイの木馬は、自力でデバイス管理者権限を取得し、自身をデフォルトのSMSマネージャーとして設定します。画面上で行われたすべての操作を記録し、すべてのキーストロークのスクリーンショットを撮り、ログインとパスワードを盗むためのフィッシングウィンドウを表示させ、その他の機密情報をサイバー犯罪者に送信します。

Accessibility Serviceの使用は、2017年にAndroid向けトロイの木馬が遂げた主要な進化となっています。これにより、悪意のあるプログラムはより危険なものになりました。

様々なアプリケーションを密かにダウンロードして起動させるトロイの木馬も忘れてはいけません。そのうちの1つが、1月に検出された Android.Skyfin.1.origin です。このトロイの木馬はPlay Storeのプロセス内とGoogle Playからダウンロードされるソフトウェア内に侵入し、Google Playアプリケーションのインストール数を増やします。7月、 Android.Triada.231 が検出され、Doctor Webのセキュリティリサーチャーによる調査が行われました。Androidデバイスの複数のモデルのシステムライブラリ内に埋め込まれたこのトロイの木馬は、動作中のあらゆるプログラムのプロセスに自身を挿入し、C&Cサーバーから受け取ったコマンドで指定された悪意のあるモジュールを密かにダウンロード・起動させることができます。このようなプロセスインジェクションの手法は2016年より使用されており、Doctor Webのスペシャリストは、この攻撃ベクトルは今後も用いられていくものと考えています。

2017年、Androidスマートフォンやタブレットのユーザーは再びアドウェアの攻撃を受けました。そのうちの1つである Android.MobiDash.44 は、人気のゲームのアプリケーションガイドとしてGoogle Playから拡散されていました。このトロイの木馬は広告を表示させ、悪意のある追加のコンポーネントをダウンロードします。そのほか、不要な広告モジュールが新たに検出されています。 Adware.Cootek.1.origin と名付けられたそのうちの1つは、人気のあるキーボードアプリケーションに埋め込まれ、同じくGoogle Playから拡散されていました。 Adware.Cootek.1.origin は広告や様々なバナーを表示させます。

2017年には、ランサムウェア型トロイの木馬が再びモバイルデバイスユーザーに対する深刻な脅威となりました。これらの悪意のあるアプリケーションは、感染させたスマートフォンやタブレットをロックし、ロック解除するための身代金を要求します。要求される身代金は数百ドルから数千ドルに上る場合があります。過去12カ月の間に、Android向けDr.Webアンチウイルス製品によってユーザーのデバイス上で177,000件を超えるランサムウェア型トロイの木馬が検出されています。

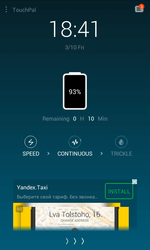

Android.Locker.387.origin は2017年に検出されたAndroid向けランサムウェアの1つで、バッテリーのパフォーマンスを最適化するプログラムに潜んで拡散されていました。また別のAndroid向けランサムウェア Android.Encoder.3.origin はデバイスの画面をロックするだけでなく、ファイルを暗号化します。そのほか、暗号化に加えて画面ロックの解除パスワードを変更するランサムウェア Android.Banker.184.origin も登場しました。

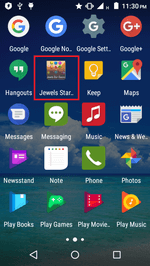

2017年は、Google Play上で多くの脅威が発見された年となりました。4月には、銀行口座にアクセスするためのログイン認証情報を盗み、確認コードを含んだSMSメッセージを横取りする Android.BankBot.180.origin が検出されています。続けて検出された Android.Dvmap.1.origin は、悪意のあるコンポーネント Android.Dvmap.2.origin を密かにインストールするためにルート権限を取得しようと試みます。この Android.Dvmap.2.origin によって、トロイの木馬の他のモジュールがダウンロードされます。

7月初旬には、追加のコンポーネントを密かにダウンロード・インストールする Android.DownLoader.558.origin がGoogle Play 上で検出されました。同月には、SMSメッセージを盗む悪意のあるプラグインをダウンロードする Android.RemoteCode.85.origin も登場しています。

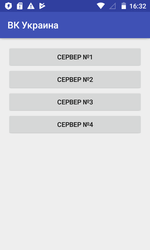

秋には、感染させたスマートフォンやタブレットをプロキシサーバーとして動作させる Android.SockBot.5 がGoogle Play 上で検出されています。その後、様々なプログラムをインストールするようユーザーを誘導するトロイの木馬 Android.DownLoader.658.origin が発見されました。Google Play上ではリスクウェア Program.PWS.1 も検出されています。このアプリケーションは、ウクライナでブロックされているWebサイト「VK」および「Odnoklassniki」へのアクセスを可能にするものですが、ログイン認証情報やその他のデータを暗号化せずに送信します。この脅威に関する詳細については、こちらの記事をご覧ください。

2017年、Androidデバイスのユーザーはスパイウェアによる攻撃も受けました。 Android.Chrysaor.1.origin、 Android.Chrysaor.2.origin、 Android.Lipizzan.2 はオンライン通信プログラムやSMSメッセージからやり取りを盗むほか、デバイスの位置情報を追跡し、その他の機密データをサイバー犯罪者に送信します。また別のスパイウェア Android.Spy.377.origin は Telegram プロトコル経由で様々なコマンドを受け取り、それらを実行します。コマンドの中には、予め設定されたテキストでサイバー犯罪者によって指定された番号に対してSMSを送信する、入手可能なすべてのファイルに関する情報を収集しサイバー犯罪者の要求に応じてC&Cサーバーに送信する、などが含まれています。そのほか、 Android.Spy.377.origin は電話をかけたり、スマートフォンやタブレットの位置情報を追跡したりする機能も備えています。

2017年には、仮想通貨 Monero をマイニングする Android.CoinMine.3 など、新たなマイニング型トロイの木馬も検出されました。

今後の傾向と予測

これまで同様、暗号化ランサムウェアとバンキング型トロイの木馬が最も危険なトロイの木馬となっています。今後、OSやネットワークプロトコルのエラーまたは脆弱性を悪用する新たな暗号化ランサムウェアが出現するものと考えられます。

Linuxを搭載した「スマート」デバイスに対する脅威の深刻な増加が予測されます。そのようなデバイスの数は次第に増加しており、低価格化も相まって、「IoT (モノのインターネット)」が通常のユーザーだけでなくサイバー犯罪者をも惹きつけるようになることは避けられないでしょう。

モバイルデバイスを狙ったサイバー犯罪者の活動には現時点で減少傾向は認められず、2018年もAndroidを標的とする悪意のあるプログラムの数が減少することはないと考えられます。あらゆるセキュリティ対策を尽くしてもなお、Google Playや一部のデバイスのファームウェア内にはAndroidスマートフォンやタブレット向けのトロイの木馬が侵入するでしょう。ブロッカーやエンコーダのほか、金融機関の口座から直接金銭を盗むことのできるバンキング型トロイの木馬が最も危険なトロイの木馬となることが予測されます。

メールに含まれて拡散されるダウンローダ型トロイの木馬については、 VBScript、 Java Script、 Power Shellで書かれた小さなスクリプトが主流になるものと考えられます。現時点ですでに、メールに含まれた多くのスクリプトがDr.Webアンチウイルス製品によって検出されています。また、ユーザーの同意なしに仮想通貨をマイニングする新しい手法が登場するものと予測されます。2018年も情報セキュリティに対する脅威の数が減少することはないということに疑いの余地はありません。