2017年5月25日

株式会社Doctor Web Pacific

Linux.LuaBot ファミリーに属するこのトロイの木馬による最初の攻撃は、2016年12月にDoctor Webのセキュリティリサーチャーによって確認されています。このトロイの木馬は2016年11月から継続的に進化を続けており、 Linux.LuaBot の新しい亜種が定期的に登場していますが、全てのバージョンがLuaスクリプトで書かれています。 Linux.LuaBot は31のLuaスクリプトと2つの追加モジュールで構成され、それぞれが独自の機能を実行します。Intel x86(およびIntel x86_64)、 MIPS、 MIPSEL、 Power PC、 ARM、 SPARC、 SH4、 M68kのアーキテクチャを搭載するデバイスを感染させることができ、すなわち、コンピューターのみでなく、ルーターやセットアップボックス、ネットワークストレージ、IPカメラ、その他の「スマート」デバイスを幅広く感染させることができます。Doctor WebのスペシャリストはSPARCアーキテクチャ向けに設計されたトロイの木馬のサンプルを検出することはできませんでした。トロイの木馬はSPARCアーキテクチャを特定することはできますが、このアーキテクチャ向けの実際のモジュールは見つかっていません。

Linux.LuaBot に含まれるスクリプトは全て相互に依存しています。トロイの木馬は攻撃対象となるIPアドレスのリストを生成し、リスト上にあるリモートデバイスへの接続を試み、特別な辞書を用いたブルートフォース攻撃によってログインとパスワードを割り出します。ネットワークノードをハッキングするために Linux.LuaBot によって使用されるスクリプトは、攻撃対象デバイスのアーキテクチャを特定することができるのみでなく、サイバー犯罪者を欺くためのおとりのサーバー「ハニーポット」を見分ける特殊なメカニズムを持っています。「ハニーポット」は、サイバー犯罪者の用いる攻撃の手法やテクニックについて解析するために情報セキュリティスペシャリストによって使用されるものです。また、攻撃はTelnetプロトコルとSSHプロトコル経由で実行され、これらプトロコルの動作にはそれぞれ異なるLuaスクリプトが対応しています。デバイスへのアクセスに成功すると、悪意のあるスクリプトが該当するアーキテクチャの Linux.LuaBot をデバイス上にインストールします。Telnet経由での攻撃では、まず初めにデバイス上に小さなモジュールがインストールされ、このモジュールが起動されると、トロイの木馬をダウンロードします。SSH経由での攻撃では、直ちにトロイの木馬がダウンロードされます。

Linux.LuaBot モジュールの1つは完全に機能するWebサーバーで、HTTPプロトコル経由で動作します。このサーバーは感染したデバイス上にアプリケーションを保存して起動し、要求に応じてそのディレクトリからファイルを送信し、トロイの木馬のバージョンに関する情報を共有します。この度登場した Linux.LuaBot の新しいバージョンでは、デバイスに関するデータを送信する機能が取り除かれていました。

Linux.LuaBot はHTTPプロトコル経由でC&Cサーバーと通信し、送信される全ての情報は暗号化されています。新しい設定ファイルやモジュールの検索には、通常のTorrentネットワークで使用されるものと同じBittorent DHTプロトコルに基づいた、P2Pネットワークが使用されます。この機能にはまた別のスクリプトが使われます。また、送受信するメッセージの真正性を検証するために電子署名が用いられます。P2Pネットワークを利用できない場合、別のスクリプトが感染した他のノードを使用し、特別なリクエストに応じてファイルを感染したデバイス上にダウンロードすることで Linux.LuaBot をアップデートします。このスクリプトが使用されていたのは Linux.LuaBot の初期のバージョンのみです。

Linux.LuaBot がLinuxデバイスのユーザーにとって危険である理由は、このトロイの木馬が実際はバックドアであるという点にあります。換言すればすなわち、 Linux.LuaBot はサイバー犯罪者から受け取ったコマンドを実行することができます。さらに、このトロイの木馬の初期のバージョンは感染させたデバイス上でプロキシサーバーを起動させる機能を備えており、サイバー犯罪者はそのサーバーを使用してオンライン活動を匿名化していました。

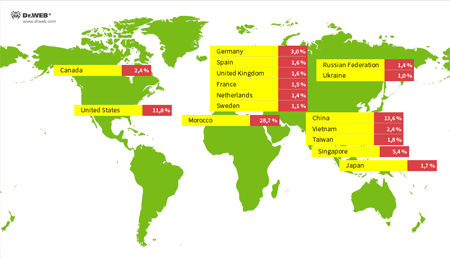

Doctor Webのスペシャリストは Linux.LuaBot に感染したデバイスのユニークなIPアドレスに関する統計を収集しました。以下の図はそれらアドレスの地理的分布を表しています。

Doctor Webでは、異なる機能やアーキテクチャ上の特徴を持った複数の Linux.LuaBot の亜種について把握しています。Dr.Web Anti-virusは現時点で存在する Linux.LuaBot の全てのバージョンを検出することができます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments