2017年5月11日

株式会社Doctor Web Pacific

4月は情報セキュリティに関して慌ただしい月となりました。月の始めには、マルチコンポーネントトロイの木馬を拡散するための悪意のあるメールが配信されました。このトロイの木馬は感染させたコンピューターから機密情報を盗むよう設計されていました。同月中旬にはユーザーを騙す悪意のあるプログラムを使用した詐欺手法についてDoctor Webのスペシャリストによる調査が行われ、下旬にはMicrosoft Officeの脆弱性が発見されました。この脆弱性は、感染させたコンピューターからパスワードを盗むトロイの木馬の拡散に利用されていました。

4月の主な傾向

- マルチコンポーネントトロイの木馬を含んだ悪意のあるメールの配信

- Microsoft Officeの脆弱性を発見

- Windows向けの新たなトロイの木馬の拡散

4月の脅威

4月には、 Trojan.MulDrop7.24844 と名付けられたマルチコンポーネントトロイの木馬が、メールに添付されたアーカイブとして拡散されていました。

このアーカイブには、プログラミング言語「AutoIt」の機能を使用して作られた、パックされたコンテナが含まれています。感染したコンピューター上で Trojan.MulDrop7.24844 によって起動されるコンポーネントの1つはリモート管理アプリケーションで、Dr.Web Anti-virusによって Program.RemoteAdmin.753 として検出されます。このトロイの木馬はその他に2つのアプリケーションをディスク上に保存します。これらのプログラムはMimikatzツールの32ビット版および64ビット版で、開かれたWindowsのセッションでパスワードを横取りするよう設計されています。 Trojan.MulDrop7.24844 はユーザーがキーボードから入力した情報をファイルに保存するキーロガーを実行させるほか、起動時に指定されたパラメータに応じて、その他複数の機能を実行します。 Trojan.MulDrop7.24844 は犯罪者がRDP(リモートデスクトッププロトコル)経由で感染したデバイスにアクセスし、感染したコンピューターをコントロールすることを可能にします。この脅威に関する詳細についてはこちらの記事をご覧ください。

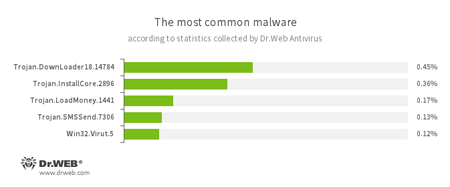

Dr.Web Anti-virusによる統計

- Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.InstallCore

望まないアプリケーションや悪意のあるアプリケーションのインストーラです。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Trojan.SMSSend.7306

インストーラの組み込まれたアーカイブとして拡散される悪意のあるプログラムのファミリーに属します。高額なサービス番号にSMSを送信してインストールを継続するようユーザーを誘導することでアーカイブのコンテンツへのアクセスを獲得するか、または電話番号を指定して受信したメッセージに含まれるコードを入力するよう誘導することで有料サービスへの登録を確定させます。Trojan.SMSSendの主な目的は身代金を得ることです。 - Win32.Virut.5

実行ファイルを感染させ、感染させたコンピューターをリモートで操る機能を備えた複雑なポリモーフィック型ウイルスです。

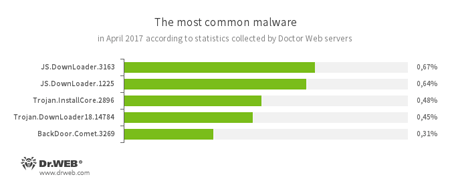

Doctor Web統計サーバーによる統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

望まないアプリケーションや悪意のあるアプリケーションのインストーラです。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - BackDoor.Comet.3269

感染したデバイス上でサイバー犯罪者から受け取ったコマンドを実行し、犯罪者による不正アクセスを可能にするマルウェアファミリーに属します。

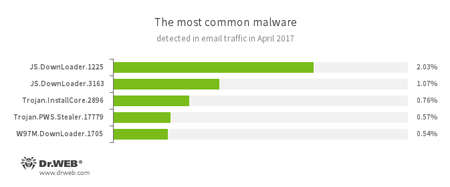

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

望まないアプリケーションや悪意のあるアプリケーションのインストーラです。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。 - W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

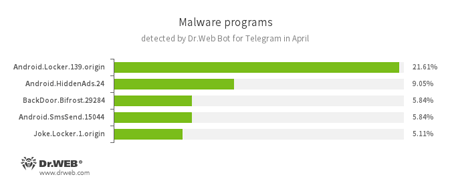

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Android.HiddenAds.24

モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。 - BackDoor.Bifrost.29284

サイバー犯罪者から受け取ったコマンドを実行するバックドア型トロイの木馬です。 - Android.SmsSend.15044

有料番号に対してSMSメッセージを送信し、ユーザーを有料サービスや有料コンテンツを配信するサービスに登録するするよう設計された悪意のあるプログラムのファミリーに属するトロイの木馬です。 - Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。

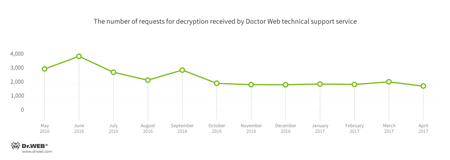

暗号化ランサムウェア

2017年4月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの33.57%

- Trojan.Encoder.3953 — リクエストの8.97%

- Trojan.Encoder.567 — リクエストの3.80%

- Trojan.Encoder.10144 — リクエストの3.59%

- Trojan.Encoder.761 — リクエストの2.58%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

危険なWEBサイト

2017年4月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は568,903件となっています。

| 2017年3月 | 2017年4月 | 推移 |

| + 223,173 | + 568,903 | + 154.91% |

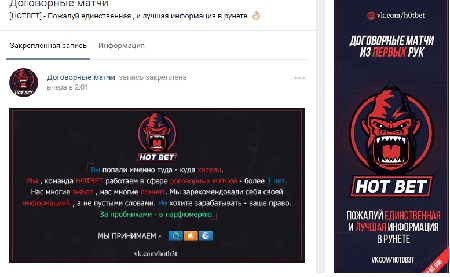

4月中旬、Doctor Webでは、サイバー犯罪者によって以前より使用されている詐欺手法である「八百長詐欺」についての記事を掲載しました。

多くの場合、サイバー犯罪者は「スポーツの試合結果について信頼性の高い情報」を売り、買い手はその情報を使用して必ず賭けに勝つことができると謳います。最近では、この詐欺手法に変化が見られ、買い手にパスワード保護された自己解凍形式のRARアーカイブをダウンロードさせるようになっています。このアーカイブには試合結果の書かれたテキストファイルが含まれていて、パスワードは試合終了後に送信されることになっています。これによりユーザーは予測と実際の結果を比べることができるとされています。しかしながら、実際に被害者に対して送信されるのはアーカイブではなく、サイバー犯罪者によって作成されたプログラムです。このプログラムは、WinRARで作成されたSFXアーカイブのインターフェースと動作を完全に模倣したものとなっています。この偽の「アーカイブ」にはテキストファイルのテンプレートが含まれています。そこには、特別なアルゴリズムを使用して、ユーザーがどのパスワードを入力したかに応じて該当する試合結果が挿入されます。このプログラムは Trojan.Fraudster.2986 としてウイルスデータベースに追加され、拡散元となるWebサイトは非推奨サイトのリストに加えられています。

その他の情報セキュリティイベント

4月の末には、 Trojan.DownLoader23.60762 と名付けられた悪意のあるプログラムが拡散されました。このトロイの木馬は主要なブラウザからログインとパスワードを盗み、ユーザーの許可なしに危険なファイルをダウンロードするよう設計されています。また、感染させたコンピューター上でブラウザのプロセス内に埋め込まれ、ネットワークとの動作を司る関数を横取りします。 Trojan.DownLoader23.60762 は以下のコマンドを実行することができます:

- 感染させたコンピューターのディスク上にある一時フォルダからファイルを起動させる

- 実行中のプロセス内に自身を埋め込む

- 指定されたファイルを削除する

- 指定された実行ファイルを起動させる

- Google Chromeによって使用されるSQLiteデータベースを保存し、サイバー犯罪者に送信する

- C&Cサーバーを指定されたものに変更する

- cookieを削除する

- OSを再起動させる

- コンピューターの電源を切る

この脅威に関する詳細についてはこちらの記事をご覧ください。

その他、4月にはMicrosoft Office Wordで脆弱性が発見され、それに対するエクスプロイト Exploit.Ole2link.1 がサイバー犯罪者によって開発されています。このエクスプロイトはDOCX拡張子を持ったMicrosoft Word文書として作成されています。この文書を開くと、HTAスクリプトの埋め込まれたdoc.docという名前の別のファイルがダウンロードされます。Dr.Webによって PowerShell.DownLoader.72 として検出されるこのHTAスクリプトはWindows Scriptシンタックスを用いて書かれており、コマンドインタプリタPowerShellを呼び出します。PowerShellによって、被害者のコンピューター上に実行ファイルをダウンロードするまた別の悪意のあるスクリプトが処理されます。この脅威に関する詳細についてはこちらの記事をご覧ください。

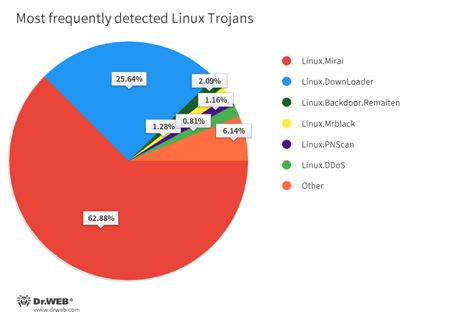

LINUXを標的としたマルウェア

4月を通して、様々なLinuxデバイスに対する1,317,388件の攻撃がDoctor Webのスペシャリストによって確認されています。そのうち、SSHプロトコルを介したものが147,401件、Telnetプロトコルを介したものが1,169,987件となっています。以下の円グラフは最も多く検出されたLinux向けトロイの木馬の内訳を表しています:

- Linux.Mirai

DDoS攻撃を実行するよう設計されたLinux向けトロイの木馬です。コンピューターを再起動することができなくなるよう、システムのハングアップを防止するウォッチドッグタイマーを無効にします。 - Linux.DownLoader

感染したコンピューター上に他のマルウェアをダウンロード・インストールするよう設計された、Linux向けの悪意のあるプログラムやスクリプトのファミリーです。 - Linux.BackDoor.Remaiten

DDoS攻撃を実行するよう設計されたLinux向けトロイの木馬のファミリーです。Telnet プロトコルを使用してデバイスをハッキングし、ブルートフォースアタックによってパスワードを取得することができます。成功すると、アセンブラ言語で書かれたローダーをコンピューター上に保存し、このローダーによって他のトロイの木馬がダウンロード・インストールされます。 - Linux.Mrblack

ARMプロセッサを搭載したLinuxディストリビューション上で動作し、DDoS攻撃を実行するよう設計されたトロイの木馬です。C&Cサーバーから受け取った指示を実行するためのコマンドハンドラが埋め込まれています。 - Linux.DDoS

DDoS攻撃を実行するよう設計された、Linux向けトロイの木馬ファミリーです。 - Linux.PNScan

Linuxルーターを感染させるよう設計されたネットワークワームです。このワームは自身でデバイスを感染させ、ポート9000と1337を開放し、これらのポート経由で受け取ったリクエストを処理し、C&Cサーバーに接続します。

4月、Doctor Webのスペシャリストは Linux.UbntFM ファミリーに属する悪意のあるプログラムのアップデートされたバージョンについて解析を行いました。 Linux.UbntFM.2 と名付けられたこのトロイの木馬はLinuxOSを標的としており、その中にはUbiquiti Networksによって作成され、同社のデバイス上にインストールされるAir OSが含まれています。 Linux.UbntFM.2 はtgz.アーカイブに含まれて拡散され、bashスクリプトで書かれています。

Linux.UbntFM.2 は感染させたデバイス上で新しいアカウントを作成し、任意のファイルを起動させます。また、Air OSのWebインターフェースに存在する脆弱性を悪用して、リモートデバイスを攻撃することができます。この脆弱性は、任意のパスを経由して任意のファイルを不正にダウンロードすることを可能にするものです。プロトコルを特定できない場合(または感染させたデバイスにAir OSがインストールされていない場合)、 Linux.UbntFM.2 は特殊な辞書、「root」・「admin」・「ubnt」のログイン、そしてファイル内に保存されたパスワードを使用してSSH接続のアカウント情報を割り出そうと試みます。このプログラムの動作に関する情報は技術的情報(英語)をご確認ください。

また、4月にはFgtトロイの木馬ファミリーに属する新たな亜種 Linux.BackDoor.Fgt.645 が登場しました。この亜種は限られた機能しか備えていない(リモートネットワークサーバーをハッキングするためのパスワードを割り出すモジュールとドロッパーのみ)という点でこれまでのバージョンと異なっています。その他、 Linux.BackDoor.Fgt.645 は.shスクリプトをダウンロード・実行するためのリクエストを送信することができます。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

4月には、スパイ行為を行うよう設計された新たなAndroid向けトロイの木馬 Trojan Android.Chrysaor.1.origin がDr.Webウイルスデータベースに追加されました。この悪意のあるプログラムはAndroidデバイスユーザーから機密情報を盗むための標的型攻撃に使用されています。また、新たなバンキング型トロイの木馬が複数Google Play上で発見されています。 Android.BankBot.179.origin と名付けられたそのうちの1つは、オンライン動画を提供するプログラムを装って拡散され、実際に動画プレイヤーとしても機能するものでした。Android.BankBot.180.originと名付けられたまた別のバンキング型トロイの木馬は、フラッシュライトプログラムを装っていました。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- サイバースパイ行為を行うよう設計されたAndroid向けトロイの木馬の発見

- Androidユーザーの機密情報や金銭を盗むバンキング型トロイの木馬をGoogle Play上で発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。