2017年3月10日

株式会社Doctor Web Pacific

冬最後の月となる2月には、広く拡散されているバンキング型トロイの木馬ファミリーZeus (Trojan.PWS.Panda)からソースコードの一部を受け継いだ新たなバンキング型トロイの木馬が登場しました。このマルウェアはユーザーが開いたウェブページに任意のコンテンツを挿入し、感染したコンピューター上でVNCサーバーを起動させます。また、新たなLinux向けトロイの木馬が発見されたほか、Android向けのDr.Webウイルスデータベースにも新しい脅威が追加されました。

2月の主な傾向

- 新たなバンキング型トロイの木馬の拡散

- Linuxを標的とする新たな悪意のあるプログラムの検出

- Androidを標的とする新たなマルウェアの登場

2月の脅威

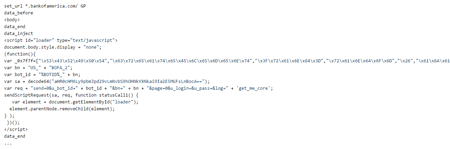

バンキング型トロイの木馬は様々な金融機関の口座から直接金銭を盗むことができるため、最も危険なマルウェアプログラムの1つであると考えられています。2月には Trojan.PWS.Sphinx.2 と名付けられた新たなバンキング型トロイの木馬がDoctor Web のセキュリティリサーチャーによって発見されました。このトロイの木馬はウェブインジェクションを実行、すなわち、ユーザーが閲覧した全てのウェブページ上に任意のコンテンツを挿入します。それにより、オンラインバンキングサービスにアクセスするためのユーザーのログイン情報などをサイバー犯罪者に送信することができます。ユーザーはトロイの木馬によって作成された偽のフォームにこれらのデータを入力してしまいます。以下の画像は Trojan.PWS.Sphinx.2 によってbankofamerica.com内に挿入されたコードの例です:

また、 Trojan.PWS.Sphinx.2 は感染させたコンピューター上でVNC サーバーを起動させることができます。サイバー犯罪者はこれを使用して感染したコンピューターに接続し、MITM(man-in-the-middle)攻撃(中間者攻撃)を実行するためのデジタル証明書をインストールします。さらに、このトロイの木馬には、ユーザーが様々なフォームに入力したデータを横取りし、それらをリモートサーバーへ送信するモジュールであるグラバーが備わっています。また、 Trojan.PWS.Sphinx.2 の自動起動は特別なPHPスクリプト経由で実行されるという点も特徴的です。この脅威に関する詳細についてはこちらの記事をご覧ください。

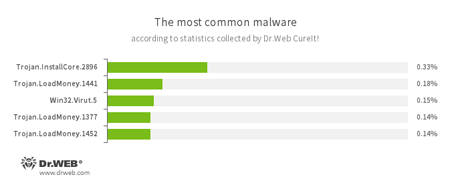

Dr.Web CureIt!による統計

- Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Win32.Virut.5

実行ファイルを感染させ、感染させたコンピューターをリモートで操る機能を備えた複雑なポリモーフィック型ウイルスです。

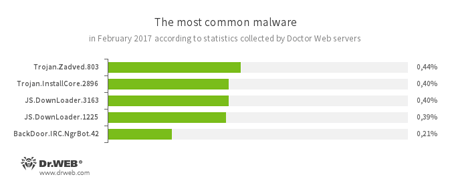

- Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - BackDoor.IRC.NgrBot.42

2011年から情報セキュリティリサーチャーに知られている、一般的なトロイの木馬です。このファミリーに属する悪意のあるプログラムは、IRC(Internet Relay Chat)テキストメッセージプロトコル経由でサイバー犯罪者によってコントロールされる感染したシステム上で、犯罪者から受け取ったコマンドを実行することができます。

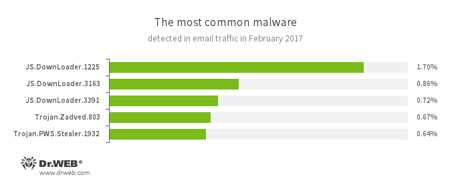

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

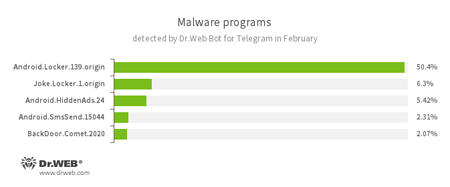

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - Android.HiddenAds.24

モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。 - Android.SmsSend.15044

有料番号に対してSMSメッセージを送信し、ユーザーを有料サービスや有料コンテンツ配信サービスに登録するよう設計された悪意のあるプログラムのファミリーに属するトロイの木馬です。 - BackDoor.Comet.2020

感染させたデバイス上でサイバー犯罪者から受け取ったコマンドを実行し、不正アクセスを可能にするマルウェアファミリーに属します。

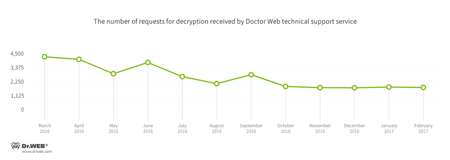

暗号化ランサムウェア

2017年2月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの31.16%

- Trojan.Encoder.567 — リクエストの6.70%

- Trojan.Encoder.3953 — リクエストの4.70%

- Trojan.Encoder.761 — リクエストの3.31%

- Trojan.Encoder.3976 — リクエストの1.91%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

2017年2月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は134,063件となっています。

| 2017年1月 | 2017年2月 | 推移 |

|---|---|---|

| + 223,127 | + 134,063 | -39.9% |

Linuxを標的としたマルウェア

Linuxデバイスを感染させるトロイの木馬は今や珍しいものではなくなりました。しかしながら、2月には一風変わった悪意のあるプログラムがDoctor Webのセキュリティリサーチャーによって発見されています。このプログラムはMicrosoft Windowsを搭載したコンピューター上で起動されると、Linuxデバイスを探して感染させようと試みます。

Trojan.Mirai.1 と名付けられたこの新たなトロイの木馬は、C&CサーバーからIP アドレスのリストをダウンロードした後、感染させたコンピューター上でスキャナーを起動させます。スキャナーは、それらのアドレスを持ったネットワークノードを探し、設定ファイル内で指定されたログインとパスワードの組み合わせを使用してログインを試みます。Telnetプロトコル経由でLinuxデバイスに接続した場合、 Trojan.Mirai.1 は感染したデバイス上にバイナリファイルをダウンロードし、続けてこのファイルが Linux.Mirai をダウンロードし、起動させます。また、 Trojan.Mirai.1 はサイバー犯罪者から受け取ったコマンドを実行し、その他の悪意のある動作を実行することができます。この脅威に関する詳細についてはこちらの記事をご覧ください。

そのほか2月には、Go言語で書かれたTrojan Linux.Aliande.4 が発見されています。このトロイの木馬は辞書攻撃(ブルートフォース攻撃)を用いてリモートネットワークサーバーのログインシステムに侵入するよう設計されています。その動作にはC&Cサーバーから取得したIPアドレスのリストが使用され、リモートデバイスへのアクセスにはSSHプロトコルが使用されます。Trojan Linux.Aliande.4 は侵入に成功したログインとパスワードの組み合わせのリストをサイバー犯罪者に送信します。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

2月にはGoogle Playから拡散されていたAndroid.Click.132.originが発見されました。このトロイの木馬は密かにウェブサイトを開き、広告をタップすることでサイバー犯罪者に収益をもたらします。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- 密かに広告サイトを開いて広告をタップする、Android向けトロイの木馬を検出

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。