2017年1月24日

株式会社Doctor Web Pacific

2016年にはmacOS Xを標的とした初のランサムウェアが出現したほか、標的型攻撃を実行するトロイの木馬やWindows向けの危険なマルウェアの拡散がありました。また、IoT(Internet of Things)、すなわちLinuxシステムを搭載した様々なデバイスを感染させるよう設計されたトロイの木馬が多数発見され、Androidユーザーに対する攻撃も続きました。

2016年は情報セキュリティに関して比較的動きの多い年となりました。ルーターやネットワークストレージ、ウェブインターフェースを持ったIPカメラなど様々なLinuxデバイスの普及に伴い、Linux向けトロイの木馬の拡散が大幅に増加しています。これらデバイスの多くがデフォルト設定のままでインターネットに接続されているという事実が、犯罪者がブルートフォース攻撃によってパスワードを取得することでデバイスをハッキングし、それらにトロイの木馬をインストールすることを可能にしています。

2016年の春、Doctor WebのスペシャリストはmacOS Xを標的とした初のランサムウェアを発見し、そのトロイの木馬によって暗号化されてしまったファイルを復元する方法を開発しました。

また、2016年はロシアで多く使用されている1C会計ソフトウェアを標的とした複数のマルウェアプログラムが発見された年として記憶に残るでしょう。それらの中にはロシア語で―正確にはコマンドの書き込みにキリル文字を使用する内蔵1C言語で―書かれた初の、ランサムウェアを起動させるトロイの木馬が含まれていました。その他のトロイの木馬は良く知られた会計アプリケーションとメールクライアントを標的として作成されたものでした。一般的でない1C言語のほかに、ウイルス開発者たちはRust言語およびGo言語を使用してトロイの木馬を作成しています。

標的型攻撃を実行するまた別のトロイの木馬についても言及しないわけにはいきません。このトロイの木馬は建設用クレーンを製造する複数のロシア企業が所有するコンピューターを感染させていました。

2016年を通して、新たなバンキング型トロイの木馬が多数登場し、それらの中には分散型ボットネットを構築し、世界中の異なる地域でコンピューターを選択的に感染させる機能を備えたものが含まれていました。

2016年に発見されたAndroid向けトロイの木馬は、システムライブラリと実行中のプロセス内に侵入する機能を備えていました。また、過去12か月を通して、Androidスマートフォンやタブレットのファームウェア内にプリインストールされたマルウェアプログラムがDoctor Webスペシャリストによって繰り返し発見されています。このようなトロイの木馬はGoogle Play上でも見つかっています。

2016年の主な動向

- Linux向けトロイの木馬の増加

- macOS Xを標的とする初のランサムウェア型トロイの木馬の発見

- 一般的でないプログラミング言語で書かれたトロイの木馬の大規模な拡散

- システムプロセスおよびライブラリを感染させる機能を備えたAndroid向けトロイの木馬の発見

2016年の最も注目すべきイベント

2016年、バンキング型トロイの木馬は依然として銀行利用者に対する深刻な脅威となっています。それらトロイの木馬には Trojan.Proxy2.102 などのようにシンプルなものだけでなく、 Trojan.Gozi などの複雑なものも含まれていました。32ビット版と64ビット版のWindows上で動作するこのマルウェアは、Webフォーム内にユーザーが入力した情報を盗み、Webインジェクションを実行し、キーロギングを実行するなど、広範な悪意のある動作を実行することができます。また、ユーザーのコンピューターにリモートアクセスするよう設計されているほか、受け取ったコマンドに従ってSOCKSプロキシサーバーを動作させ、様々なプラグインをダウンロード・インストールし、オンラインバンキングサービスにアクセスするための情報を盗みます。

Trojan.Gozi は辞書として使用されるテキストファイルをNASAサーバーからダウンロードし、C&Cサーバーのドメイン名を生成します。そのほか、感染させたコンピューターから成るP2Pボットネットを構築することができます。

しかしながら、2016年に登場した最も危険なトロイの木馬はポリモーフィック型のバンキング型トロイの木馬である Bolik であると言えます。このトロイの木馬はZeusやCarberpなどの良く知られたマルウェアプログラムの機能を引き継いでいました。ただし、それらのトロイの木馬と異なり、 Bolik はユーザーの介入なしに拡散され、実行ファイルを感染させることができます。

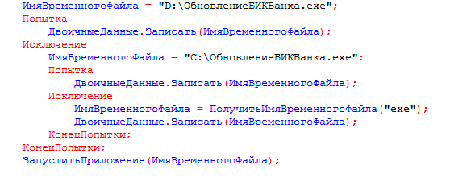

ウイルス開発者がマルウェアプログラムの作成に一般的でない方法を用いることは滅多にありません。しかし、 1C.Drop.1 はキリル文字を使用する内蔵1C言語で書かれているという、そのような稀なトロイの木馬の1つでした。

このトロイの木馬は1C: Enterprise向けの外部データプロセッサを含んだEメールによって拡散されていました。ユーザーが1C:Enterpriseに含まれるファイルを開いてしまうと、1C契約者のデータベース内にある全てのEメールアドレスに対し、 1C.Drop.1 のコピーを添付したEメールが送信されます。続けて 1C.Drop.1 はランサムウェア型トロイの木馬を抽出し、ディスク上に保存したうえで起動させます。

また、2016年にはプログラム言語Rustで書かれたバックドア Linux.BackDoor.Irc.16 が登場しました。このRustの安定したバージョンは2015年に初めてリリースされています。10月にはGo言語で書かれた Trojan.Encoder.6491 が発見され、このトロイの木馬によって暗号化されたファイルを復元する方法が直ちにDoctor Webのスペシャリストによって開発されました。その後、同じくGo言語で書かれ、Linuxを感染させるまた別のトロイの木馬Linux.Lady.1が登場しました。このトロイの木馬は感染させたコンピューター上に仮想通貨のマイニングプログラムをダウンロードして起動させ、他のデバイスを攻撃するよう設計されていました。

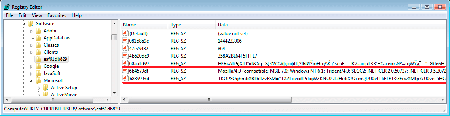

特に危険なトロイの木馬のうち、 「ファイルレス」トロイの木馬と呼ばれるカテゴリについて言及する必要があります。その主な特徴は、ファイルではなくコンピューターのメモリ内に直接ペイロードを置くというものです。動作に必要なファイルは様々なコンテナ内に保存されますが、その1つにWindowsシステムレジストリがあります。2016年6月にはこのようなトロイの木馬の1つである Trojan.Kovter.297 がDoctor Webのスペシャリストによって発見されました。このトロイの木馬はWindowsシステムレジストリ内に潜み、感染したコンピューター上に広告を表示させる機能を備えていました。

2016年の特筆すべきイベントは、建設用クレーンを製造するロシアの企業を標的とした BackDoor.Crane.1 の発見でした。これは、マルウェアが標的型攻撃に使用された数少ない例の1つです。このバックドア型トロイの木馬と、それらによって感染したシステム上にダウンロードされるその他2つの悪意のあるプログラムが機密情報を盗み続けていました。サイバー犯罪者の狙いは財務書類、契約書、そして社員の仕事上のやり取りで、これらトロイの木馬は定期的にスクリーンショットを撮り、それらをC&Cサーバーへ送信していました。この脅威に関する詳細についてはこちらの記事をご覧ください。

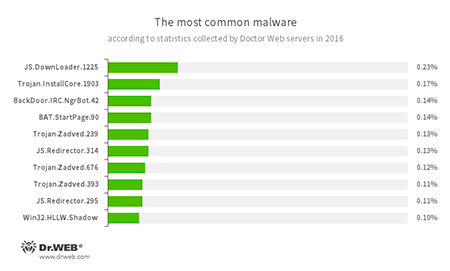

マルウェアに関する状況

Dr.Webサーバーによって収集された統計によると、2016年に最も多く検出された脅威はマルウェアプログラムを密かにダウンロード・インストールするよう設計されたスクリプトやアプリケーションとなっています。また、アドウェア型トロイの木馬も多数検出されています。

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - BackDoor.IRC.NgrBot.42

2011年から情報セキュリティリサーチャーに知られている、一般的なトロイの木馬です。このファミリーに属する悪意のあるプログラムは、IRC(Internet Relay Chat)テキストメッセージプロトコル経由でサイバー犯罪者によってコントロールされる感染したシステム上で、犯罪者から受け取ったコマンドを実行することができます。 - BAT.StartPage.90

ブラウザ設定のホームページを変更するマルウェアスクリプトです。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。 - Win32.HLLW.Shadow

リムーバブルメディアやネットワークドライブ経由で自信を複製するワームです。また、標準的なSMBプロトコルを使用してネットワーク経由で拡散されます。C&Cサーバーから実行ファイルをダウンロードし、実行するよう設計されています。

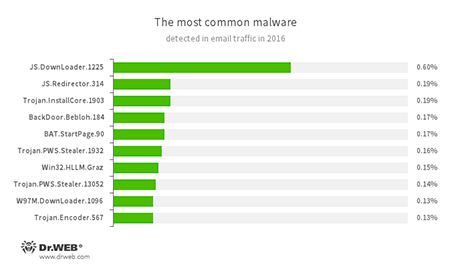

2016年にメールトラフィック内で検出された脅威の統計からも同様の傾向がうかがえます。ダウンローダスクリプトとアドウェア型トロイの木馬が広く拡散され、危険な添付ファイルとしてスパイウェアプログラムや暗号化ランサムウェア、バックドア、ブラウザのホームページを置き換えるよう設計されたプログラムが検出されています。以下のグラフは2016年にメールトラフィック内で最も多く検出された悪意のあるプログラムです:

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - BackDoor.Bebloh.184

他のアプリケーション内への挿入を実行し、サイバー犯罪者から受け取ったコマンドを実行することのできるバックドア型トロイの木馬です。 - BAT.StartPage.90

ブラウザ設定のホームページを変更するマルウェアスクリプトです。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。 - Win32.HLLM.Graz

メールの大量配信によって拡散されるワームです。指定されたポートのトラフィックを監視し、やり取りされるデータをパーシングすることでパスワードを抜き取ります。このデータは、その後ワームの拡散に使用されます。 - W97M.DownLoader

主にMicrosoft Word 文書の添付されたEメールによって拡散される悪意のあるプログラムです。感染させたコンピューター上に別のマルウェアをダウンロードします。 - Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、 .jpeg、 .doc、 .docx、 .xls、 xlsx、 .dbf、 .1cd、 .psd、 .dwg、 .xml、 .zip、 .rar、 .db3、 .pdf、 .rtf、 .7z、 .kwm、 .arj、 .xlsm、 .key、 .cer、 .accdb、 .odt、 .ppt、 .mdb、 .dt、 .gsf、 .ppsx、 .pptxなどのファイルを暗号化します。

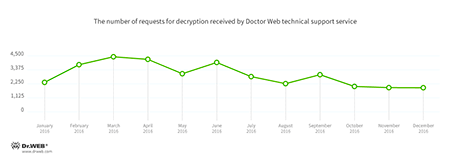

暗号化ランサムウェア

2015年同様、2016年も暗号化ランサムウェアはユーザーにとって深刻な脅威となっています。2016年には、暗号化ランサムウェアによる被害を受けたユーザーからの34,000件を超えるリクエストがDoctor Webテクニカルサポートに寄せられました。最もリクエストの多かった月は2月、3月、4月、7月となっています。下のグラフから分かるように、2016年の終わりにはランサムウェア型トロイの木馬の拡散に緩やかな減少が認められます。

統計によると、最も多く検出されたランサムウェア型トロイの木馬は Trojan.Encoder.858 、次いで Trojan.Encoder.761 、 Trojan.Encoder.3953 となっています。

2016年に最も多く検出されたランサムウェア:

- Trojan.Encoder.858 — リクエストの23%

- Trojan.Encoder.761 — リクエストの17.44%

- Trojan.Encoder.3953 — リクエストの4.76%

- Trojan.Encoder.567 — リクエストの4.58%

- Trojan.Encoder.3976 — リクエストの4.26%

暗号化ランサムウェアには、Windowsを狙ったものだけでなくLinuxを標的とするものも存在します。1月にはそのようなLinux向けランサムウェア Linux.Encoder.3 が発見されました。 Linux.Encoder.3 の主な特徴は、暗号化前のファイルの作成日および更新日を記録し、暗号化したファイルの日付をそれらで置き換えるという点にあります。暗号化されたファイルには.encrypted拡張子が付けられます。

3月にはMacコンピューターを標的とした初のランサムウェア Mac.Trojan.KeRanger.2 が登場しました。 Mac.Trojan.KeRanger.2 は当初、DMGファイルとして配信されているポピュラーなOS X向けTorrent クライアントの改変されたインストーラとして検出されました。この悪意のあるアプリケーションは有効なMacアプリ開発用証明書と署名を持っており、それによりAppleのGatekeeper保護を回避していました。

上記2つのトロイの木馬に対し、暗号化されてしまったファイルを復元する方法がDoctor Webのスペシャリストによって直ちに開発されています。

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

Linux

2016年の最も注目するべき傾向の1つとして、IoT(Internet of Things)、すなわちインターネットに接続されたルーターやネットワークストレージ、セットトップボックス、IPカメラなどのスマートデバイスを標的としたトロイの木馬の拡散が挙げられます。IoTが狙われる主な理由は、ユーザーの多くがデフォルト設定を変えずに使用しているという点にあります。これにより、犯罪者は標準的なログイン認証を使用してこれらデバイスに容易にアクセスし、悪意のあるソフトウェアをアップロードすることが可能です。

一般的に、Linuxデバイス上にインストールされるマルウェアには3つの種類があります。DDoS攻撃を実行するトロイの木馬、システム内でのプロキシサーバーの起動を可能にするアプリケーション(犯罪者の匿名性を保つ目的で使用されます)、そして他のプログラムをダウンロードするよう設計されたトロイの木馬とスクリプトです。攻撃対象となるデバイスへの接続にはSSHプロトコルまたはTelnetプロトコルが使用されています。

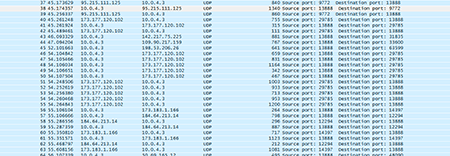

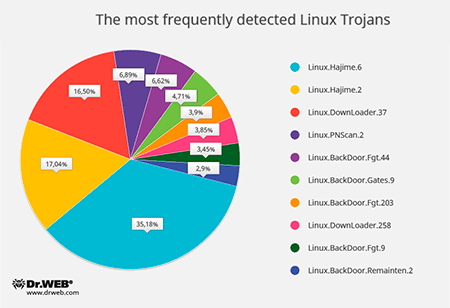

2016年の秋以降、Doctor Webではハニーポットと呼ばれるネットワークノードを使用して、このようなLinux向けトロイの木馬の活動を監視してきました。これらノードに対する攻撃は月を追うごとに増加し、10月には40,756件が確認され、11月には389,285件に達しています。また、その内訳にも劇的な変化が認められています。10月には35,423件の攻撃がSSHプロトコル経由で、5,333件の攻撃がTelnetプロトコル経由で行われていましたが、11月にはそれぞれ79,447件、309,838件と大きく逆転しています。これは、 Linux.Mirai のソースコードが公開され、その人気が高まったことによるものであると考えられます。 Linux.Mirai の最初のバージョンは2016年5月に登場しました。このトロイの木馬はx86、 SPARC、 ARM、 MIPS、 SH-4、 M68Kアーキテクチャで動作し、DDoS攻撃を実行するよう設計されています。脆弱なコンピューターに対する攻撃にはTelnetプロトコルが使用されます。以下の円グラフは2016年秋に最も多く検出されたLinux向けトロイの木馬です:

- Linux.Hajime

Linuxを標的とし、Telnetプロトコル経由で拡散されるワームのファミリーです。ブルートフォースアタックによってパスワードを取得し、ログインに成功した後、悪意のあるモジュールがアセンブラ言語で書かれたMIPS/ARMアーキテクチャ向けのローダーをシステム上に保存します。このローダーがトロイの木馬のメインモジュールをダウンロードし、次に、このモジュールがコンピューターを分散型P2Pボットネットに接続させます。 - Linux.DownLoader

感染したコンピューター上に他のマルウェアをダウンロード・インストールするよう設計された、Linux向けの悪意のあるプログラムやスクリプトのファミリーです。 - Linux.PNScan.2

Linuxルーターを感染させるよう設計されたネットワークワームです。このワームは自身でデバイスを感染させ、ポート9000と1337を開放し、これらのポート経由で受け取ったリクエストを処理し、C&Cサーバーに接続します。 - Linux.BackDoor.Fgt

DDoS攻撃を実行するよう設計されたトロイの木馬のファミリーです。MIPSやSPARCアーキテクチャ向けのバージョンなど、異なるLinuxディストリビューションを対象とした多数の亜種が存在します。 - Linux.BackDoor.Gates

バックドアとして機能し、DDoS攻撃を実行するLinux向けトロイの木馬のファミリーです。そのほか、サイバー犯罪者から受け取ったコマンドを実行します。 - Linux.BackDoor.Remaiten

DDoS攻撃を実行するよう設計されたLinux向けトロイの木馬のファミリーです。Telnet プロトコルを使用してデバイスをハッキングし、ブルートフォースアタックによってパスワードを取得することができます。成功すると、アセンブラ言語で書かれたローダーをコンピューター上に保存し、このローダーによって他のトロイの木馬がダウンロード・インストールされます。

IoTを標的とする前述のマルウェアのほか、Linuxコンピューターを感染させる脅威が検出されています。1月には、感染させたコンピューター上でスクリーンショットを撮る Linux.Ekoms.1 とマルチコンポーネントバックドアである Linux.BackDoor.Xunpes.1 が発見されました。その後間もなくして、ボットネットを作成する危険なトロイの木馬 Linux.Rex.1 にコンピューターを感染させるハッカーユーティリティの拡散が確認され、さらに、サイバー犯罪者から受け取ったコマンドを実行するバックドア Linux.BackDoor.FakeFile.1 が登場しています。

macOS

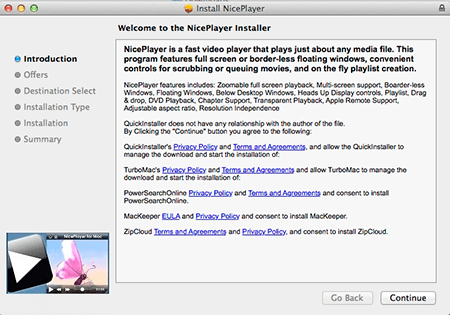

2016には、Appleコンピューターを標的とする新たなマルウェアプログラムが多数Doctor Webセキュリティリサーチャーによって発見されています。そのうちの1つである Mac.Trojan.VSearch トロイの木馬ファミリーは、感染させたシステム上に広告を表示させるよう設計されていました。

これらトロイの木馬はNice Playerなどのユーティリティやソフトウェアを装って拡散され、OS X向けフリーソフトウェアを配信する様々なサイトからユーザーによってダウンロードされています。 Mac.Trojan.VSearch による攻撃は、Dr.Webによって Mac.Trojan.VSearch.2 として検出されるアプリケーションインストーラによって開始されます。 Mac.Trojan.VSearch.2 によってインストールされる複数の望まないアプリケーションの中に、サーバーからスクリプトをダウンロードするトロイの木馬である Mac.Trojan.VSearch.4 が含まれています。このスクリプトはTroviサーバーをデフォルト検索エンジンとして設定し、 Safari、 Chrome、 Firefox向け検索プラグインをダウンロード・インストールするために使用されます。そのほか、トロイの木馬である Mac.Trojan.VSearch.7 もインストールされます。コンピューター上に侵入した Mac.Trojan.VSearch.7 は、まず初めに新しいユーザーアカウントを作成します。このアカウントはOS Xのログイン画面に表示されません。次に、開かれている全てのWebページにJavaScriptを挿入するための特別なプロキシサーバーを起動させます。このスクリプトがブラウザウィンドウ内に広告を表示させ、複数の検索エンジンで入力されたユーザーの検索クエリを収集します。

サイバー犯罪者のサーバーからは1,735,730件の悪意のあるプログラムがダウンロードされており、また、478,099件のユニークIPアドレスがこれらのサーバーにリクエストを送信しているということがDoctor Webスペシャリストによって明らかになっています。

危険な非推奨サイト

コンピューターだけでなくユーザーに対しても損害を与える危険なサイトが数多く存在し、それらにはフィッシングサイトや詐欺サイト、マルウェアプログラムを拡散するサイトなどが含まれています。そのようなインターネットリソースからの保護を提供するため、Dr.Webアンチウイルスには、 悪意のあるサイトや非推奨サイトの新たなリンクが定期的に追加されるデータベースを持つSpIDer GateおよびParental Controlが搭載されています。以下のグラフは2016年にDr.Webデータベースに追加された非推奨サイト数の推移を表しています:

インターネット詐欺

2016年にも、インターネットユーザーの不注意や経験の浅さに付け込んだ詐欺師の活動は依然として続いています。4月にはロシア国内のあらゆる地域に対する商品の迅速な配送を提供する詐欺オンラインストアが登場しました。

これらの詐欺ストアでは、被害者が支払いを完了させることが唯一の重要な条件となっています。支払いを終えた被害者は購入確認を待ちますが、しばらくするとサイトや電話番号には繋がらなくなり、ストアに送信したメッセージは全て返ってきます。数日間にわたり、同じ商品を扱う同じショップが異なる名前とURLでインターネット上に出現していました。

「Detector Millionaire」プログラムの作成者は、また別の一般的なインターネット詐欺手法を使用しています。

他の多くのサイトと同様、このサイトは2014年から知られている詐欺手法であるバイナリーオプションシステムを提供するものでした。インターネット詐欺師は利益を得るために今後も違法な活動を続けていくことでしょう。ユーザーの方は十分に気を付けるようにしてください。

モバイルデバイス

2016年にも、依然としてモバイルデバイスユーザーに対する攻撃が続きました。1年を通して、悪意のあるアプリケーションや望まないアプリケーションが数多く発見されています。これまで同様、モバイルデバイス向けトロイの木馬の多くはAndroidデバイスを標的として設計されていましたが、一方でiOSシステムに対する攻撃も確認されています。

ウイルス開発者の主な目的は違法なやり方で収益を得ることです。そのために複数の手法が用いられていますが、そのうちの1つは望まないアプリケーションをインストールし広告を表示させるトロイの木馬を設計するというものです。2015年にはユーザーの許可なしに密かにソフトウェアをインストールすることでルート権限を取得しようと試みる、そのようなトロイの木馬が多く拡散されていました。2016年にもその傾向は続きましたが、新たな技術と標準的でないソリューションがサイバー犯罪者によって開発されています。2016年は Android.Loki トロイの木馬ファミリーの登場で幕を開けました。これらトロイの木馬はアプリケーションプロセス(システムのものを含む)内に組み込まれ、あらゆるソフトウェアを密かにダウンロード・インストールすることができます。2016年の終わりには、システムプロセスのみでなくライブラリをも感染させる機能を備えた新たな亜種がDoctor Webのスペシャリストによって発見されています。その結果として、このトロイの木馬は様々なアプリケーションをインストールするためのルート権限を取得することが可能です。

一部のウイルス開発者はダウンローダ型トロイの木馬やアドウェア型トロイの木馬をデバイスのファームウェア内に直接組み込んでいます。そのため、多くの場合メーカーは感染しているデバイスを販売していることに気が付きません。2016年にはそのような例が複数確認されています。例として、ポピュラーなスマートフォンのファームウェア内で発見されたトロイの木馬 Android.Cooee.1 が挙げられます。

Android.Cooee.1 はグラフィカルシェル内に組み込まれ、広告を表示するよう設計されていました。また、悪意のあるものを含む他のアプリケーションをダウンロードして起動させる機能も備えています。

3月には複数の機種のモバイルデバイスにプリインストールされたトロイの木馬 Android.Gmobi.1 が発見され、その後11月にも同様のトロイの木馬 Android.Spy.332.origin が登場しています。これらのマルウェアはいずれもアプリケーションをダウンロード・インストールし、悪意のあるその他の動作を実行する機能を備えていました。

ウイルス開発者はアドウェア型トロイの木馬のほかに比較的危険性の低い広告モジュールも使用しています。2016年にDr.Web for Androidによってモバイルデバイス上で最も多く検出された潜在的に危険なプログラムは、そのようなモジュールでした。

サイバー犯罪者が収益を上げるために用いるその他の一般的な方法にAndroidデバイス向けのバンキング型トロイの木馬の作成が挙げられます。2016年におけるバンキング型トロイの木馬による被害件数は、2015年に比べて138%増加しています。

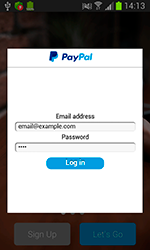

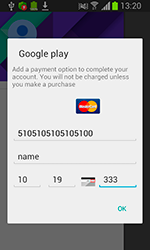

そのようなトロイの木馬の1つに Android.SmsSpy.88.origin があります。このトロイの木馬は2014年に初めてDoctor Webスペシャリストによって発見されました。その構造は継続的に改良され続け、今や世界中のAndroidデバイスを感染させるようになっています。 Android.SmsSpy.88.origin は数十種類のアプリケーションの起動を監視し、起動を検知するとサーバーから偽の入力フォームをダウンロードして動作中のアプリケーションの前面に表示させます。適切な偽の入力フォームを作成し、それらをC&Cサーバーにロードしさえすれば、ウイルス開発者は Android.SmsSpy.88.origin を使用してあらゆる銀行の利用者を攻撃することができます。

2016年の初め以降、200を超える国で少なくとも40,000台のモバイルデバイスがこのトロイの木馬に感染しています。この脅威に関する詳細についてはこちらの記事をご覧ください。

次に登場したAndroid向けバンキング型トロイの木馬は Android.BankBot.104.origin です。このトロイの木馬はユーザーの銀行口座の残高を確認し、残高が残っていた場合はそれらをユーザーの口座から犯罪者の口座に密かに送金します。

Android.Locker ファミリーに属するランサムウェア型トロイの木馬もまた、依然としてAndroidユーザーにとって深刻な脅威となっています。これらのトロイの木馬は感染させたモバイルデバイスをロックし、解除するために金銭を要求しますが、より危険なバージョンは写真やドキュメント、動画、音楽などを含んだあらゆるファイルを暗号化する機能を備えています。多くの場合、身代金として要求される金額は数百ドルを超えます。2016年にもこれらトロイの木馬の拡散が続きました。そのピークは2016年初めとなっていますが、1年を通して540,000件を超える Android.Locker がDr.Web for Androidによって検出されています。

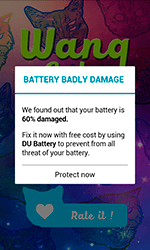

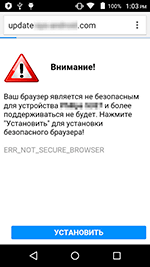

2016年にはGoogle Play上でトロイの木馬が多数発見されています。3月には、デバイスのバッテリーが破損しているなどというメッセージを表示させることでユーザーを脅すマルウェアプログラム Android.Spy.277.origin が発見されました。ユーザーはバッテリーを修復するためのアプリケーションをインストールするよう誘導されます。同様のトロイの木馬は4月にも登場し、 Android.Click.95 と名付けられました。このトロイの木馬は、自身の設定内で指定されたアプリケーションが感染したデバイス上に存在するかどうかを確認します。アプリケーションが存在しなかった場合は偽のWebサイトを開き、現在のブラウザは安全でないため別のブラウザを使用するようユーザーに警告します。一方、アプリケーションが存在した場合は、バッテリー不具合などの別の警告を表示させます。これらの偽の問題を解決するために、ユーザーは悪意のあるアプリケーションをインストールするよう促されます。

6月には同じくGoogle Play上で Android.PWS.Vk.3 が発見されました。VKオーディオプレイヤーとしての機能を備えたこのトロイの木馬は、ユーザーのVKプロフィールのログイン情報を盗んでサイバー犯罪者へ送信します。同月後半には Android.Valeriy.1.origin が登場しました。このトロイの木馬はユーザーに携帯電話番号を入力させるための疑わしいサイトを広告として表示させます。番号を入力したユーザーは有料サービスに登録され、モバイルアカウントからは毎日一定の料金が引き落とされていきます。登録確認メッセージは Android.Valeriy.1.origin によってブロックされるため、被害者は自分がサービスに登録していることに気が付きません。また、このトロイの木馬は広告をタップし、リンクを開き、悪意のあるものを含む望まないアプリケーションをダウンロードする機能を備えています。

7月には Android.Spy.305.origin がGoogle Play上で発見されました。このトロイの木馬の主な目的は迷惑な広告を表示させることでした。続けて Android.SockBot.1 の発見もありました。インストールされると、 Android.SockBot.1 は密かにインターネットに接続し、モバイルデバイスをプロキシサーバーとして動作させます。この方法によって、サイバー犯罪者はインターネットに接続しているリモートコンピューターやその他のシステムに匿名で接続することが可能になります。そのほか、 Android.SockBot.1 はネットワークトラフィックを傍受・リダイレクトし、機密情報を盗み、Webサーバーに対してDDoS攻撃を実行することができます。11月には Android.MulDrop.924 が登場しました。その機能の一部は2つの補助モジュール内にあり、それらは暗号化され、 Android.MulDrop.924 のリソースカタログにあるPNG イメージ内に隠されています。これらコンポーネントの1つは無害な機能を実行するだけでなく、トロイの木馬作成者が利益を得るために使用する複数の広告プラグインを含んでいました。そのうちの1つが悪意のあるモジュールである Android.DownLoader.451.origin です。このモジュールは密かにアプリケーションをダウンロードし、それらをインストールするようユーザーを誘導します。また、デバイスのステータスバーに広告を表示する機能も備えていました。

2016年にはiOSユーザーもまた攻撃の対象となりました。2月、潜在的に危険なプログラムである Program.IPhoneOS.Unwanted.ZergHelper がApp Store内で発見され、Dr.Webのウイルスデータベースに追加されました。このプログラムは、Appleによって検証されていない有料アプリケーションのハッキングされたバージョンをユーザーがダウンロードしてしまうことを可能にするものでした。また、App Storeをすり抜けてアップデートをダウンロードし、ユーザーのApple IDとパスワードを要求します。3月には、同じくユーザーのApple IDとパスワードを要求する IPhoneOS.AceDeciever.6 が発見されています。このトロイの木馬は、「爱思助手」と名付けられたアプリケーションがインストールされているWindows搭載コンピューターにUSBケーブル経由でモバイルデバイスが接続された場合に、そのモバイルデバイス上に自動的にインストールされていました。iTunesの代替プログラムとして配信されていたこのアプリケーションは、 Trojan.AceDeciever.2 としてウイルスデータベースに追加されました。

今後の傾向と予測

2016年におけるマルウェアの状況を分析した結果から、情報セキュリティにおける今後について次のような予測が導き出されます。まず初めに、IoT(Internet of Things)を感染させるLinux向けトロイの木馬の増加が予測されます。また、TelnetおよびSSHプロトコルを使用した、または現在知られているマルウェアプログラムを用いた攻撃も増加するものと考えられます。新たな機能が開発され、これらトロイの木馬に追加される可能性があります。その結果、様々なネットワークサーバーや異なるWebリソースのITインフラストラクチャに対する攻撃が増え、ますます激化するものと考えられます。

暗号化ランサムウェアはWindowsのみでなくLinuxやAndroid、macOSを搭載するコンピューターやデバイスを攻撃することができることから、依然として最も危険な脅威であると考えられています。今後はその暗号化アルゴリズムがより複雑になり、ランサムウェア型トロイの木馬の数が大幅に増加するものと考えられます。

2017年の3つ目の傾向は、Android向けトロイの木馬、中でも特にバンキング型トロイの木馬とその新たな亜種の増加であると予測されます。その利便性の良さからオンラインバンキングシステムは非常に人気が高いということは周知の事実です。そのことが、あらゆる違法な方法で収益を得ようと試みるサイバー犯罪者を惹きつける結果となっています。マルウェアによる攻撃からAndroidシステムを守ろうとするGoogle社の試みもむなしく、未だ数多くのトロイの木馬による攻撃が続いています。

拡散方法にも変化が見られるでしょう。既に、システム上にトロイの木馬をインストールする様々なスクリプトを含んだ大量メール配信の増加が確認されています。これらのスクリプトは様々なスクリプト言語で書かれていますが、中でも特に多く使用されているのがJavaScriptです。メール添付ファイルについては、Officeアプリケーションの既知の脆弱性を悪用したファイルがしばしば発見されています。2017年には、より幅広い感染方法が用いられるようになるということは間違いありません。