2016年12月2日

株式会社Doctor Web Pacific

11月は情報セキュリティに関して動きの多い月となりました。ロシアの銀行を狙ったボットネット、そして建設用クレーンを製造する会社に対する標的型攻撃を実行するトロイの木馬がDoctor Webスペシャリストによって発見されています。そのほか、Google Play上で配信されていたアプリケーションに埋め込まれていた悪意のあるプログラムが100万件を超えてダウンロードされていました。

11月の主な傾向

- ロシアの銀行を攻撃するボットネットの登場

- 建設用クレーンを製造する会社を狙った標的型攻撃

- Google Play上でAndroid向けトロイの木馬を発見

11月の脅威

専門分野を狙った、またはいわゆる標的型攻撃用の悪意のあるプログラムはあまり多くはありません。Doctor Webでは2011年に薬局や製薬企業から情報を盗むよう設計されたトロイの木馬 BackDoor.Dande について報告しました。その4年後には防衛関連企業を攻撃する BackDoor.Hser.1 が発見され、そして2016年11月後半、新たなバックドア BackDoor.Crane.1 が登場しました。このバックドア型トロイの木馬は、建設用クレーンを製造するロシアの企業のコンピューターから重要な文書や社員の仕事上のやり取りに関する情報を盗みます。また、定期的にスクリーンショットを撮り、それらをC&Cサーバーへ送信していました。

Doctor Webのスペシャリストは、 BackDoor.Crane.1 の作成者はWebサイトrsdn.orgなどの様々なソースからコードをコピーしているものと考えています。この推測は、リソースにアクセスする際にUser-Agentの値に「RSDN HTTP Reader」が使用されているという点、そしてリソース内に削除し忘れたと考えられる見えないウィンドウ「About the Bot project」が含まれているという点によって裏付けられています。

BackDoor.Crane.1 は複数のモジュールを持ち、それらのモジュールは、それぞれ特定の機能を実行します。以下はその例です:

- コマンドインタープリタ「cmd」を使用して、受け取ったコマンドを実行する

- 指定されたリンクからファイルをダウンロードし、コンピューター上の特定のフォルダに保存する

- フォルダコンテンツの一覧を生成し、C&Cサーバーへ送信する

- スクリーンショットを撮り、C&Cサーバーへ送信する

- 指定されたサーバーにFTPプロトコル経由でファイルをロードする

- 指定されたサーバーにHTTPプロトコル経由でファイルをロードする

また、このバックドアはPythonで書かれた2つのトロイの木馬 Python.BackDoor.Crane.1 および Python.BackDoor.Crane.2 をダウンロードし、起動させることができます。この脅威に関する詳細についてはこちらの記事をご覧ください。

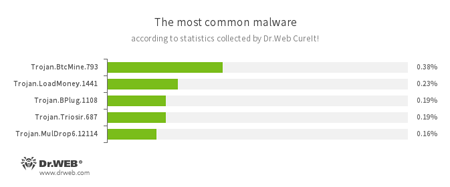

Dr.Web CureIt!による統計

- Trojan.BtcMine.793

感染させたコンピューターのリソースを密かに使用し、Bitcoinなどの暗号通貨を生成するよう設計されたトロイの木馬です。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Trojan.BPlug

ユーザーがWebページを閲覧する際に迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。 - Trojan.Triosir.687

ユーザーがWebページを閲覧する際に迷惑な広告を表示させる、Webブラウザのプラグインです。 - Trojan.MulDrop6.12114

別の悪意のあるプログラムをコンピューター上にインストールするトロイの木馬です。

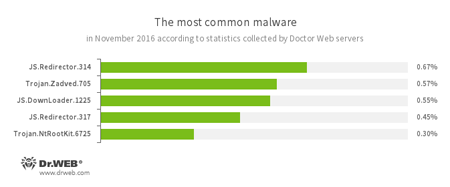

Dr.Webの統計サーバーによる統計

- JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.NtRootKit.6725

感染させたシステム内に自身を隠ぺいするルートキットトロイの木馬です。悪意のある機能を実行するために、自身のコードを実行中のプロセス内に挿入します。

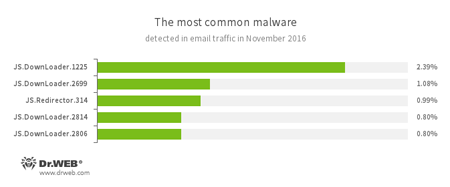

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。

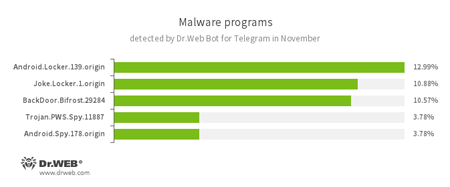

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - BackDoor.Bifrost.29284

サイバー犯罪者から受け取ったコマンドを実行するバックドア型トロイの木馬です。 - Trojan.PWS.Spy.11887

ユーザーのパスワードなどの個人情報を盗む、Windows向けトロイの木馬です。 - Android.Spy

Androidを標的とする多機能なトロイの木馬ファミリーです。SMSを送受信する、GPS位置情報を取得する、ブラウザ内のブックマークを読み込み保存する、デバイスのIMEIおよび電話番号を取得することができます。

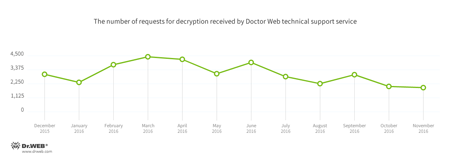

暗号化ランサムウェア

2016年11月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの16.97%

- Trojan.Encoder.761 — リクエストの14.54%

- Trojan.Encoder.3953 — リクエストの5.55%

- Trojan.Encoder.3976 — リクエストの3.79%

- Trojan.Encoder.567 — リクエストの1.50%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

危険なWebサイト

2016年11月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は254,736件となっています。

| 2016年10月 | 2016年11月 | 推移 |

|---|---|---|

| +338,670 | +254,736 | -24.78% |

Webサイトのいくつかは実際には詐欺サイトではなく、政府公式Webサイトを模倣したもので、フィッシングサイトで使用されるものと同様の手法を用いてユーザーを欺いていました。これらサイトの所有者は、しばしば違法な広告を展開している営利組織です。

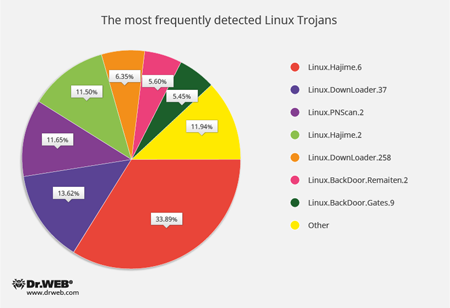

非推奨サイトLinuxを標的とするトロイの木馬

11月初めより、Doctor WebではLinux向けトロイの木馬による攻撃が389,285件確認されています。そのうち79,447件がSSHプロトコル経由、309,838件がTelnetプロトコル経由によるものとなっています。以下の円グラフは最も多く検出されたLinux向けトロイの木馬の割合を示しています:

- Linux.Hajime

Linuxを標的とし、Telnetプロトコル経由で拡散されるワームのファミリーです。ブルートフォースアタックによってパスワードを取得し、ログインに成功した後、悪意のあるモジュールがアセンブラ言語で書かれたMIPS/ARMアーキテクチャ向けのローダーをシステム上に保存します。このローダーがトロイの木馬のメインモジュールをダウンロードし、次に、このモジュールがコンピューターを分散型P2Pボットネットに接続させます。 - Linux.DownLoader

感染したコンピューター上に他のマルウェアをダウンロード・インストールするよう設計された、Linux向けの悪意のあるプログラムやスクリプトのファミリーです。 - Linux.PNScan.2

Linuxルーターを感染させるよう設計されたネットワークワームです。このワームは自身でデバイスを感染させ、ポート9000と1337を開放し、これらのポート経由で受け取ったリクエストを処理し、C&Cサーバーに接続します。 - Linux.BackDoor.Remaiten

DDoS攻撃を実行するよう設計されたLinux向けトロイの木馬のファミリーです。Telnet プロトコルを使用してデバイスをハッキングし、ブルートフォースアタックによってパスワードを取得することができます。成功すると、アセンブラ言語で書かれたローダーをコンピューター上に保存し、このローダーによって他のトロイの木馬がダウンロード・インストールされます。 - Linux.BackDoor.Gates

バックドアとして機能し、DDoS攻撃を実行するLinux向けトロイの木馬のファミリーです。そのほか、サイバー犯罪者から受け取ったコマンドを実行します。

その他の脅威

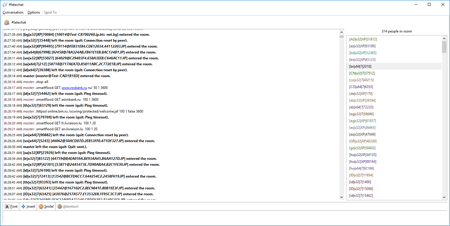

11月、DDoS攻撃を実行するよう設計されたボットネットがDoctor Webセキュリティリサーチャーによって発見されました。犯罪者は悪意のあるIRCボットである BackDoor.IRC.Medusa.1 を使用していました。このトロイの木馬は特定のチャットチャンネルに接続した後、IRC(インターネット・リレー・チャット)プロトコル経由でコマンドを受け取ります。

BackDoor.IRC.Medusa.1 は複数の種類のDDoS攻撃を実行し、サイバー犯罪者からの指示に従って、感染させたコンピューター上に実行ファイルをダウンロードしてそれらを起動させます。Doctor Webでは、ロシアの銀行Sberbankのサーバーに対する大規模な攻撃に、このトロイの木馬が使用されていたものと確信しています。2016年11月11日から14日の間にサイバー犯罪者はrosbank.ru(Rosbank)、eximbank.ru(Eximbank of Russia)のWebサイトに対して繰り返し攻撃を行っていました。この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

11月、無害なGoogle Playアプリケーションとして拡散されていた Android.MulDrop.924 がDoctor Webセキュリティリサーチャーによって発見されました。このトロイの木馬は悪意のあるプログラムをダウンロードし、迷惑な広告を表示させます。このアプリケーションのダウンロード数は合計で100万件を超えていました。11月後半には、ポピュラーなAndroidデバイス上にプリインストールされたトロイの木馬Android.Spy.332.originが発見されています。この悪意のあるプログラムは、アプリケーションを密かにダウンロード、インストール、削除し、ユーザーの個人情報を犯罪者のサーバーに送信します。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- Google Playアプリケーションをダウンロードし、それらをインストールするようユーザーを誘導するトロイの木馬 Android.MulDrop.924 を発見。このトロイの木馬は迷惑な広告を表示させることもできます。

- 一部のモバイルデバイス上にプリインストールされ、ソフトウェアをダウンロード、インストール、削除する機能を備えたAndroid.Spy.332.originが登場

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。