2016年10月17日

株式会社Doctor Web Pacific

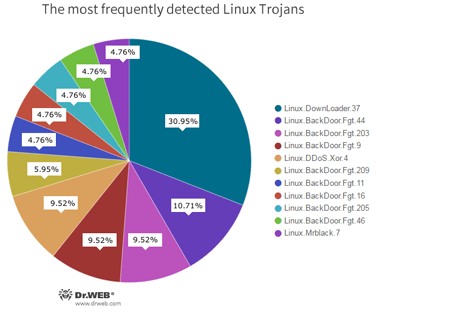

現時点で、IoTを標的とするトロイの木馬の多くがDDoS攻撃を実行するためのボットネットを作成する目的で拡散されていますが、一部のトロイの木馬は感染させたデバイスをプロキシサーバーとして動作させる目的で使用されています。2016年9月中旬以降、Doctor WebではLinux向けトロイの木馬による攻撃が11,636件確認されており、そのうち9,582件がSSHプロトコル経由、2,054件がTelnetプロトコル経由によるものとなっています。サイバー犯罪者によって15の異なるマルウェアプログラムがインストールされており、それらの大半は Linux.DownLoader、 Linux.DDoS、 Linux.BackDoor.Fgtファミリーに属するものでした。以下の円グラフは最も多く検出されたLinux向けトロイの木馬の割合を示しています。

これらの統計から、DDoS攻撃を実行するよう設計されたトロイの木馬のうち最も多く拡散されているのは Linux.Downloader.37 であるということが分かります。その他のLinux向けトロイの木馬 Linux.Mrblack、 Linux.BackDoor.Gates、 Linux.Mirai、 Linux.Nyadrop、 Perl.Flood、 Perl.DDoSファミリーもまた、DDoS攻撃を実行します。異なる多数の亜種が検出されているLinux.BackDoor.Fgtには、MIPS、SPARC、m68k、SuperH、PowerPCおよびその他のアーキテクチャ向けのバージョンが存在します。 Linux.BackDoor.Fgt もまたDDoS攻撃を実行することができます。

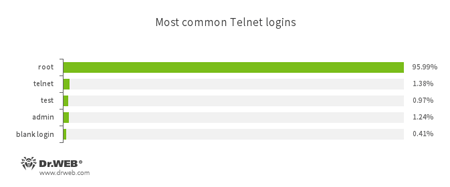

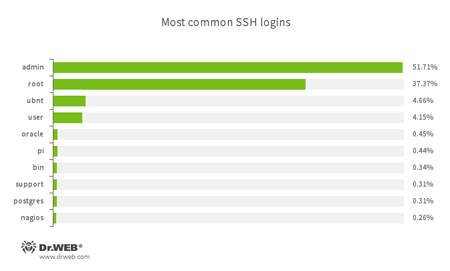

これらトロイの木馬は全て、サイバー犯罪者がログイン認証を割り出し、TelnetまたはSSHプロトコル経由で接続を確立した後にデバイス上にダウンロードされています。犯罪者の使用するログインは、Telnetプロトコル経由の場合は「root」、SSHプロトコル経由の場合は「admin」となっています:

以下の表はLinuxデバイスをハッキングする際に犯罪者によって使用されるログインとパスワードの一般的な組み合わせです。

| SSH | ||

|---|---|---|

| ログイン | パスワード | デバイス/アプリケーション(推定) |

| Informix | Informix | IBMのInformix関係データベース管理システム (RDBMS) 製品群 |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios ServerおよびNetwork Monitoringソフトウェア |

| nagios | Nagios | Nagiosソフトウェア |

| cactiuser | Cacti | Cactiソフトウェア |

| root | Synopass | Synologyソフトウェア |

| admin | Articon | ProxySG - Blue Coat SystemsのセキュアWebゲートウェイ |

| Telnet | ||

| Root | xc3511 | 監視カメラ |

| Root | Vizxv | Dahua監視カメラ |

| Root | Anko | Anko監視カメラ |

| Root | 5up | TP-Linkルーター |

| Root | XA1bac0MX | CNB監視カメラ |

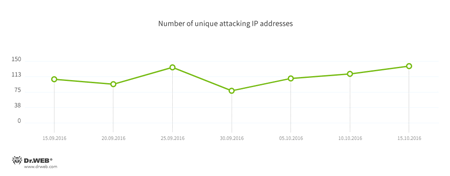

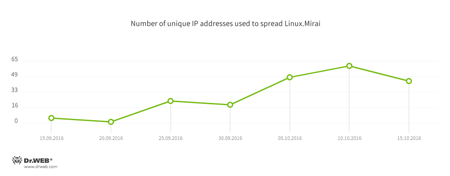

Doctor Webによるモニタリングの結果、Linuxデバイスに対する攻撃に使用されていたIPアドレスの平均数は100となっています:

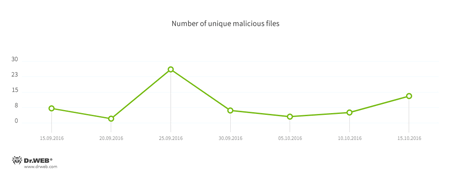

サイバー犯罪者によってハッキングされたデバイス上にダウンロードされていた悪意のあるファイルの数は数個から数十個と幅があります:

注目すべき点として、脆弱なデバイス上にダウンロードされるLinux.Miraiに関する統計が挙げられます。そのソースコードが一般に公開されて以来、このトロイの木馬の人気はウイルス開発者の間で飛躍的に高まりました。その事実はLinuxデバイス上にマルウェアプログラムをダウンロードする際に使用されていたIPアドレス数の増加として表れています:

10月には、Linux.Miraiを拡散するために Linux.Luabot ファミリーに属するトロイの木馬が使用されていました。また、9月の末には、「MalwareMustDie」ブログの著者によって報告されていた Linux.Nyadrop.1 による攻撃がDoctor Webのスペシャリストによって確認されました。攻撃の際に使用されていたログインとパスワードの組み合わせから、このトロイの木馬を拡散させていた犯罪者はTP-Linkルーターを標的の1つとしていたことが伺えます。 Linux.Nyadrop.1 の実行ファイルサイズはわずか621バイトで、感染させたデバイス上に別のマルウェアプログラムをインストールするために使用されていました。

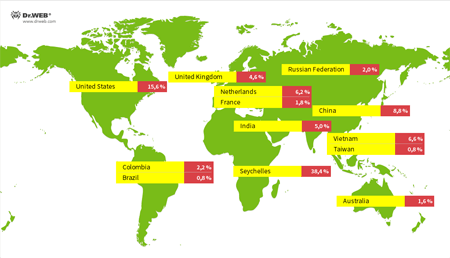

以下の図は、Linuxデバイス上にマルウェアプログラムをインストールする際に使用されていたIPアドレスの地理的分布を表しています:

Doctor WebではLinuxマルウェアの状況について注意深く監視を続け、新たな脅威についてタイムリーな情報を提供していきます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments