2016年10月4日

株式会社Doctor Web Pacific

2016年9月、Doctor WebのアナリストはLinuxを標的とした複数の悪意のあるプログラムについて解析を行いました。月の始めにはRust言語で書かれたトロイの木馬が発見され、続けて、DDoS攻撃を実行するよう設計されたトロイの木馬が発見されました。9月下旬には、DDoS攻撃を行うLinux向けトロイの木馬ファミリーがセキュリティリサーチャーによって解析され、また、システムプロセス内に自身を挿入することのできるAndroid向けマルウェアが発見されました。

9月の主な傾向

- Rust言語で書かれたLinux向けトロイの木馬の出現

- DDoS攻撃を実行するよう設計された新たなLinux向けトロイの木馬の拡散

- システムプロセス内に自身を挿入することのできるAndroid向けトロイの木馬の登場

9月の脅威

DDoS攻撃を実行するよう設計されたトロイの木馬は特に目新しいものではありません。それらの一部はMicrosoft Windowsを搭載したコンピューターのみを感染させますが、Linuxを感染させるものも存在します。 Linux.Mirai はそのようなトロイの木馬の1つです。

Linux.Mirai の最初の亜種は2016年5月に登場し、 Linux.DDoS.87 という名前でDoctor Webウイルスデータベースに追加されています。このトロイの木馬はx86、SPARC、ARM、MIPS、SH-4、M68Kアーキテクチャで動作し、DDoS攻撃を実行するよう設計されていました。また、 Linux.DDoS.87 は Linux.BackDoor.Fgt ファミリーと同様の機能をいくつか備えていました。Doctor Webでは、この Linux.BackDoor.Fgt ファミリーの亜種の1つについて2014年に報告しています。 Linux.DDoS.87 は感染したコンピューター上で起動されるとメモリ内で他のトロイの木馬のプロセスを探し、それらを終了させます。このトロイの木馬は以下のDDoS攻撃を実行することができます:

- UDPフラッド

- GREを使用したUDPフラッド

- DNSフラッド

- TCPフラッド(複数の種類)

- HTTPフラッド

2016年8月の初め、この危険なトロイの木馬の新たな亜種が発見され、 Linux.DDoS.89 と名付けられました。この亜種は Linux.DDoS.87 と同じ機能を多く備えていますが、その一方で大きな違いも見られます。 Linux.DDoS.89 では起動の手順が異なり、また、自身のプロセスを削除から保護するメカニズムも変更されています。そのほか、HTTPフラッド攻撃を行いません。そして最後に、 Linux.DDoS.89 には新たなコンポーネントが含まれています。 Linux.BackDoor.Fgt の全ての亜種で使用されていたtelnetスキャナーです。このスキャナーはインターネット上の脆弱なコンピューターを探し、telnetプロトコルを使用してそれらに接続します。

9月には、このトロイの木馬のアップデートされたバージョンである Linux.Mirai が発見されました。このトロイの木馬の一部のサンプルには自身を削除する機能が備わっていました。 Linux.Mirai はウォッチドッグタイマーをオフにすることができ(システムのハングや再起動を防ぐため)、また、再びHTTPフラッド攻撃を行うようになっています。この脅威に関する詳細についてはこちらの記事をご覧ください。

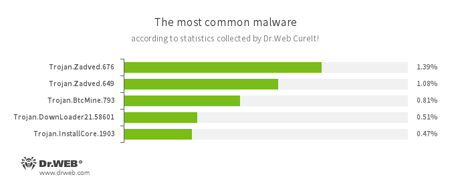

Dr.Web CureIt!による統計

- Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.BtcMine.793

感染させたコンピューターのリソースを密かに使用し、Bitcoinなどの暗号通貨を生成するよう設計されたトロイの木馬です。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.InstallCore.1903

望まない悪意のあるアプリケーションをインストールするトロイの木馬です。

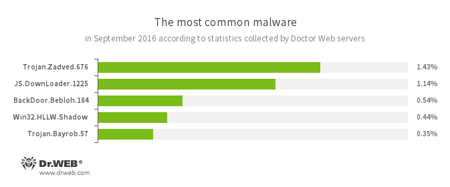

Dr.Webの統計サーバーによる統計

- Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - BackDoor.Bebloh.184

他のアプリケーション内への挿入を実行し、サイバー犯罪者から受け取ったコマンドを実行することのできるバックドア型トロイの木馬です。 - Win32.HLLW.Shadow

リムーバブルメディアやネットワークドライブ経由で自信を複製するワームです。また、標準的なSMBプロトコルを使用してネットワーク経由で拡散されます。C&Cサーバーから実行ファイルをダウンロードし、実行するよう設計されています。 - Trojan.Bayrob.57

感染させたコンピューターから機密情報を盗み、その他の悪意のある動作を実行するトロイの木馬です。

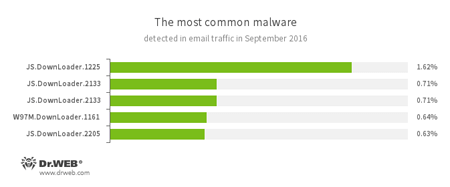

メールトラフィック内で検出された脅威の統計

- JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - W97M.DownLoader

主にMicrosoft Word 文書の添付されたEメールによって拡散される悪意のあるプログラムです。感染させたコンピューター上に別のマルウェアをダウンロードします。

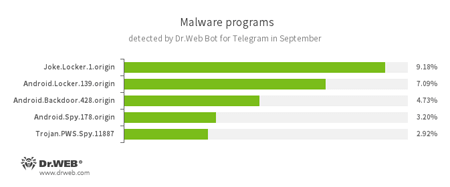

Dr.Web Bot for Telegramによって収集された統計

- Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Android.Backdoor.428.origin

サイバー犯罪者から受け取ったコマンドを実行するAndroid向けトロイの木馬です。亜種のバージョンによって、このトロイの木馬はSMSメッセージを送信する、ブラウザでURLを開く、デバイスおよびユーザーの連絡先に関する情報を収集する、他のアプリケーションをダウンロードする、などの動作を実行することができます。 - Android.Spy

Androidを標的とする多機能なトロイの木馬ファミリーです。SMSを送受信する、GPS位置情報を取得する、ブラウザ内のブックマークを読み込み保存する、デバイスのIMEIおよび電話番号を取得することができます。 - Trojan.PWS.Spy.11887

ユーザーのパスワードを含む個人情報を盗む、Windows向けトロイの木馬です。

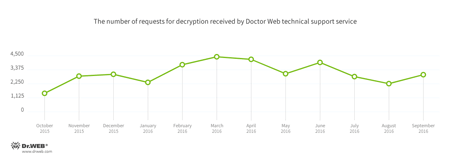

暗号化ランサムウェア

2016年9月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.717 — リクエストの25.64%

- Trojan.Encoder.602 — リクエストの21.53%

- Trojan.Encoder.143 — リクエストの5.11%

- Trojan.Encoder.126 — リクエストの4.51%

- Trojan.Encoder.126 — リクエストの4.26%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

危険なWebサイト

2016年9月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は298,985件となっています。

| 2016年8月 | 2016年9月 | 推移 |

|---|---|---|

| +245,394 | +298,985 | +21.8% |

Linuxを標的とするトロイの木馬

9月の前半、プログラム言語Rustで書かれた新たなLinux向けトロイの木馬がDoctor Webのスペシャリストによって発見されました。 Linux.BackDoor.Irc.16 と名付けられたこのトロイの木馬は、IRC(インターネット・リレー・チャット)プロトコル経由でサイバー犯罪者からコマンドを受け取り、それらを実行する典型的なバックドアプログラムです。この脅威に関する詳細についてはこちらの記事をご覧ください。

その後、また別のLinux向けトロイの木馬である Linux.DDoS.93 が発見されました。このトロイの木馬はDDoS攻撃のほか、以下のコマンドを実行することができます:

- 悪意のあるプログラムをアップデートする

- コマンドで指定されたファイルをダウンロードし、起動させる

- 自身を削除する

- 指定されたポートに対してUDPフラッド攻撃を行う

- ランダムなポートに対してUDPフラッド攻撃を行う

- スプーフィングによるUDPフラッド攻撃を行う

- TCPフラッド攻撃を行う

- TCPフラッド攻撃(最大で4096バイトのランダムなデータをパケットに追加)

- GETリクエストを使用したHTTPフラッド攻撃を行う

- POSTリクエストを使用したHTTPフラッド攻撃を行う

- HEADリクエストを使用したHTTPフラッド攻撃を行う

- 指定されたパラメータを持つHTTPリクエストを255のランダムなIPアドレスに対して送信する

- 実行を終了する

- PINGコマンドを送信する

この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

9月、ユーザーに気付かれることなく様々なプログラムをダウンロード・インストールするよう設計された Android.Xiny ファミリーに属する新たな亜種がDoctor Webのアナリストによって発見されました。これらトロイの木馬には、システムアプリケーションのプロセスを感染させ、悪意のあるプラグインを実行させる機能が追加されていました。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- システムアプリケーションのプロセス内に自身を挿入し、悪意のあるプラグインを実行する Android.Xiny ファミリーに属するトロイの木馬を発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments