2016年8月19日

株式会社Doctor Web Pacific

Linux.Rex.1と名付けられたこの新たなトロイの木馬はKernelmodeフォーラムのユーザーによって初めて発見され、Drupalを使用して作成されたWebサイトを攻撃の対象とすることから「Drupalランサムウェア」と呼ばれていました。しかしながら、このトロイの木馬の持つ機能はそれだけに留まらないということがDoctor Webスペシャリストによって明らかになりました。

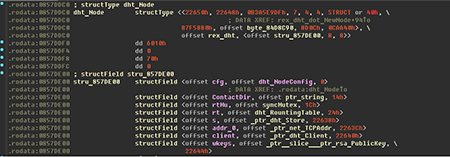

今日のボットネットは2つの種類に分類することができます。1つ目はC&Cサーバーを使用してコマンドを受け取るタイプのボットネットです。2つ目は感染した1台のシステムから別の感染したシステムへと情報を直接送信するボットネットで、これらはピアツーピア(P2P)ボットネットと呼ばれています。 Linux.Rex.1 は感染した別のコンピューターとデータを共有するためのプロトコルを使用することで、P2Pボットネットを作成することができます。トロイの木馬が起動されると、感染したコンピューターは、そのネットワークのノードの1つとして動作するようになります。

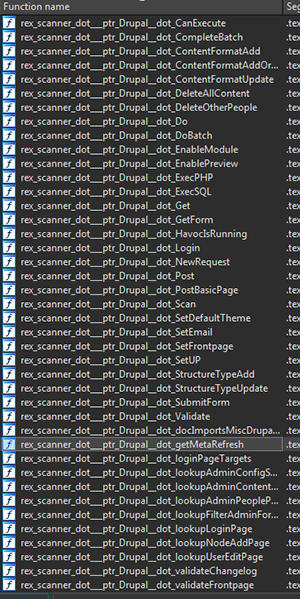

Linux.Rex.1 はHTTPSプロトコル経由で指令を受け取り、必要に応じてそれらを他のボットネットノードへ送信します。このトロイの木馬は、サイバー犯罪者からのコマンドに従って、指定されたIPアドレスに対するDDoS攻撃を開始・停止することができます。また、特殊なモジュールを使用してネットワークをスキャンし、Drupal、Wordpress、Magento、JetSpeedなどのCMSを使用して管理されるWebサイトを探します。さらに、AirOSを搭載したネットワークハードウェアを探し出し、既知の脆弱性を悪用することで、リモートサーバー上に保存されたユーザーリスト、SSH公開鍵、ログイン認証情報を取得することができますが、これらの情報については入手に失敗する場合もあります。

そのほか、Linux.Rex.1 はWebサイトの所有者に対してスパムメールを送信し、サーバーに対してDDoS攻撃を行うと脅す機能を備えています。メールの送信先が間違っていた場合、サイバー犯罪者は、受け取ったメールをWebサイト所有者にリダイレクトするようそれらの受信者に対して要求します。DDoS攻撃を回避するために、被害者は暗号通貨Bitcoinで身代金を支払わなくてはなりません。

Linux.Rex.1 はDrupalを使用して作成されたWebサイトをハッキングするために既知の脆弱性を悪用します。SQLインジェクションを実行した後、システム内に自身をログインさせ、ハッキングに成功すると、自身のコピーをサイト内にロードして起動させます。こうして、 Linux.Rex.1 は自身を複製し、ユーザーの介入なしに拡散されます。

Linux.Rex.1 はWebサイト所有者やLinuxユーザーにとって深刻な脅威となっています。Dr.Web for Linuxのデータベースには Linux.Rex.1 のシグネチャが既に追加されており、Doctor Webのアンチウイルス製品はこのトロイの木馬を検出・削除することができます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments