2016年5月12日

株式会社Doctor Web Pacific

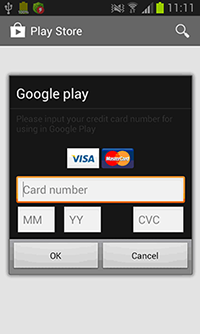

2014年4月に発見された Android.SmsSpy.88.origin の初期のバージョンは極めて初歩的な構造を持っていました。当初、このトロイの木馬は銀行のワンタイムパスワードを含んだSMSメッセージを横取りすることでテキストメッセージの送信や通話の発信を密かに実行するよう設計されていました。その後、クレジットカードの情報を盗む機能が追加され、中でも特に、ユーザーがGoogle Playまたは有名なロシアの銀行によって開発されたバンキングアプリケーションを起動した際に、動作中のアプリケーションの前面に偽の入力フォームを表示させるようになりました。ユーザーによって入力された情報は直ちにサイバー犯罪者へ送信されます。

このトロイの木馬の最初のバージョンは全て、ロシアおよびCIS諸国のユーザーを攻撃の対象としており、スパムSMSによって拡散されていました。メッセージにはインターネット上に掲載した通知に対する返答を確認するためのリンクが含まれています。これらのリンクをクリックしてしまったユーザーは無害なプログラムを装った悪意のあるアプリケーションを拡散する偽のWebサイトへとリダイレクトされます。

その後、このバンキングトロイの木馬を使用した攻撃は大きく減少しましたが、2015年の終わり、世界各地でAndroidデバイスを感染させる、より高度かつ新たな Android.SmsSpy.88.origin の出現がDoctor Webセキュリティリサーチャーによって確認されました。

以前のバージョンと同様、このトロイの木馬もAdobe Flash Playerなどの無害なプログラムを装って拡散されています。起動されると、できる限り長くデバイス上に留まるためにユーザーに対して管理者権限を要求します。

Android.SmsSpy.88.origin はインターネット接続を確立し、Wi-Fiまたは携帯電話事業者の通信チャンネルを使用することでその接続を維持します。こうして、トロイの木馬はC&Cサーバーと接続されたままの状態を維持し、動作のエラーが発生することを防ぎます。続けて、感染させたデバイスに対しユニークな識別子を生成します。この識別子はその他の技術的情報と共に、感染したデバイスが登録されたサーバーへ送信されます。

Android.SmsSpy.88.origin の主な目的はオンラインバンキングプログラムから認証情報を盗み、それらをサイバー犯罪者へ送信することです。これにより、被害者のアカウントから密かに金銭を盗むことが可能になります。そのために、トロイの木馬はその設定ファイル内で指定されたバンキングアプリケーションがデバイス上で起動しているかどうかを確認します。トロイの木馬が監視することのできるアプリケーションの数は亜種によって異なりますが、Doctor Webではおよそ100のアプリケーションが確認されています。

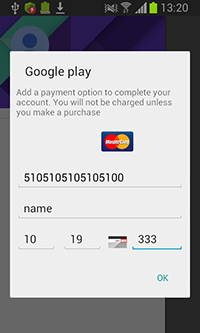

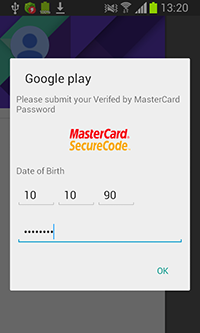

指定されたアプリケーションの1つが起動されると、 Android.SmsSpy.88.origin はWebViewを使用して、オンラインバンキングプログラムのユーザーアカウントへアクセスするための偽の入力フォームを表示させます。ユーザーが情報を入力すると、それらはサーバーへと送信され、その結果、犯罪者が被害者のバンクアカウントに対するコントロールを掌握します。

Android.SmsSpy.88.origin の主な特徴として、世界中にあるほとんど全ての銀行のクライアントを攻撃することができるという点が挙げられます。そのために、サイバー犯罪者は偽の認証フォームの新しいテンプレートを作成し、設定ファイルを更新するようトロイの木馬に対してコマンドを送信するだけでいいのです。更新が終わると、必要なバンキングアプリケーションの名前が設定ファイルに追加されます。

ユーザーアカウントのログインおよびパスワードを盗むのみでなく、 Android.SmsSpy.88.origin はユーザーの銀行カードに関する情報を盗もうと試みます。一部のシステムプログラムやポピュラーなアプリケーションの起動を監視し、それらが実行されると直ちにGoogle Play決済サービスの偽のフォームを表示させます。

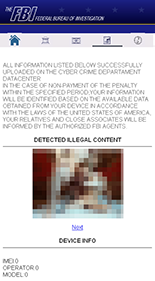

このトロイの木馬は、その他の悪意のある動作を実行することも可能です。そのような動作には、SMS およびMMSメッセージを送信する、USSDリクエストを送信する、連絡先リスト上にある全ての番号に対してSMSメッセージを送信する、保存された全てのメッセージをサーバーへ送信する、ロック画面にパスワードを設定する、特別に作成されたダイアログを使用してホーム画面をロックするなどがあります。ホーム画面をロックするコマンドを受け取った場合、トロイの木馬は偽のダイアログを表示させます。ダイアログには、ユーザーはポルノ画像を違法に保存・配信しており、デバイスのロックを解除したければiTunesギフトカードを購入するようにと脅迫するテキストが表示されます。

このように、 Android.SmsSpy.88.origin はバンキングトロイの木馬およびスパイウェアとしてのみでなく、ランサムウェア型トロイの木馬としても動作することで、犯罪者が騙されやすいユーザーから金銭を盗み取ることを可能にしています。

また、Android.SmsSpy.88.origin は一部のアンチウイルスプログラムやサービスユーティリティの動作を妨害し、それらの起動を妨げるというセルフプロテクション機能も備えています。

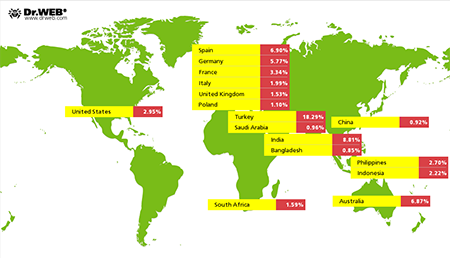

2016年の初めより、Doctor Webセキュリティリサーチャーは Android.SmsSpy.88.origin の様々な亜種に感染したモバイルデバイスから成る50を超えるボットネットへのアクセスに成功しています。その分析結果によると、200を超える国で少なくとも40,000台のモバイルデバイスがこのトロイの木馬に感染しています。

感染数の多い国は、トルコ(18.29%)、 インド(8.81%)、 スペイン(6.90%)、 オーストラリア(6.87%)、 ドイツ(5.77%)、 フランス(3.34%)、 米国(2.95%)、 フィリピン(2.70%)、 インドネシア(2.22%)、 イタリア(1.99%)、 南アフリカ(1.59%)、 英国(1.53%)、 パキスタン(1.51%)、 ポーランド(1.1%)、 イラン(0.98%)、 サウジアラビア(0.96%)、 中国(0.92a%)、 バングラデシュ(0.85%)となっています。

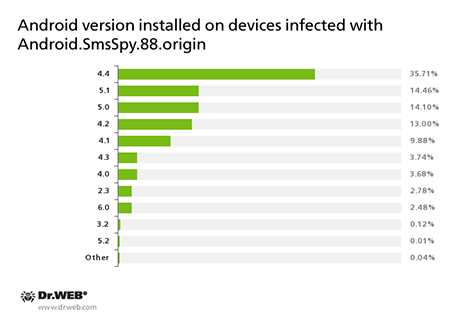

感染したモバイルデバイスの多くはAndroid 4.4(35.71%)、 5.1(14.46%)、 5.0(14.10%)、 4.2(13.00%)、 4.1(9.88%)を搭載したものでした。

Android.SmsSpy.88.origin が広く拡散されている理由として、開発者はこのプログラムを商用製品として様々なアンダーグラウンドフォーラムで宣伝しているという点が挙げられます。このトロイの木馬の購入者は管理者パネルの含まれたサーバーも入手することができ、これにより感染したデバイスを管理することが可能です。

このようなバンキングトロイの木馬からスマートフォンやタブレットを守るため、Doctor Webでは以下のガイダンスに従うことを推奨しています:

- 可能であれば、オンラインバンクでの取引に別のモバイルデバイスを使用する。

- オンラインバンキングサービス経由での口座からの引き出しに限度額を設定する。

- 疑わしいSMSメッセージに含まれたリンクをクリックしない。

- 信頼できないリソースからアプリケーションをダウンロードしない。

- お使いのデバイスをアンチウイルスソフトウェアで保護する。

Dr.Web for Androidは Android.SmsSpy.88.origin を含んだ既知のアプリケーションを全て検出します。そのため、Dr.Webユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments