2014年5月のモバイル脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年6月16日

株式会社Doctor Web Pacific

5月1~31日の間にDr.Web for Androidによって検出された脅威は700万5453件となっています。4月と同様、利益を得るために開発者自身によってアプリケーションに組み込まれた広告モジュールが多く検出されました。中でもAdware.Leadboltファミリーが最も多く全体の9.81% を占め、続いてAdware.Airpush(9.06%)、Adware.Revmobとなっています。

2014年5月に最も多く検出されたAndroidを標的とするマルウェアはAndroid.SmsBot.120.origin(3.36%)、Android.Backdoor.69.origin(2.71%)、Android.SmsBot.105.origin(1.89%)となっています。以下の表は、5月にDr.Web Anti-virus for Androidによってモバイルデバイス上で最も多く検出された脅威です。

| ? | Threat name | % |

|---|---|---|

| 1 | Android.SmsBot.120.origin | 3,36 |

| 2 | Android.Backdoor.69.origin | 2,71 |

| 3 | Android.SmsBot.105.origin | 1,89 |

| 4 | Android.SmsSend.685.origin | 1,37 |

| 5 | Android.SmsBot.122.origin | 1,21 |

| 6 | Android.SmsSend.1215.origin | 0,96 |

| 7 | Android.SmsSend.315.origin | 0,91 |

| 8 | Android.Spy.83.origin | 0,91 |

| 9 | Android.SmsSend.859.origin | 0,88 |

| 10 | Android.SmsSend.991.origin | 0,86 |

最も多い検出数は5月17日に記録された29万2336件で、一方、最も少ない検出数は5月8日の18万9878件となっています。

Security Auditor(OSの脆弱性を検出する特別なコンポーネント)によって検出された脆弱性は99万5966件でした。Dr.Web for Androidによって複数の脆弱性が検出されています。

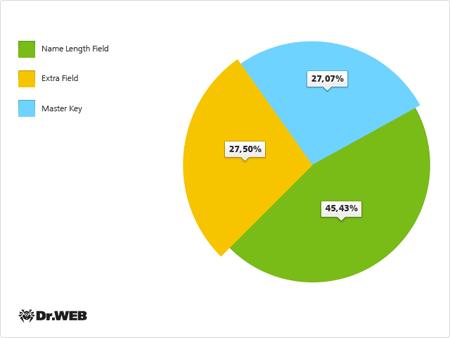

- マスターキーと呼ばれる脆弱性は、同じ名前を持つ2つのファイルを含んだパッケージからのデジタル署名の無いアプリケーションのインストールを許可してしまうというAndroidセキュリティルーチンの欠陥です。

- Extra FieldおよびName Length Fieldと呼ばれる脆弱性は、改変したapkパッケージ内にトロイの木馬の実行ファイルを忍ばせ、インストールの際に自動認証をすり抜けることを可能にしてしまいます。

以下の円グラフは2014年5月1~31日にモバイルデバイス上で検出されたそれら脆弱性の種類別の割合です。

Doctor Webによって収集された統計によると、ユーザーの81.03%が「提供元不明アプリのインストール」設定を有効にしています。その結果、マルウェアがデバイス上に侵入する危険性を高めています。また、18.97%のユーザーが「USBデバッグ」モードを有効にしており、デバイス上に保存されたデータの漏えいを招く危険性が生じています。さらに、3.84%のユーザーがルート化されたデバイスを使用しています。ルート化されたデバイスでは感染リスクが高まり、マルウェアの削除が困難になります。

Doctor Webでは今後も統計の監視を続け、脅威およびセキュリティに関する最新の情報をユーザーの皆様にお届けします。