webページをすり替える危険なトロイの木馬

ウイルスアラート | 全てのニュース | ウイルスデータベース

2013年5月13日

株式会社Doctor Web Pacific

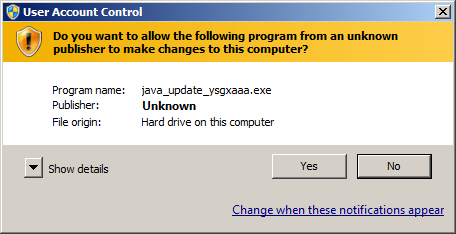

このトロイの木馬は2つのコンポーネントで構成されています。ドロッパーと、ペイロードの格納されたダイナミックライブラリです。ドロッパーは、被害者のコンピューター上にインストールされる過程で、ハードディスク上のフォルダの1つに自身のコピーを作成し、起動と同時に実行されます。また、Microsoft Windows Vista上では、UAC(ユーザーアカウント制御)を回避するためにJavaのアップデートを装い、アプリケーションをダウンロードするためのユーザー許可を要求します。

次にドロッパーは、トロイの木馬のコアライブラリをディスク上に保存します。ライブラリは、感染したコンピューター上で実行中の全てのプロセス内に埋め込まれますが、動作を続けることが出来るのはMicrosoft Internet Explorer、Mozilla Firefox、Opera、Safari、Google Chrome、Chromium、Mail.Ru Internet、Yandex.Browser、Rambler.nichromeブラウザのプロセス内でのみになります。ライブラリ内にはTrojan.Mods.1の動作に必要な全てのデータを含んだ設定ファイルが、暗号化された形で保存されています。

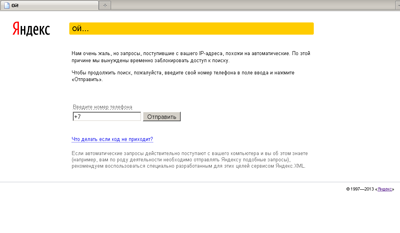

Trojan.Mods.1の主な機能は、サイトのDNS名をIPアドレスに変換するシステム機能を傍受することで、ユーザーの訪問したwebページを犯罪者の作成したページとすり替えるというものです。その結果ユーザーは、目的のページの代わりに偽のページへとリダレクトされ、そこで携帯電話の番号を入力して4012という番号から受信したSMSに返信するよう促されます。指示に従ってしまったユーザーのアカウントからは、一定の金額が引き落とされることになります。

Trojan.Mods.1には、特定のグループのアドレスに対するブラウザのリダレクトを無効にする特別なアルゴリズムが備わっています。

Dr.Webのウイルスデータベースには既にTrojan.Mods.1のシグネチャが追加されているため、Doctor Web製品のユーザーに対して危害が及ぶことはありません。