Counter-Strikeのプレーヤーにトロイの木馬警告

ウイルスアラート | 全てのニュース | ウイルスデータベース

2011年08月10日掲載

株式会社Doctor Web Pacific

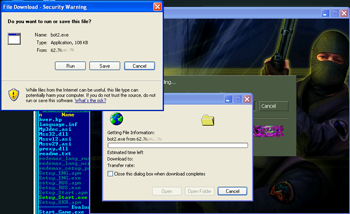

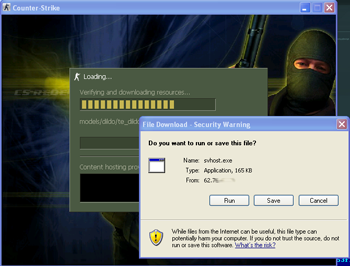

通常、Counter-Strikeサーバーとの接続が確立されると、ユーザーはゲームに必要なコンポーネントをリモートホストからダウンロードします。その際、ユーザーに対して2つの実行ファイル(svhost.exeとbot2.exe)と、今年の始めにCounter-Strike.cmdとして配信されたadmin.cmdファイルをダウンロードするように促すブラウザウィンドウが表示されます。このような動作は正常なCounter-Strikeには見られませんので注意してください。

Doctor Webのウイルスアナリストによる分析で、次のような手法が明らかになりました。攻撃者グループがCounter-Strikeのゲームサーバーをセットアップし、トロイの木馬Win32.HLLW.HLProxyを配信します(これは少し前に「便利な」アプリケーションとしてCounter-Strikeプレーヤーの間で広がり、多くの人が進んで自分のパソコンにダウンロード、インストールしたものです)。

このトロイの木馬の配布方法は若干風変りでもあります。ユーザーがゲームサーバーに接続すると、サーバー広告やその管理者によって設定されたルールセットを持つMOTDウェルカムスクリーンが表示されます。ウィンドウにはHTMLファイルが含まれており、MOTDファイルは、ユーザーを犯罪者がコントロールするサーバーへリダイレクトしてしまうIFRAMEを含んでいます。

このトロイの木馬の真の目的は、プレーヤーのコンピューターにプロキシサーバーを導入することです。このプロキシサーバーは同じコンピューター上のCounter-Strikeゲームサーバーを真似て、情報をVALVEのサーバーに送信します。トロイの木馬であるこの偽ゲームサーバーにアクセスすると、クライアントのソフトウェアは攻撃者のコントロールするゲームサーバーにリダイレクトされ、プレーヤーはそこからトロイの木馬Win32.HLLW.HLProxyを受け取ってしまいます。下のスクリーンショットはこのトロイの木馬の活動例で、1つのIPアドレスを持つ複数のゲームサーバーが感染したコンピューター上で動作しています。

さらに、このトロイの木馬はゲームサーバー及びVALVEのサーバーにDDoSアタックを行うことも可能で、多くのサーバーが使用出来なくなる場合もあります。犯罪者の目的の1つは、ゲームサーバーへの迷惑なDDoSアタックに加え、感染者を増やし、ゲームサーバーのオーナーからお金をせしめることかもしれません。現在のところ、サーバーに接続したユーザーはトロイの木馬の他に「ギフト」を貰ってしまうようです。

Doctor Webのウイルスアナリストによってsvhost.exeファイルがTrojan.Click1.55929に隠されていることが判明しました。ひとたびトロイの木馬が感染したシステム内に侵入すると、C:\Program Files\Common Filesフォルダ内に自身のコピーをSVHOST.EXEという名前で作成し、それを起動して悪意のあるタスクを実行します。

現在ではこれらの脅威のシグネチャはDr.Webウイルスデータベースに加えられています。Counter-Strikeのプレーヤーは常に警戒を怠らず、ブラウザのプロンプトに同意してコンピューター上に実行ファイルをダウンロード、インストールしないことを推奨します。

Doctor Webは、この脅威の検出にご尽力頂いたMichael Maltsev氏に対して感謝の意を表します。