2011年4月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2011年05月11日掲載

株式会社Doctor Web Pacific

新たなモバイルマルウェア

Android向けの最初の本格的なバックドアが4月に発見され、現在ではそのよく知られた亜種が既に2つ存在しています。Android.Crusewinはいくつかの新しい手法を使って広がり、これまでに知られていないペイロードを含んでいます。被害者は次のようなメッセージを受け取ります:「MMS / GPRS / EDGEのアップデートされたコンフィギュレーションを受け取りました。新しいコンフィギュレーションを使うには次のリンクに進んでください: http://.../flash/MM329.apk»」。このリンクをクリックすると、Trojan APK(Androidパッケージ。このフォーマットのソフトウェアはAndroidマーケットで入手できます。)がダウンロードされてしまいます。

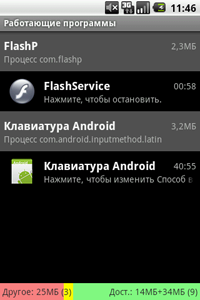

画像1. Android.Crusewin

インストール後、トロイの木馬がXMLコンフィギュレーションファイルをダウンロードします。この悪意のあるプログラムは、サーバーからの指令でSMSを送信するなどの、あらゆる機能を備えています。

モバイルOSが複雑化しデバイスのパフォーマンスが向上すると共に、スマートフォンマルウェアもまた複雑になり、PC向けのウイルスと同じような特徴を持つようになりました。Android.Crusewindのようなプログラムの登場は以前から予測されていました。モバイルプラットフォーム向けアンチウイルスソフトウェアの普及によって、ウイルス製作者はx86プラットフォームを狙ったマルウェアが持つルートキットなどの特徴をトロイの木馬に導入してくると推定されます。

Android向けの新しいトロイの木馬もいくつか発見されました。Android.Spyの新しいバージョンとAndroid.SmsSendです。

Android.Spy.54は、Androidプラットフォーム向けのアプリケーションを提供する中国のウェブサイトwww.nduoa.com上で発見されました。このトロイの木馬はプログラムPaojiao(選択した番号への発信、SMSの送信を許可するウィジェット)に含まれていました。合法的なプログラムの一部として拡散する手法は、スマートフォンを感染させるAndroid.Spyに一般的なものです。

Android.Spyの新しい亜種はバックグラウンドサービスに登録し、悪意のあるサイトに接続して被害者の個人情報を送信します(IMEI やIMSIなどを犯人に)。さらにトロイの木馬が、感染したデバイスからスパムSMSの送信を開始するコマンドやブラウザのブックマークに特定のサイトを勝手に追加するコマンドを含んだXMLコンフィギュレーションファイルをダウンロードします。

Adobe製品にさらなる脆弱性

3月のレビューでAdobeソフトウェアの脆弱性について記載しましたが、インターネット上でいくつかのサンプルが既に入手可能になっていた一方で脆弱性を閉じるのには1週間かかりました。

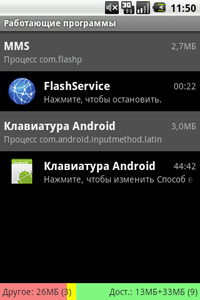

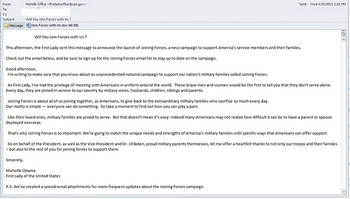

2011年4月8日に新たな脆弱性CVE-2011-0611が明らかになり、その技術的解説や導入のインストラクション(?)がその後すぐに公表されました。前回と同じように、トロイの木馬SWFオブジェクトがMS Officeドキュメント(docファイル)やPDFファイルに埋め込まれ、ユーザーは脆弱性を悪用したExploit.Rtf.based、及びExploit.PDF.2177を含んだスパムメッセージを受け取るようになります。

画像2. Exploit.Rtf.based

画像3. Exploit.PDF.2177

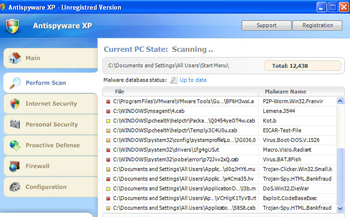

大量メール、及び偽のアンチウイルスソフトウェア

また先月は、一般的なトロイの木馬Trojan.Download.64325の多くの亜種を含んだ大量メールがありました。2週間の間にこのダウンローダーの亜種がいくつか発見されました。このトロイの木馬はTrojan.FakeAlert.20509を被害者のコンピューターにダウンロードし、メールの送信はBlackEnergyボットネット経由で行われました。ボットネットの解析によって、膨大な数の企業、特にSecureMedical Incのような製薬会社のメールアドレスを含んだメールリストが明らかになりました。このことは、メールアドレスデータベースの情報がスパマーに漏えいした可能性を示唆しています。

ソーシャルネットワークサイト上の偽リンク、及び手法

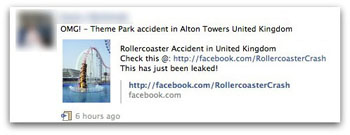

ソーシャルネットワークに潜む詐欺師達はあらゆる道徳基準を無視し、トップニュースに対するユーザーの関心を悪用し続けています。アミューズメントパークで起きた事故を録画した動画が公開され、続けて犯罪者は、ユーザーを悪意のあるリンクに誘い込むためにこの事故に関する記事をFacebookのトピックとして利用しました。

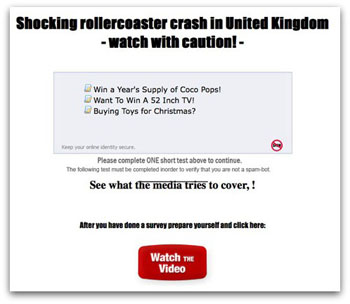

画像4、5. イギリスのアミューズメントパークで起きた事故に関するニュースレター

その他、イギリスのロイヤルウェディングもまた囮として利用されました。それらのリンクをクリックしたユーザーは、偽のアンチウイルスソフトウェアを拡散するサイトに導かれます。

画像6. イギリスのロイヤルウェディングに関するニュースへの偽のリンク

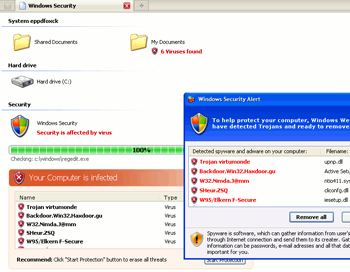

画像7. 偽のページ

画像8. 悪意のあるリンクをクリックしてダウンロードされたTrojan.FakeAlertのインターフェース

結論

今やウイルス攻撃の新しいターゲットが確立されたと言えるでしょう。攻撃者はモバイルプラットフォームに対する関心を高めてきています。PCプラットフォーム向けのウイルス製作者が得た技術や経験が、現在では、複雑さと多様性を増してきているAndroidに対するマルウェアの開発に使われています。近い将来には、ライバルプラットフォームであるiOSも狙われる可能性が高いでしょう。

4月にメールトラフィック内で検出されたウイルス

01.04.2011 00:00 - 30.04.2011 23:00 |

||

1 |

12454766 (27.22%) |

|

2 |

4602849 (10.06%) |

|

3 |

3548126 (7.75%) |

|

4 |

2805880 (6.13%) |

|

5 |

2252602 (4.92%) |

|

6 |

1482644 (3.24%) |

|

7 |

1111063 (2.43%) |

|

8 |

1098522 (2.40%) |

|

9 |

912229 (1.99%) |

|

10 |

797515 (1.74%) |

|

11 |

752502 (1.64%) |

|

12 |

653112 (1.43%) |

|

13 |

629032 (1.37%) |

|

14 |

573559 (1.25%) |

|

15 |

563802 (1.23%) |

|

16 |

552961 (1.21%) |

|

17 |

536032 (1.17%) |

|

18 |

532366 (1.16%) |

|

19 |

526171 (1.15%) |

|

20 |

505686 (1.11%) |

|

| 総スキャン数: | 32,697,947,759 |

| 感染数: | 45,761,288 (0.14%) |

4月にユーザーのコンピューター上で検出されたウイルス

01.04.2011 00:00 - 30.04.2011 23:00 |

||

1 |

18929309 (25.86%) |

|

2 |

18457256 (25.22%) |

|

3 |

10341001 (14.13%) |

|

4 |

7473876 (10.21%) |

|

5 |

2744737 (3.75%) |

|

6 |

2583200 (3.53%) |

|

7 |

1786547 (2.44%) |

|

8 |

948927 (1.30%) |

|

9 |

897812 (1.23%) |

|

10 |

685507 (0.94%) |

|

11 |

580001 (0.79%) |

|

12 |

533596 (0.73%) |

|

13 |

513468 (0.70%) |

|

14 |

423250 (0.58%) |

|

15 |

213901 (0.29%) |

|

16 |

161020 (0.22%) |

|

17 |

155310 (0.21%) |

|

18 |

151285 (0.21%) |

|

19 |

147664 (0.20%) |

|

20 |

143945 (0.20%) |

|

| 総スキャン数: | 218,706,105,678 |

| 感染数: | 73,187,388 (0.03%) |