2014年7月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年8月26日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年7月にコンピューター上で最も多く検出された脅威は、ポピュラーなブラウザ向けの広告プラグインでした。これらのプラグインはwebページ上に迷惑なバナーを表示させます。これらマルウェアの種類は増加を続けており、7月に最も多く検出されたマルウェアのリストにはTrojan.BPlug.100、 Trojan.BPlug.48、 Trojan.BPlug.46、 Trojan.BPlug.102、 Trojan.BPlug.28、 Trojan.BPlug.78、 Trojan.BPlug.79が含まれていました。これらはすべて同じペイロードを持っていますが、その機能に違いがあります。7月に最も多く検出された脅威は、感染させたシステム上に別のマルウェアやアプリケーションをインストールするTrojan.Packed.24524で、Dr.Webソフトウェアによって検出された脅威全体の0.56%、Dr.Web CureIt!によって検出されたマルウェアの1.59%を占めていました。また、広告トロイの木馬であるTrojan.InstallMonsterファミリーも多く検出されています。

7月にメールトラフィック内で最も多く検出された脅威は、ユーザーを偽のサイトへとリダレクトするTrojan.Redirect.195とTrojan.Redirect.197、およびこちらの記事で紹介された危険なマルウェアBackDoor.Tishop.122となっています。このトロイの木馬は感染させたコンピューター上に悪意のある別のソフトウェアをダウンロードすることで、アンチウイルスによって保護されていないシステムをマルウェアの巣窟へと変化させます。

Doctor Webによって監視が続けられているボットネットに関しては、大きな変化は見られませんでした。Win32.Rmnet.12ボットネットには1日に約25万台の感染したホストが追加され、Win32.Sectorボットネットでは65,000台、Trojan.Rmnet.19ボットネットでは約1,100台となっています。BackDoor.Flashback.39に感染したMacから成るボットネットには現在14,000台のボットが含まれています。

暗号化トロイの木馬

Trojan.Encoderプログラムはユーザーにとって最も危険な脅威であると言えるでしょう。このトロイの木馬の最初の亜種は2006~2007年に発見され、ユーザーは重要なデータを暗号化された上、それらを解除するための金銭を犯罪者から要求されるようになりました。当時、そのような事例は未だ数が少なく、犯罪者の使用する暗号化手法もさほど高度なものではなかったため、Doctor Webでは直ちに復号化ユーティリティをリリースすることに成功しました。しかしながら、その後、犯罪者はより複雑な暗号化アルゴリズムを導入することでマルウェアの完成度を上げていきました。その結果、2009年の1月には暗号化トロイの木馬の39種類の亜種がインターネット上で拡散され、その数は現在では数百種類にも上っています。

暗号化トロイの木馬は、Eメール、ソーシャルネットワークやメッセージングプログラム経由でのダウンロードリンクの配信(この場合、マルウェアは動画コーデックとして被害者のコンピューター上にダウンロードされるケースが多く確認されています)、などの様々な手法によって拡散されています。犯罪者はソーシャルエンジニアリングを含む利用可能なありとあらゆる手法を用いていると言えます。

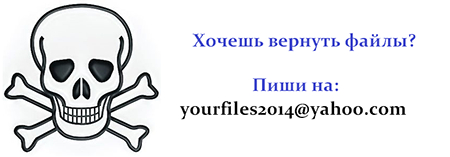

これら暗号化トロイの木馬は、異なる暗号化アルゴリズムを持ち、異なるプログラミング言語で記述されていますが、その動作はほとんど同じです。感染したコンピューター上で起動されるとディスク上に保存されたファイル(ドキュメント、写真、音楽、動画、時にデータベースおよびアプリケーションまで)を検索し、それらを暗号化した後、復号化のための金銭を要求します。要求の内容はテキストドキュメントや動画、デスクトップ壁紙のスクリーンショットとしてディスク上に保存、またはwebページとして保存され自動実行リストに追加されます。通常、犯罪者は被害者との通信にフリーのメールアドレスを使用しています。

Trojan.Encoder.398 ransom demand

犯罪者はこれらのプログラムを定期的に暗号化、リパックすることで、それらの署名がウイルスデータベースに直ちに追加されることを防いでいます。そのため、最新のアンチウイルスソフトウェアを使用している場合でも、暗号化トロイの木馬からの100%の保護は保証されません。さらに、今日のトロイの木馬エンコーダは暗号化キーの生成に異なる手法を用いています。感染したシステム内で生成されたキーが犯罪者のサーバーへ送信され、その後ソースのキーファイルが削除される場合もあれば、逆にトロイの木馬がサーバーからキーを受け取る場合もあります。ただし、多くの場合キーの生成アルゴリズムは不明であり、そのためファイルの復号化(特に、トロイの木馬の実行ファイルがディスク上に残っていない場合)は常に可能なわけではなく、特定のバージョンのTrojan.Encoderでは特に難しくなっています。

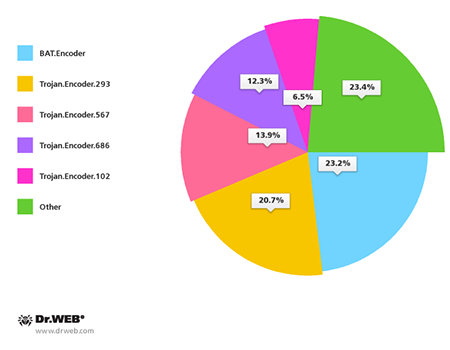

2014年7月、トロイの木馬エンコーダによって被害を受けたユーザーからの320件を超えるリクエストがDoctor Webテクニカルサポートサービスに寄せられ、ファイルの多くがBAT.Encoderプログラムによって暗号化されていることが判明しました。このトロイの木馬はファイルの暗号化にGPG Cryptographyおよび.batスクリプトを使用しています。2番目に多く寄せられたリクエストは、Delphiで書かれたTrojan.Encoder.293によって被害を受けたユーザーからのものでした。このトロイの木馬はXORおよびRSAアルゴリズムを用いて2段階でファイルを暗号化します。また、Trojan.Encoder.293の前のバージョンであるTrojan.Encoder.102も多くのシステムを感染させています。このトロイの木馬はRSAアルゴリズムを使用してファイルを暗号化するため、プライベートキー無しでデータを復元することが非常に難しくなっています。また、32ビットコードを使用することで、4 GBを超えるサイズのファイルの先頭にデータを書き込むことができ、それらのファイルを修復不可能な状態に破損させます。以下の円グラフは2014年7月にDoctor Webテクニカルサポートサービスに寄せられたリクエストの、暗号化トロイの木馬のバージョンごとの割合です。

7月には、暗号化トロイの木馬の中でも最も精度が高いとされるTrojan.Encoder.686の大規模な拡散がありました。このトロイの木馬は、長い間ロシアのユーザーを標的としてきましたが、最近発見された英語バージョンの存在によって、その攻撃範囲の拡大が示唆されています。Trojan.Encoder.686は、暗号化キー無しでのデータの復元を不可能にする強力な暗号化メカニズムを用いています。このトロイの木馬はシステム内での自身の動作を隠ぺいするため、すべてのファイルを暗号化した後で初めてC&Cサーバーに接続し、データを送信します。この機能は、暗号化の間もC&Cサーバーへの接続を維持する他のすべての暗号化トロイの木馬と異なる、Trojan.Encoder.686の大きな特徴であると言えます。また、C&CサーバーはTorネットワーク内に置かれているため無効化することができません。

トロイの木馬エンコーダによるダメージを防ぐ最も効果的な方法は、重要なデータをタイムリーにリムーバブルメディア上にバックアップすることです。このトロイの木馬によってファイルを暗号化されてしまった場合は、次の手順に従ってください。

- 警察に連絡する

- OSを再インストールしない

- ハードドライブ上にあるファイルを削除しない

- 暗号化されたデータを自身で復元しようとしないこと

- Doctor Webテクニカルサポートに連絡する(ファイルを送信する際に「修復依頼」を選択してください。Doctor Webソフトウェアを購入されたユーザーはこのサービスを無料でご利用いただけます。)

- トロイの木馬によって暗号化されたファイルをチケットに添付する

- ウイルスアナリストからの返答をお待ちください。大量のリクエストが寄せられるため、時間がかかる場合があります。

7月のその他の脅威

犯罪者はインターネットバンキングのセキュリティをすり抜けるためにトロイの木馬を利用し続けています。7月には、スイス、オーストリア、ドイツ、日本にある数十の銀行のカスタマーアカウントを狙ったバンキングトロイの木馬であるTrojan Retefeについての解析が行われました。攻撃は2つの段階で行われ、まず被害者はWindowsアップデートプログラムのインストールを促すメールを受け取ります。このプログラムが実際はTrojan Retefeです。このマルウェアの機能によって、犯罪者は感染したシステム上のインターネットトラフィックをコントロールし、webブラウザ内のアンチフィッシングツールを回避することが可能になります。感染させたシステムの設定に対して必要な変更を加えた後、Trojan Retefeは自身を削除することで、アンチウイルスソフトウェアによって検出されることを防ぎます。被害者はオンラインバンキングを使用するたびに偽のサイトへと飛ばされ、そこでアカウント情報を提供するよう促されます。2つ目の段階として、被害者はアカウントへのアクセスパスワードを生成するためのAndroidアプリケーションをインストールするよう促されますが、このアプリケーションもまた別のトロイの木馬です。このアプリケーションは、銀行から受信したSMSをユーザーに気づかれずに犯罪者のサーバー、または犯罪者の管理する別のモバイルデバイスへ転送します。被害者の認証情報およびSMS認証コードを入手することで、犯罪者はユーザーのバンクアカウントに対する完全なコントロールを掌握することができます。Retefeの様々な亜種が、Trojan.MulDrop5.9243、 Trojan.PWS.Panda.5676、 Trojan.Siggen6.16706として、またAndroid 向けモジュールがAndroid.Banker.11.originとしてDr.Web によって検出されています。

POS端末を狙った攻撃も続いています。7月には、119カ国5,600台のコンピューターから成るボットネットが発見され、バンクカード情報を盗むために使用されていました。2014年2月以降、犯罪者は感染させたデバイスを使用してPOS端末に対するブルートフォースアタックを繰り返してきました。5台のボットネットC&Cサーバーが発見され、そのうち動作を停止している3台がイラン、ドイツ、ロシアで、動作中の2台(今年の5月および6月に動作開始)がロシアで発見されています。Dr.WebアンチウイルスソフトウェアはTrojan.RDPBrute.13としてブルートフォースモジュールを検出します。

また7月には、LinuxおよびUnix上のwebサーバーを攻撃するLinux.Roopre.1に関する解析の結果がセキュリティエキスパートによって報告され、Linuxセキュリティの強固さに対する疑問が再び提示された形となりました。このマルチパーパスなモジュラーは、管理サーバーからのコマンドに従って、データの送信、別のソフトウェアのダウンロード、タスクの実行、などの典型的な悪意のあるタスクを実行します。セキュリティアナリストは2台のLinux.Roopre.1 C&Cサーバーへアクセスすることに成功し、その結果、約1,400台のサーバーが感染し、そのうちの多くが米国、ロシア、ドイツ、カナダのものであることが明らかになりました。

モバイル脅威

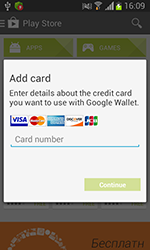

7月にはAndroidを狙った新たな脅威も多く発見され、7月中旬にはロシアのAndroidユーザーからクレジットカード情報を盗むAndroid.BankBot.21.originが登場しました。このトロイの木馬はGoogle Playアプリケーションウィンドウに標準的なクレジットカード情報の入力フォームを表示させ、そこに入力された情報を犯罪者に送信します。さらに、犯罪者から受け取ったコマンドに従って、受信したSMSなどを含む、その他の情報も送信する機能を備えています。この脅威に関する詳細については こちらの記事をご覧ください。

|

|

|

また、Android.Lockerプログラムの新たな亜種がDr.Webデータベースに追加され、Android.Locker.19.originと名付けられた新たなランサムウェアが米国内で拡散されました。このトロイの木馬は感染させたデバイスをロックし、解除するために金銭を要求します。ユーザーによる感染したデバイスの操作が著しく制限されるため、このマルウェアを削除することは非常に難しくなります。

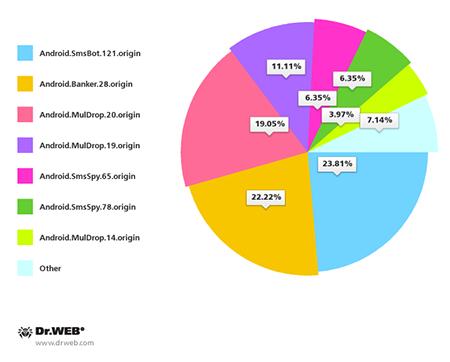

韓国のAndroidユーザーもまた、攻撃の対象となりました。Doctor Web ではAndroidトロイの木馬のダウンロードリンクを含んだスパムメッセージが120件以上検出され、最も多く検出された脅威はAndroid.SmsBot.121.origin、 Android.Banker.28.origin、 Android.MulDrop.20.origin、 Android.MulDrop.19.origin、 Android.SmsSpy.65.origin、 Android.SmsSpy.78.origin、 Android.MulDrop.14.originとなっています。

リンク

ニュース:https://news.drweb.co.jp/

ウイルス脅威に関する最新の統計(ロシア語):stat.drweb.com

ウイルスについて(英語):vms.drweb.com/