2014年4月21日

株式会社Doctor Web Pacific

2014年3月に検出された望まないプログラムや悪意のあるプログラムの数では、13日に最も多い33万4212件が、11日に最も少ない24万4478件が記録され、1日の平均はおよそ25万件となっています。

Dr.Web for Androidによって多く検出された脅威の中には、無料のAndroidアプリを利用して利益を得るアドウェアであるAdware.Revmob、Adware.Airpush、Adware.Leadboltファミリーが含まれていました。最も多く検出されたプログラムは高額な有料SMSを勝手に送信するAndroid.SmsBot.42.originで、同様の機能を持つAndroid.SmsSend.1088.originが続いています。以下の表は、3月にDr.Web Anti-virus for Androidによってモバイルデバイス上で最も多く検出された脅威です。

| № | Threat name | % |

|---|---|---|

| 1 | Android.SmsBot.42.origin | 3,24 |

| 2 | Android.SmsSend.1088.origin, Android.SmsSend.458 | 1,80 |

| 3 | Android.SmsSend.315.origin | 1,75 |

| 4 | Android.SmsSend.1123.origin | 1,66 |

| 5 | Android.SmsSend.859.origin | 1,52 |

| 6 | Android.Spy.83.origin | 1,39 |

| 7 | Android.SmsBot.45.origin | 1,33 |

| 8 | Android.SmsSend.466.origin | 1,23 |

| 9 | Android.SmsSend.939.origin | 0,94 |

| 10 | Android.SmsSend.758.origin | 0,91 |

Dr.Web for Androidには、ハッカーや悪意のあるソフトウェアによって悪用される危険性のあるOSの脆弱性を検出するためのコンポーネントSecurity Auditorが備わっています。Dr.Webによって検出された脆弱性の1つに「マスターキー」と呼ばれる脆弱性があります。この脆弱性は、同じ名前を持つ2つのファイルを含んだパッケージからデジタル署名の無いアプリケーションのインストールを許可してしまうというAndroidセキュリティルーチンの欠陥です。また、改変したapkパッケージ内にトロイの木馬の実行ファイルを忍ばせ、インストールの際に自動認証をすり抜けることを可能にしてしまう2つの脆弱性、Extra FieldおよびName Length Fieldも検出されています。OSは悪意のあるアプリケーションの侵入を許してしまうこのような危険性を脅威として検出することができません。

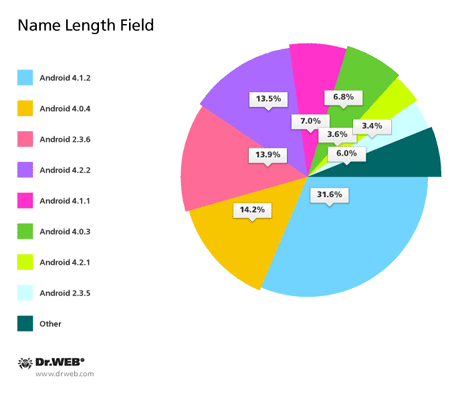

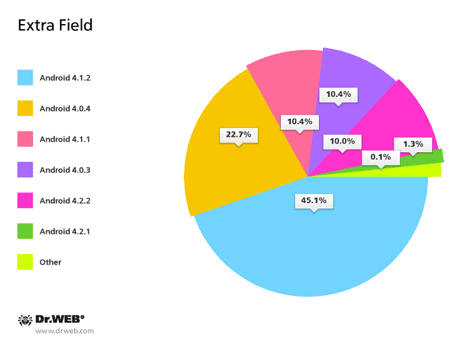

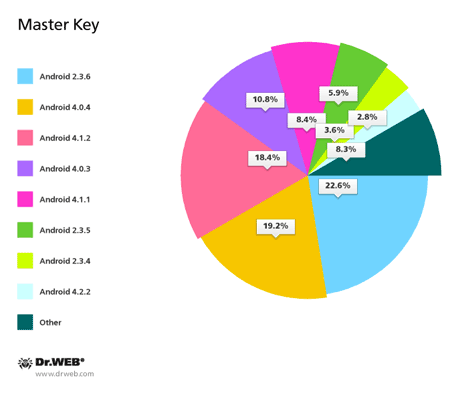

2014年3月31日の時点で、Name Length FieldはDr.Webによって保護されるデバイスの80.19%で検出されており、Extra Fieldは48.56%、マスターキーは46.95%となっています(1台のデバイス上で複数の脆弱性が検出されるケースも見られます)。以下の円グラフは、脆弱性の検出されたデバイスのAndroid OSバージョンごとの割合です。

脆弱性はAndroid 4.1.2および4.0.4で最も多く検出されています。バージョン4.1.2はユーザーに最も人気のあるバージョン(Dr.Webユーザーの27.16%が使用)ですが、バージョン4.0.4はAndroid 2.3.3~2.3.7に次いで3番目に人気のあるバージョン(Dr.Webユーザーの21.14%が使用)となっています。Doctor Webの収集した統計によると、脆弱性を含んだAndroidファームウェアは韓国の有名なメーカーのモバイルデバイスに最も多く組み込まれており、中国のメーカーのモバイルデバイスおよびタブレットが次いで多くなっています。3番目には台湾のメーカーが、4番目にはまた別の韓国のメーカーが続いています。

そのほか、セキュリティルールを無視したユーザーの操作がデバイスの感染を招いてしまうケースもあります。Doctor Webの統計によると、ユーザーの49.74%が「提供元不明アプリのインストール」設定を有効にしています。また、14.8%のユーザーが「USBデバッグ」モードを有効にしており、その結果として、デバイス上に保存されたデータの漏えいを招く危険性が生じています。

Dr.Webユーザーの3.89%が、ルート化によって感染リスクの高まったデバイスを使用しており、13.3%のデバイスでサードパーティ製のAndroidファームウェアが使用されています。これらのファームウェアの多くは中国の複数のメーカーによって提供されており、マルウェア感染のリスクを増大させますが、ユーザーはそのようなリスクに気が付ついてすらいないケースが多く見られます。

Doctor Webでは今後も統計の監視を続け、脅威およびセキュリティに関する最新の情報をユーザーの皆様にお届けします。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments