2013年10月25日

株式会社Doctor Web Pacific

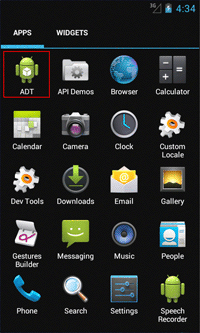

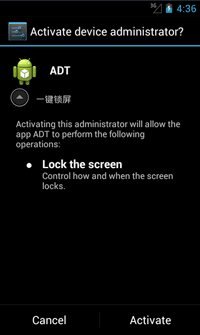

Dr.WebによってAndroid.Spy.40.originと名付けられたこの新たなトロイの木馬は、apkファイルへのリンクを含んだ望まないSMSによって拡散されています。この手法は、Androidマルウェアの拡散方法として東南アジア(主に韓国、日本)で現在最もよく使用されているものです。Android.Spy.40.originはインストールされた後に起動されるとデバイス管理者機能へのアクセス権限を要求し、ホーム画面からそのアイコンを削除しますが、システム内では密かに動作を続けます。

次にトロイの木馬はリモートサーバーに接続し、指示を待ちます。Android.Spy.40.originの実行する主なタスクには以下のものがあります。

- 受信するSMSを傍受し、それらをサーバーに送信する(メッセージはユーザーから隠されます)

- 通話の発信をブロック

- アドレス帳やインストールされたアプリケーションのリストをサーバーに送信

- 受け取ったコマンドで指定されたアプリケーションを削除またはインストール

- コマンド内で設定されたテキストのSMSを特定の番号に送信

Android.Spy.40.originは、個人情報、個人的なやり取りやビジネスでのやり取り、銀行アカウント情報、オンラインバンキングの取引認証に使用されるmTANコードを含んだメッセージを傍受することが可能であるため、非常に危険なプログラムであると言えます。

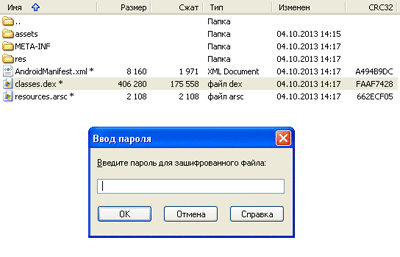

しかしAndroid.Spy.40.originの最も特徴的な機能は、アンチウイルスから逃れるためにAndroidの脆弱性を悪用するというものです。マルウェアを隠すために犯罪者はこのトロイの木馬のapkファイルを改変しています(apkファイルは異なる拡張子を持った標準的なzipアーカイブです)。

zipファイルのフォーマットでは、各ファイルのアーカイブヘッダには「汎用目的のビットフラグ」フィールドが含まれており、0が設定されていればアーカイブ内のファイルが暗号化されている(パスワード保護されている)ことを表します。従って、パスワードが設定されていない場合でも、フィールドに1が設定されていればファイルは暗号化されていると判断されます。

通常であれば、そのようなzipファイルを解凍しようとすると、上の画像のようにパスワードを入力する画面が表示されますが、Androidの脆弱性によって0ビットが無視されるため、プログラムのインストールを許可してしまいます。一方で、アンチウイルスプログラムは「汎用目的のビットフラグ」フィールドを正しく処理します。そのため、例えapkファイル内に含まれた悪意のあるファイルがウイルスデータベースに追加されているものであったとしても、ファイルはパスワード保護されておりスキャンの必要がないと判断されます。

Doctor Webでは迅速にDr.Web for Androidの改良を行い、前述の脆弱性を悪用するマルウェアの検出を可能にしました。その一方でAndroidユーザーの皆様には警戒を怠らず、疑わしいアプリケーションをインストールしたり、心当たりのないSMSに含まれたリンクをクリックしたりすることのないよう強く推奨します。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments