2012年11月14日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって最も多く検出された脅威はTrojan.Mayachokの様々な亜種で、一方、ディスク上で最も多く検出された悪意のあるファイルはこのプログラムによってダウンロードされたBackDoor.IRC.NgrBot.42ファイルでした。Java Runtime Environment の脆弱性を悪用するExploit.CVE2012-1723.13が2位につけ、TTrojan.Mayachok.17994が3位、夏の間首位を譲ることのなかったTrojan.Mayachok.1は4位に落ち着いています。その他、比較的多く検出された脅威にはTrojan.SMSSend、Win32.HLLP.Neshta (2005年から見られるファイルインフェクター)、Trojan.Mayachok.17986、ポリモーフィックファイルインフェクターWin32.Sector.22、BackDoor.IRC.NgrBot.146、 BackDoor.Butirat.201があります。下の表はDr.Web CureIt!によって最も多く検出された脅威Top10です。

| 脅威 | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,34 |

| BackDoor.IRC.NgrBot.42 | 2,18 |

| Exploit.CVE2012-1723.13 | 1,64 |

| Trojan.Mayachok.17994 | 1,47 |

| Trojan.Mayachok.1 | 1,29 |

| Java.Downloader.697 | 1,18 |

| Trojan.SMSSend.2363 | 0,96 |

| Win32.HLLP.Neshta | 0,93 |

| Trojan.Mayachok.17986 | 0,82 |

| Win32.Sector.22 | 0,71 |

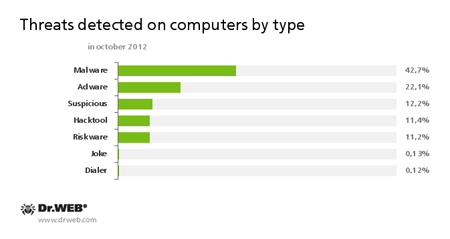

10月に検出された脅威の種類別グラフです。

ボットネット

Doctor Webは、活動中のボットネットに含まれるボット数の推移を監視し続けています。感染したMac OS Xコンピューターで構成される悪名高いボットネット Backdoor.Flashback.39のボット数は、9月30日の109,372台から10月30日の105,730台へとごく僅かながら減少しています。

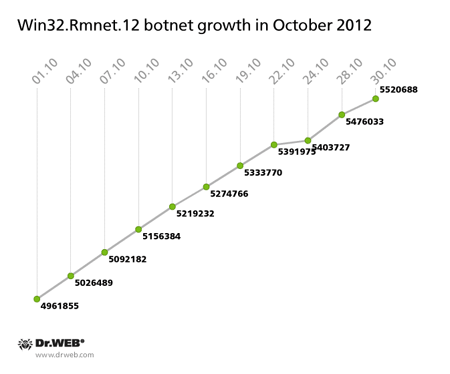

予想に違わず、10月初旬にはWin32.Rmnet.12ボットネットに含まれる感染したホスト数が500万台を超えました。同月の終わりにはその数は550万台に達し、9月における自らの拡大記録を塗り替える形となっています。下のグラフは、このボットネットの拡大推移を表しています。

これまでにも報告してきたとおり、ファイルインフェクターWin32.Rmnet.12は主に東南アジアのコンピューター上で拡散されていますが、ボットネット全体の2.39%を占める132,445台はロシアのものとなっています。

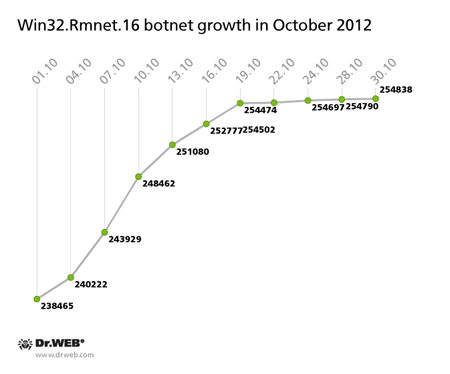

このWin32.Rmnet.12ボットネットもまた緩やかに拡大を続けています。2012年10月30日にはボットの合計数は254,838台に達し、同月の頭から16,373台増加したことになります。下のグラフは、このボットネットの拡大推移を表しています。

悪意のあるスパム

10月の初旬、Google URL shortener(goo.gl)によって作成されたリンクを含んだメッセージの、Skypeによる大量配信が発生しました。リンクをクリックしたユーザーは、BackDoor.IRC.NgrBot.146を含んだZIP アーカイブをダウンロードするよう促されます。Skypeを使用してこのようなメッセージを配信する悪意のあるプログラムは、Trojan.Spamlink.1という名前でDr.Webウイルスデータベースに加えられています。

10月の後半には、電子メールを使用した手法を用いる犯罪者が増加しました。それらはAmazon.com、Microsoft、Fedex、PayPal、さらに予約確認を要求する航空会社からのメールを装っており、多くの場合、ユーザーを別のサイトへリダレクトするためのリンクを含んでいます。次に、そのサイトからロードされたJavaScriptファイルを使用して2つの悪意のあるプログラムBackDoor.Andromeda.22、 Trojan.Necurs.97がダウンロードされます。ユーザーの皆様におかれましては、十分に警戒し、未知の送信者からのメールに含まれたリンクをクリックしないよう注意してください。

Androidに対する脅威

Androidに対する脅威という点においては、2012年10月は比較的穏やかな月でした。同月中にはAndroid.SmsSendプログラムのいくつかのエントリがDr.Webウイルスデータベースに加えられました。これらのトロイの木馬は有料SMSを送信し、様々な有料サービスに加入してデバイスユーザーのアカウントからお金を引き落とします。

Google Playを介してソフトウェアアップデートとして拡散されるトロイの木馬Android.FakeLookout.1.originもまたウイルスデータベースに追加されました。このマルウェアはSMSメッセージ、及びメモリカード上に保存された様々なファイルにアクセスし、それらのデータをリモートサーバーに送信します。このトロイの木馬がGoogle Playから削除された時点で、そのインストール数は50を超えていませんでした。そのため、個人情報に対するその潜在的な危険性にも関わらず、このトロイの木馬はAndroidユーザーにとって重大な脅威ではありません。

また10月にはAndroid.Gongfuマルウェアファミリーの新たな亜種も発見され、Android.Gongfu.10.originとしてウイルスデータベースに加えられています。

今月の脅威:Trojan.GBPBoot.1

10月にDoctor Webのウイルスアナリストによって発見された最も特異なマルウェアの1つにTrojan.GBPBoot.1があります。

悪意のあるペイロードに関しては、Trojan.GBPBoot.1は他の悪意のあるプログラムとなんら変わるところはなく、様々な実行ファイルを感染したシステム上にダウンロードして実行する以上の悪意のある動作は行いません。ただしTrojan.GBPBoot.1は、削除しようという試みに対する本格的な対抗手段を持つ初のトロイの木馬であるという特徴を持っています。

Trojan.GBPBoot.1がシステムを感染させると、1つ目のモジュールがハードディスク上のマスターブートレコード(MBR)を改変し、その後、該当するセクションの最後(ファイルシステムの外)にウイルスインストールコード、トロイの木馬の自動復元モジュール、explorer.exeファイルを含んだアーカイブ、及び設定データを書き込みます。起動されたウイルスインストーラは、設定ファイル、及びシステムサービスとしてシステム内に登録されるダイナミックライブラリをシステムフォルダ内に保存します。

なんらかの理由により悪意のあるサービスのファイルが削除されると(例えば、アンチウイルスソフトウェアによって)、自己復元機能がアクティブになります。トロイの木馬によって書き込まれた悪意のあるMBRコードが、ハードドライブ上に悪意のあるシステムサービスが存在するかどうかを確認します。この処理は標準ファイルシステムNTFS及びFAT32に対応しています。システムサービスが存在しなかった場合、Trojan.GBPBoot.1はexplorer.exeファイルを「自己復元機能」を持つ自身のもので上書きし、Windowsの起動と同時にそれを実行させます。実行されたexplorer.exeの悪意のあるコピーは感染の過程を再度開始し、その後、オリジナルのexplorer.exeを復元して起動させます。このようにTrojan.GBPBoot.1は保護されたシステム内で自身を復元することが可能であるため、様々なアンチウイルスプログラムによる簡単なスキャンでは期待された結果を得ることが難しくなっています。

Dr.Webアンチウイルスソフトウェアは、改変されたMBRの復元を含む、この脅威に対する検出及び修復の機能を備えています。Trojan.GBPBoot.1に関する更なる詳細については、 こちらのDoctor Webニュース記事をご覧ください。

10月のその他の脅威

10月初旬、Doctor Webのウイルスアナリストはスパムを配信するTrojan.Proxy.23012の拡散を確認しました。この脅威に関する詳細については、こちらのDoctor Webニュース記事をご覧ください。

こちらのニュース記事では、Trojan.PWS.Panda.2395を使用して作成されたピアツーピアネットワークを介して10月に集中的に拡散されたトロイの木馬ダウンローダーについて報告すると同時に、Trojan.PWS.Panda.2395の用いる特殊な感染メカニズムについて詳しく紹介しています。10月にメールトラフィック内で検出されたマルウェアTop20

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Trojan.Necurs.97 | 1.40% |

| 2 | Trojan.Oficla.zip | 1.20% |

| 3 | JS.Redirector.145 | 1.13% |

| 4 | Trojan.PWS.Stealer.946 | 0.84% |

| 5 | JS.Redirector.150 | 0.80% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.58% |

| 7 | Exploit.CVE2010-3333.6 | 0.53% |

| 8 | BackDoor.Andromeda.22 | 0.53% |

| 9 | Trojan.PWS.Panda.786 | 0.47% |

| 10 | Trojan.DownLoader6.56603 | 0.47% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 12 | Trojan.Siggen4.25819 | 0.42% |

| 13 | BackDoor.Kuluoz.3 | 0.38% |

| 14 | Trojan.Packed.18626 | 0.36% |

| 15 | Trojan.DownLoader7.6770 | 0.31% |

| 16 | Win32.HLLM.Beagle | 0.31% |

| 17 | Win32.HLLM.Netsky.35328 | 0.29% |

| 18 | Trojan.PWS.UFR.2334 | 0.29% |

| 19 | Trojan.Winlock.6566 | 0.27% |

| 20 | SCRIPT.Virus | 0.24% |

10月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.10.2012 00:00 - 31.10.2012 23:00 | ||

| 1 | Adware.Downware.533 | 0.82% |

| 2 | SCRIPT.Virus | 0.51% |

| 3 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 4 | Adware.Downware.179 | 0.34% |

| 5 | Tool.Skymonk.6 | 0.31% |

| 6 | Trojan.Fraudster.329 | 0.31% |

| 7 | Trojan.Fraudster.296 | 0.30% |

| 8 | Adware.Downware.426 | 0.29% |

| 9 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 10 | Win32.HLLW.Shadow | 0.27% |

| 11 | Tool.Unwanted.JS.SMSFraud.15 | 0.26% |

| 12 | Trojan.Fraudster.320 | 0.26% |

| 13 | Trojan.Fraudster.344 | 0.25% |

| 14 | Trojan.Fraudster.347 | 0.25% |

| 15 | Adware.InstallCore.53 | 0.25% |

| 16 | Trojan.Siggen4.23472 | 0.24% |

| 17 | JS.IFrame.317 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.23% |

| 19 | Trojan.SMSSend.2363 | 0.23% |

| 20 | Adware.Downware.316 | 0.23% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments