2012年5月9日掲載

株式会社Doctor Web Pacific

世界規模で攻撃されるMac

BackDoor.Flashback.39マルウェアを用いてハッカーによって作成された史上初のボットネットは、文字通りの意味で80万台を超えるMac OS X搭載コンピューターを、そしてまた比喩的な意味では多数の情報ポータルサイトおよびメディアを襲いました。このニュースはまたたく間に世界中に広がり、センセーションを巻き起こしました。

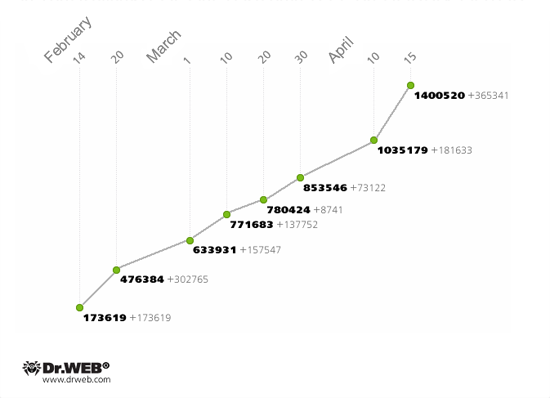

3月の下旬にDoctor Webウイルスラボは、Mac OS Xに対するマルウェアの拡散に既知のJavaの脆弱性が悪用されているという最初の報告を受け取りました。同様の情報が定期的に様々なソースから寄せられたことから、Javaの脆弱性を利用するBackDoor.Flashback.39トロイの木馬がApple互換コンピューターによるボットネットを構成している可能性が浮上してきました。このマルウェアは、その他同種の多くのマルウェア同様、トロイの木馬がコントロールサーバーとして使用するドメイン名を選択する為のビルトインアルゴリズムを備えています。このような手法は、第一にネットワークの「生存率」を大幅に高め、そして第二に、ボットの発生させるトラフィックがある臨界値を超えた場合に、コマンドセンター間でロードを効率的かつタイムリーに再配分することを可能にします。しかし同時にこのことが、情報セキュリティのプロフェッショナル達に対しても、トロイの木馬がコントロールセンターの選択に使用する手法を「暴き」、必要な統計を収集する為の「ダミーの」コマンドセンターを作り、さらにネットワークのコントロールを掌握することさえ可能にするという機会をもたらしました。この手法は「シンクホール」と呼ばれ、ウイルス対抗策として広く用いられています。2012年4月3日、Mac OS X搭載のコンピューターで構成されるボットネットが存在するという仮説を裏付けるため、いくつかのBackDoor.Flashback.39コントロールサーバードメインがDoctor Webエキスパートによって登録されました。この時点では、Mac OS Xに対する未だかつてない大規模なボットネットを目撃することになろうとは誰も予想していませんでした。その高い信頼性およびアーキテクチャーによって、Mac OS Xは比較的安全なOSであると考えられていたためです。しかし、現実はあらゆる予想を裏切り、Doctor Webによってコントロールされたサーバーは最初の1時間だけで13万台を超えるボットの活動を記録しました。朝までにその数は55万台に達し、コントロールセンターはロードのプロセスを停止しました。2012年4月4日、Doctor WebはBackDoor.Flashback.39ボットネットの発見に関するプレスリリースを行い、その衝撃的な内容は24時間の内に多くの世界中のニュース機関およびメディアによって取り上げられました。

BackDoor.Flashback.39が感染させるシステムには2つの条件があります。システムにJava Virtual Machineがインストールされていること、および改変されたwebページがユーザーによってブラウザ上で開かれることです。それらは特別にデザインされた悪意のあるwebページで、ウイルス製作者はリソースへのアクセスを持っています。ページ上にある悪意のあるコードがJavaアプレットをロードし、このアプレットがJavaの脆弱性を悪用して自身の起動に関わる実行ファイルおよび.plistファイルをAppleコンピューターのハードドライブ上に保存します。次にアプレットは、ユーザーの干渉無しにトロイの木馬を動作させるために、保存した設定ファイルをlaunchdサービスに送ります。この間ユーザーは一切不審に気づくことなく、既にマルウェアに感染したMacのブラウザでwebページを見続けていることになります。

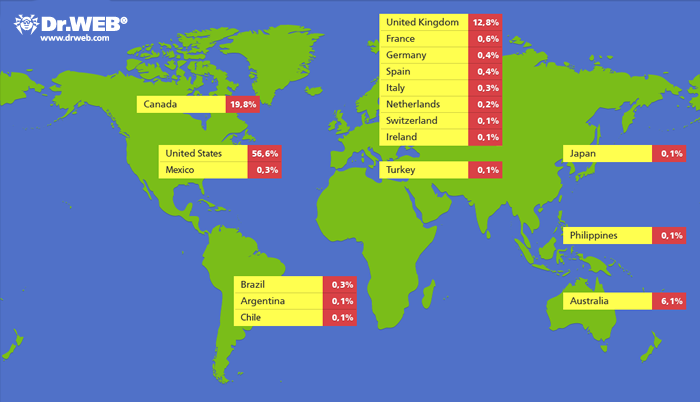

当初、Doctor Webが持つ情報は BackDoor.Flashbackトロイの木馬亜種を使用したボットネットのほんの一部についてのみでしたが、4月16日には、日付を基に生成された名前を持つドメインが新たに登録されました。これらのドメイン名は全てのBackDoor.Flashback.39亜種によって使用されるため、コントロールサーバー名が追加されることにより、悪意のあるネットワークを構成するボット数の正確な割り出しが可能になりました。感染したコンピューターが最も多く発見されたのはアメリカ(56.6%)で、2位はカナダ(19.8%)、3位にイギリス(12.8%)、そしてオーストラリア(6.1%)が4位となっています。

2012年4月4日にApple社は、BackDoor.Flashbackトロイの木馬に利用されるJavaの脆弱性を修正するためのアップデートをリリースしました。しかしながら、コンピューターが既に感染してしまっている場合、アップデートではユーザーをマルウェアから保護することは出来ません。その後まもなくして、感染したMacの数は80万台を超えました。ところが数日後、多くのコンピューターセキュリティエキスパートによってBackDoor.Flashback.39ホスト数の大幅な減少が報告されたのです。喜びもつかの間、Doctor Webによって実行された調査の結果、それらエキスパート達の計算にエラーが認められました。

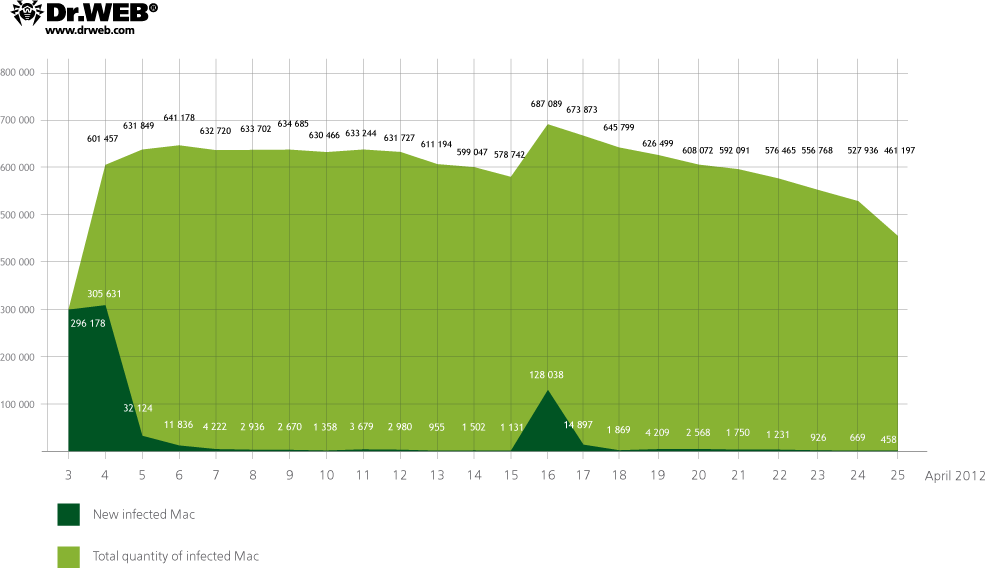

BackDoor.Flashback.39はコントロールサーバー名の生成に、非常に高度なルーチンを使用します。ドメイン名の大半はマルウェアリソースに組み込まれたパラメータを使用して生成され、残りの生成には現在の日付が使用されます。このトロイの木馬は、予め定義されたプロパティに応じてサーバーに一連のクエリを送信します。4月の初め、BackDoor.Flashback.39コマンドサーバーの主なドメインがDoctor Webによって登録され、それらに対するボットからの始めてのリクエストが送信されました。しかしDoctor Webによってコントロールされるサーバーとのやり取りの後、トロイの木馬は、詳細不明な第三者によってコントロールされる74.207.249.7のサーバーに対してリクエストを送信しています。このサーバーはボットとの通信は行いますが、TCP接続を閉じることはしません。その結果、ボットはサーバーからの応答を待つスタンバイモードに切り替わり、コマンドに応じなくなります。情報セキュリティスペシャリストによって登録されているコマンドセンターとの通信が行われなくなることから、Symantec およびKaspersky LabがBackDoor.Flashback.39ボット数の大幅な減少を報告する一方でDoctor Webの統計は未だ大規模な拡散を記録するという、矛盾する結果が生まれたと考えられます。以下のチャートはBackDoor.Flashback.39拡散の実態を示しています。

2012年4月28日現在、BackDoor.Flashback.39ネットワークには合計で824,739台のボットが含まれ、そのうち334,592台がアクティブになっています。

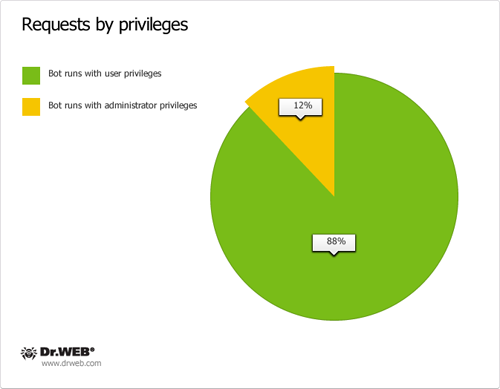

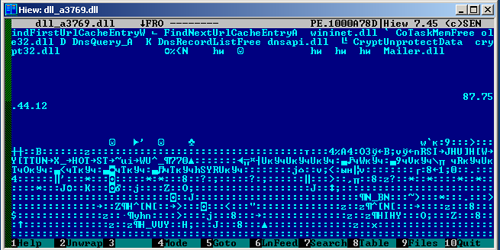

BackDoor.Flashback.39トロイの木馬によって感染したコンピューター上にダウンロードされるファイルについての分析は、調査の主要な課題となっています。この悪意のあるアプリケーションは、管理者権限または一般ユーザー権限(ペイロードがロードされる時点で、管理者パスワードを入力するよう要求するダイアログウィンドウが表示されます)で動作することができ、2つのタイプのコントロールサーバーを利用します。1つ目のカテゴリに属するサーバーはweb検索トラフィックを監視し、犯罪者によって管理される悪意のあるサイトへユーザーをリダレクトします。2つ目のカテゴリに属するサーバーは、感染したシステム内でバックドアとしてのタスクを実行するようボットに対してコマンドを出します。Doctor Webのアナリストは、 BackDoor.Flashbackがコントロールサーバードメイン名を作成するために用いるルーチンを逆行分析することでいくつかのドメイン名を登録することに成功し、ボットから受け取るリクエストを解析しました。

上記1つ目のカテゴリのコンロトールサーバー名はトロイの木馬の設定データ内にあるリストを使用して生成され、また現在の日付を使用したドメイン名のリストも生成されます。第2レベルドメイン名も同様で、一方トップレベルドメイン名はorg、. com、. co.uk、. cn、. inなどになります。トロイの木馬は、生成されたリストに応じて、コントロールサーバーに一連のリクエストを送信します。サーバーに送信された/owncheck/ または /scheck/ GETリクエストのユーザーエージェントフィールドには、感染したMacのUUIDが含まれています。応答にドメイン名のSHA1ハッシュ値が含まれていた場合、このドメインは信頼できるものとされ、以後、そのドメイン名はコマンドサーバー名と見なされます。Doctor Webは、2012年4月12日にこのカテゴリのドメインの掌握に成功し、現在も監視を続けています。

1つ目のカテゴリのドメインを定義した後、悪意のあるプログラムは2つ目のタイプのドメインの検索を開始します。ボットは、その設定データ内にあるリストを使用して、いくつかのコントロールサーバーに対して/auupdate/ GETリクエストを送信します。これらのリクエストのユーザーエージェントフィールドには、感染したシステムに関する詳細な情報が含まれています。コントロールサーバーが正しい応答を返さなかった場合、トロイの木馬はhttp://mobile.twitter.com/searches?q=

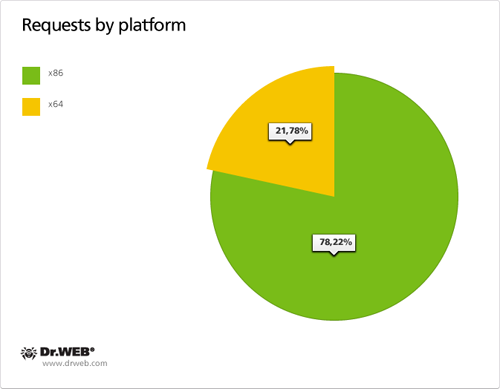

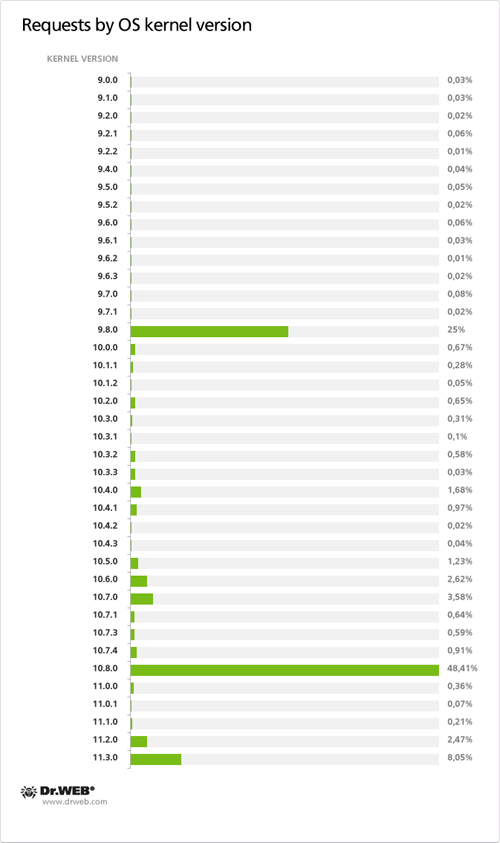

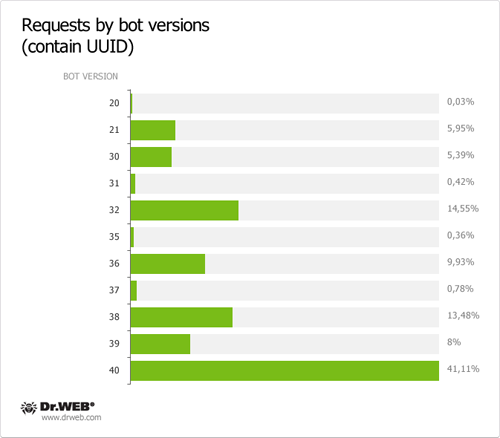

2012年4月13日には、UUIDを含んだリクエストが24時間の間に1つ目のドメイン名カテゴリのコントロールサーバーに対して30,549件、2つ目のドメイン名カテゴリのコントロールサーバーに対しては28,284件送信されています。2012年4月12日から26日の間に、合計で95,563件のUUIDを含むリクエストがBackDoor.Flashbackペイロードをコントロールするサーバーに送信されています。以下のグラフは、2012年4月13日にBackDoor.Flashbackペイロードからコントロールサーバーに送信されたリクエストの分析に基づく統計データです。

BackDoor.Flashbackの発見後まもなく、Doctor Webはこの脅威に特化した情報サイトを設置しました。このページ上で、お使いのMacが感染していないかどうかを確認することができます。また、その他の追加情報や BackDoor.Flashbackトロイの木馬に関する動画、このトロイの木馬を検出・駆除することが可能な無料スキャナーDr.Web Light for Mac OS Xへのリンクもご利用いただけます。

もう1つのボットネットMeet Rmnet

Doctor Webの統計から、Microsoft Windowsワークステーションを感染させる脅威の中で現在主流となっているのはWin32.Rmnet.12ファイルウイルスであることが分かりました。このウイルスは様々な方法で拡散し、特に、webページが開かれると同時に侵入者が実行ファイルを保存することを可能にするブラウザの脆弱性を悪用します。まずウイルスは、ディスク上に保存されたhtmlファイルを全て探し出し、それらにVBScriptコードを埋め込みます。またWin32.Rmnet.12は、ディスク上で見つかった.exe拡張子を持つ全ての実行ファイルを感染させ、リムーバブルフラッシュドライブに自身をコピーすることができます。次に、フラッシュドライブ上のルートフォルダ内にオートランファイル、および悪意のあるアプリケーションへのショートカットを保存し、このアプリケーションがウイルスを起動させます。

Win32.Rmnet.12は、複数のモジュールから成る複合マルチコンポーネントで、自身を複製することができます。それらコンポーネントの1つであるバックドアは、起動されると70秒間隔でgoogle.com、bing.com、yahoo.comにリクエストを送信し、その応答を解析することでインターネット接続の速度を割り出そうとします。次にWin32.Rmnet.12は感染したコンピューター上でFTPサーバーを起動させ、リモートサーバーに接続してシステムに関する情報を犯罪者に送信します。バックドアはリモートサーバーから受け取ったコマンドを実行することができ、特に任意のファイルをダウンロード・実行、自身をアップデート、スクリーンショットを撮り犯罪者に送信、さらにはOSを動作不能にさせることすら可能です。

また別のコンポーネントは、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどの最も広く普及しているFTPクライアントによって保存されたパスワードを盗み、後にその情報が、ネットワーク攻撃の実行や、リモートサーバー上に様々な悪意のあるオブジェクトを置くために悪用されることがあります。またWin32.Rmnet.12は、犯罪者が異なるサイト上において認証を要するユーザーアカウントにアクセスできるよう、ユーザーのクッキーを検索します。さらにこのモジュールは、特定のサイトへのアクセスをブロックし、ウイルス製作者によって管理されるサイトへとユーザーをリダレクトすることができます。Win32.Rmnet.12の亜種の1つには、バンクアカウント情報を盗むためにwebページへの挿入を行うことが可能なものもあります。

Win32.Rmnet.12に感染したホストによって構成されたボットネットは、最初のウイルスサンプルがウイルスアナリストの手に渡った2011年9月に、既にDoctor Webによって発見されています。Win32.Rmnet.12リソース内で見つかったコントロールサーバーの名前が直ちに解明され、少しの間をおいて、ボットとコントロールサーバー間の通信プロトコルも明らかになりました。これにより、ネットワーク内にあるボットの数を確定し、またそれらをコントロールすることが可能になりました。2012年2月14日、Doctor Webのウイルスアナリストは後にBackDoor.Flashback.39ボットネットの調査にも使用されることになる「シンクホール」と呼ばれる手法を用いて、Win32.Rmnet.12ネットワークの1つをコントロールする複数のサーバードメイン名を登録することでボットネットに対するコントロールを完全に掌握することに成功しました。同月の下旬には、また別のWin32.Rmnet.12サブネットをこの手法によって乗っ取ることにも成功しています。以下のチャートは、Doctor Webのスペシャリストによってコントロールされるボットネット数の推移を表しています。

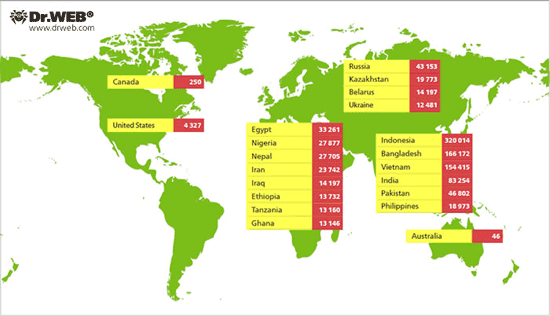

感染したコンピューターの台数が最も多かったのはインドネシアで320,014台、ボットネットのサイズに占める割合は27.12%でした。次点は166,172台、14.08%のバングラデシュで、ベトナム(154,415台、13.08%)が3位、その下にインド(83,254台、7.05%)、パキスタン(46,802台、3.9%)、ロシア(43,153台、3.6%)、エジプト(33,261台、2.8%)、ナイジェリア(27,877台、2.3%)、ネパール(27,705台、2.3%)、イラン(23,742台、2.0%)が続きます。またその他、カザフスタン共和国(19,773台、1.67%)、ベラルーシ共和国(14,196台、1.2%)、ウクライナ(12,481台、1.05%)となっています。アメリカは比較的少数で4,327 台の0.36%、最も少なかった国はカナダ(250台、0.02%)でした。また、アルバニア、デンマーク、タジキスタンで各1台ずつ発見されています。 Win32.Rmnet.12ボットネットの国別分布を以下に示します。

ヨーロッパを制覇するエンクリプター

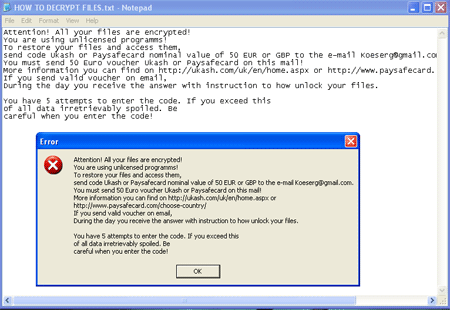

4月には、ヨーロッパ諸国もまた問題に直面することとなりました。同月の中旬頃から、エンコーダトロイの木馬、特にTrojan.Encoder.94による被害のレポートが、ロシア国外からDoctor Webアンチウイルスラボに寄せられるようになりました。Trojan.Encoder.94は感染させたシステム内にあるユーザーのファイル、特にMicrosoft Officeドキュメント・音楽・写真・画像・ディスク上のアーカイブを探し、それらを暗号化します。ユーザーのファイルが暗号化されると、Ukash または Paysafecard経由での50ユーロまたはポンドの支払いを要求するメッセージが表示されます。

このトロイの木馬のインターフェースは英語ですが、感染はドイツ、イタリア、スペイン、イギリス、ポーランド、オーストリア、ノルウェー、ブルガリアなどで発生し、次いでブラジル、アルゼンチンおよびその他ラテンアメリカ諸国からもレポートが寄せられるようになりました。Doctor Webのエンジニアはユーザーから受け取った全てのデータを復元することに成功しており、このことは、用いられるテクノロジーの効果の高さを明確に物語っています。

Trojan.Encoder.94による感染の被害を最小限に食い止める為、必要なファイルを全てバックアップしておくことを推奨します。万一ファイルが感染してしまった場合にデータの損失を防ぐための手順を以下に記載します。

- OSを再インストールしないでください

- ハードドライブ上にあるファイルを削除しないでください

- 暗号化されたデータをご自身で復元しようとしないこと

- Doctor Webテクニカルサポートに連絡する。 ファイルを送信する際に「修復依頼」を選択してください。このサービスは無料です。

- トロイの木馬によって暗号化されたdoc ファイルまたは. txtファイルをチケットに添付する。

- ウイルスアナリストからの返答をお待ちください。大量のリクエストが寄せられるため、時間がかかる場合があります。

その他4月のウイルス脅威

上述の脅威と比較すると、2012年4月にDoctor Webエキスパートによって確認・駆除されたその他の情報セキュリティ脅威はそれほど目立たず、またその危険性も大して高いものではありません。例えば、ウイルスデータベースに加えられたウイルスの中に Trojan.Spambot.11349 があります。このトロイの木馬はメールクライアント(Microsoft OutlookやThe Bat!など)のアカウントを盗み、Webブラウザの自動入力フォームに使用されたデータを犯罪者に送信します。このトロイの木馬の拡散に使用されているのは、Backdoor.Andromedaという良く知られたバックドアです。

Trojan.Spambot.11349はDelphで書かれたローダー、およびペイロードを格納するダイナミックライブラリという2つのコンポーネントで構成されています。ローダーの機能はこの手の悪意のあるソフトウェアに共通する一般的なもので、ファイアーウォールをすり抜けてシステム内に悪意のあるライブラリをインストールします。感染したコンピューターのメモリ内にロードされたライブラリは、コンピューターのコントロールを乗っ取ります。

管理権を得た悪意のあるライブラリは、ドライブ上に自身のコピーが存在しないかどうかを確認し、ボットのユニークなIDとなる9個のランダムな数字からなる数値をシステムレジストリに書き込みます。次にTrojan.Spambot.11349はSSLライブラリ、およびリクエストのストリングを圧縮する為のzlibライブラリをディスク上に保存します。ボットから送信されたリクエストのHOSTフィールドには外部のIPアドレスが含まれ、これがTrojan.Spambot.11349の特徴となっています。SSLおよびzlibとの動作のために別々のダイナミックリンクライブラリを使用するという点も、悪意のあるプログラムの構造には滅多に見られない珍しいものと言えるでしょう。

Trojan.Spambot.11349の際立った特徴の1つは、トロイの木馬のリソースに保存されたサブネットのリストから特別なアルゴリズムによって選択されたランダムなIPアドレスに対して、連続的なクエリを送信するという動作にあります。次にトロイの木馬は、ライブラリのボディ内に暗号化された形で保存されているアドレスを持つ3つの管理サーバーのうちの1つに接続し、設定ファイルの取得を試みます。ファイルの入手に成功した場合は、Microsoft OutlookおよびThe Bat!メールクライアントから盗んだアカウントのデータを含んだクエリを作成し、zlibライブラリを使用して圧縮したのち犯罪者のリモートサーバーへ送信します。システムを感染させた後は、そのコンピューターからのスパム配信が可能であるかどうかを確認する為に、ランダムな文字の組み合わせで作成したメールを送信します。送信に成功すると、今後のスパム配信に必要なデータをリモートサーバーから受け取ります。4月24日現在、Trojan.Spambot.11349はバイアグラの広告を含んだメールを配信しています。

また先月は、AndroidモバイルOSに対する脅威の出現もありました。4月の初旬、Android.Gongfuマルウェアのファミリーに新たな亜種が登場し、非公式のソフトウェアリソースから配信される複数のアプリケーション内で同時に発見されています。特に多く検出されたのは、ハッカーによって改変されたAngry Birds Spaceでした。 最初に登場したAndroid.Gongfuとは異なり、このトロイの木馬の新しいバージョンは、ユーザーの干渉無しにシステム内での自身の権限をルート権限まで昇格させることを可能にするAndroidの脆弱性を利用することはありません。代わりに、感染したアプリケーションと一緒に特別なマニュアルを提供します。プログラムの正常な動作およびアップデートに必要であると称して、このマニュアルで指示された手順に従うようユーザーに要求し、OSを管理者権限で動作させるようにします。管理者権限で起動されると、Android.Gongfuは、OSの安定した動作にとって非常に重要なプロセスを含むAndroidのシステムプロセス内に自身のコードを組み込むことができるようになります。このトロイの木馬は、感染したデバイスに関する情報を犯罪者に送信し、リモートホストから受け取ったコマンドを実行するのみならず、ユーザーの知らないところで他のアプリケーションをダウンロード・インストールすることが可能です。 さらに、モバイルプラットフォームを狙うウイルス製作者達は、悪意のあるソフトウェアを拡散するために、ユーザーの心理―セキュリティに関する不安―を巧みに利用する新たな手法を用い始めました。犯罪者は広告を表示させるための様々なシステムを利用して、直ちにモバイルデバイスのウイルススキャンを実行するようユーザーに呼びかけるメッセージを表示させます。このメッセージをクリックすると、モバイルデバイスをスキャンするためのサイトへ飛ばされますが、そのサイトはDr.Web Security Space 7.0のアイコンの1つやインターフェースを模倣しています。しかしこのインターフェースを作成する際に、犯罪者は1つ誤りを犯しています。モバイルデバイスを標的とするバージョンは現時点では存在しない脅威、例えばWindowsに対するバンキングトロイの木馬であるTrojan.Carberp.60などがアンチウイルスによって検出されるのです。ユーザーが脅威の「駆除」に同意してしまうと、Android.SmsSendファミリートロイの木馬がデバイスにダウンロードされます。 |

|

|

|

これらの脅威は全て、Dr.Webアンチウイルスソフトウェアによって検出・駆除することが可能ですが、ユーザーの皆様には警戒を怠らず、信頼できないソースから取得したプログラムは実行しないことを推奨します。

4月にメールトラフィック内で検出されたマルウェアTop20

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | Trojan.Fraudster.261 | 1.30% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Trojan.Fraudster.256 | 0.92% |

| 4 | Trojan.Carberp.30 | 0.76% |

| 5 | Trojan.Fraudster.252 | 0.70% |

| 6 | Trojan.Mayachok.1 | 0.67% |

| 7 | Win32.HLLW.Shadow | 0.67% |

| 8 | Win32.HLLW.Shadow.based | 0.65% |

| 9 | JS.IFrame.233 | 0.61% |

| 10 | Tool.InstallToolbar.74 | 0.61% |

| 11 | Trojan.SMSSend.2726 | 0.59% |

| 12 | JS.Siggen.192 | 0.59% |

| 13 | Trojan.Fraudster.292 | 0.54% |

| 14 | Adware.Predictad.1 | 0.53% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.53% |

| 16 | Trojan.SMSSend.2669 | 0.49% |

| 17 | BackDoor.Ddoser.131 | 0.49% |

| 18 | Trojan.Carberp.29 | 0.48% |

| 19 | Adware.Downware.179 | 0.47% |

| 20 | Win32.HLLW.Autoruner.5555 | 0.47% |

4月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.04.2012 00:00 - 30.04.2012 23:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Trojan.Fraudster.261 | 0.97% |

| 3 | Trojan.Fraudster.256 | 0.75% |

| 4 | Trojan.SMSSend.2726 | 0.67% |

| 5 | JS.Siggen.192 | 0.65% |

| 6 | Trojan.Fraudster.292 | 0.63% |

| 7 | Trojan.Mayachok.1 | 0.61% |

| 8 | Trojan.Carberp.30 | 0.59% |

| 9 | Win32.HLLW.Shadow.based | 0.55% |

| 10 | Trojan.SMSSend.2704 | 0.55% |

| 11 | Trojan.Fraudster.252 | 0.53% |

| 12 | Win32.HLLW.Shadow | 0.53% |

| 13 | Tool.InstallToolbar.74 | 0.51% |

| 14 | Adware.Predictad.1 | 0.49% |

| 15 | Win32.HLLW.Autoruner.59834 | 0.49% |

| 16 | Tool.Unwanted.JS.SMSFraud.10 | 0.47% |

| 17 | Trojan.SMSSend.2669 | 0.47% |

| 18 | JS.IFrame.233 | 0.47% |

| 19 | Adware.Downware.179 | 0.45% |

| 20 | BackDoor.Ddoser.131 | 0.45% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments