2012年4月19日掲載

株式会社Doctor Web Pacific

Win32.Rmnet.12に関係する最初のエントリが2011年の9月にDr.Webウイルスデータベースに加えられ、以来、Doctor Webのアナリストはこの脅威の動向を注意深く監視し続けてきました。このウイルスは、感染したフラッシュドライブ経由で、感染した実行ファイルから、あるいはhtmlドキュメントに組み込まれた特別なスクリプト(ブラウザウィンドウで悪意のあるwebページが開かれるとウイルスをコンピューターに保存します)を使用して、など多種多様な方法でコンピューターに侵入します。VBScriptコードのシグネチャはVBS.RmnetとしてDr.Webウイルスデータベースに追加されました。

Win32.Rmnet.12は、複数のモジュールから成る複合マルチコンポーネントで、自身を複製することができます。起動されると、システムのデフォルトとして設定されているブラウザを探り当て(確認できなかった場合、ウイルスはMicrosoft Internet Explorerを狙います)、ブラウザプロセスに自身のコードを挿入します。次に、ハードドライブのシリアル番号を使用して自身のファイル名を作成し、カレントユーザーのオートランフォルダに保存され、そのファイルに「隠し」属性をつけます。また、このウイルスの設定ファイルも同じフォルダに保存されます。そして、組み込まれたルーチンを使用してコントロールサーバー名を特定し、そこへの接続を試みます。

ウイルスを構成するコンポーネントの1つであるバックドアは、起動されると70秒間隔でgoogle.com、bing.com、yahoo.comにリクエストを送信し、その応答を解析することでインターネット接続の速度を割り出そうとします。次にWin32.Rmnet.12は感染したコンピューター上でFTPサーバーを起動させ、リモートサーバーに接続してシステムに関する情報を犯罪者に送信します。バックドアはリモートサーバーから受け取ったコマンドを実行することができ、特に任意のファイルをダウンロード・実行、自身をアップデート、スクリーンショットを撮り犯罪者に送信、さらにはOSを動作不能にさせることすら可能です。

また別のコンポーネントは、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどの最も広く普及しているFTPクライアントによって保存されたパスワードを盗み、後にその情報が、ネットワーク攻撃の実行や、リモートサーバー上に様々な悪意のあるオブジェクトを置くために悪用されることがあります。またWin32.Rmnet.12は、犯罪者が異なるサイト上において認証を要するユーザーアカウントにアクセスできるよう、ユーザーのクッキーを検索します。さらにこのモジュールは、特定のサイトへのアクセスをブロックし、ウイルス製作者によって管理されるサイトへとユーザーをリダレクトすることができます。Win32.Rmnet.12の亜種の1つには、バンクアカウント情報を盗むためにwebページへの挿入を行うことが可能なものもあります。

このウイルスは、webページの起動と同時に犯罪者が実行ファイルを保存・実行することを可能にするブラウザの脆弱性を悪用し、様々な方法で拡散されます。まずウイルスは、ディスク上に保存されたhtmlファイルを全て探し出し、それらにVBScriptコードを埋め込みます。またWin32.Rmnet.12は、ディスク上で見つかった.exe拡張子を持つ全ての実行ファイルを感染させ、リムーバブルフラッシュドライブに自身をコピーすることができます。次に、フラッシュドライブ上のルートフォルダ内にオートランファイル、および悪意のあるアプリケーションへのショートカットを保存し、このアプリケーションがウイルスを起動させます。

Win32.Rmnet.12に感染したホストによって構成されたボットネットは、最初のウイルスサンプルがウイルスアナリストの手に渡った2011年9月に、既にDoctor Webによって発見されています。Win32.Rmnet.12リソース内で見つかったコントロールサーバーの名前が直ちに解明され、少しの間をおいて、ボットとコントロールサーバー間の通信プロトコルも明らかになりました。2012年2月14日、Doctor Webのウイルスアナリストはシンクホール(このテクノロジーは後にBackDoor.Flashback.39ボットネットの調査にも使用されています)を作成し、Win32.Rmnet.12ネットワークの1つをコントロールする複数のサーバードメイン名を登録することでボットネットに対するコントロールを完全に掌握することに成功しました。同月の下旬には、また別のWin32.Rmnet.12サブネットをこの手法によって乗っ取ることにも成功しています。

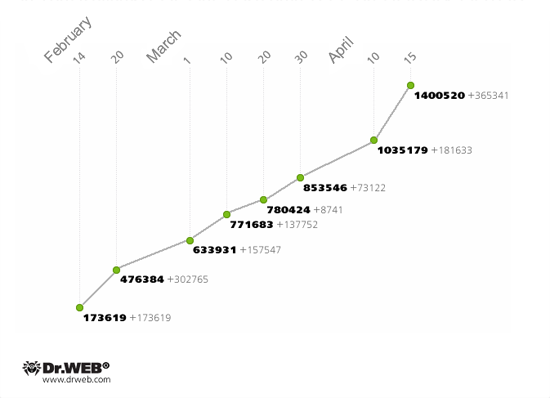

当初ボットの台数は比較的少数でしたが、次第に数十万台に達し、やがてその数は倍増していきました。2012年4月15日現在、Win32.Rmnet.12には140万520台の感染したホストが含まれ、その数は着実に増加を続けています。

下のグラフはネットワークの拡大を示したものです。

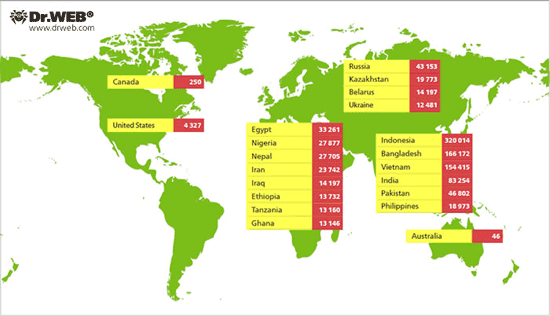

感染したコンピューターの台数が最も多かったのはインドネシアで32万14台、ボットネットのサイズに占める割合は27.12%でした。次点は16万6172台、14.08%のバングラデシュで、ベトナム(15万4415台、13.08%)が3位、その下にインド(8万3254台、7.05%)、パキスタン(4万6802台、3.9%)、ロシア(4万3153台、3.6%)、エジプト(3万3261台、2.8%)、ナイジェリア(2万7877台、2.3%)、ネパール(2万7705台、2.3%)、イラン(2万3742台、2.0%)が続きます。またその他、カザフスタン共和国(1万9773台、1.67%)、ベラルーシ共和国(1万4196台、1.2%)、ウクライナ(1万2481台、1.05%)となっています。アメリカは比較的少数で4327 台の0.36%、最も少なかった国はカナダ(250台、0.02%)でした。また、アルバニア、デンマーク、タジキスタンで各1台ずつ発見されています。

Win32.Rmnet.12ボットネットの国別分布を以下に示します。

現在、Win32.Rmnet.12のネットワークはDoctor Webによって完全にコントロールされており、犯罪者がこれにアクセスし、感染したコンピューターに害を及ぼすことはありません。Win32.Rmnet.12による感染を防ぐため、最先端のアンチウイルスソフトウェアを使用し、そのウイルス定義を常に最新の状態にしておくことを推奨します。万一お使いのコンピューターがWin32.Rmnet.12に感染してしまった場合には、Dr.Web CureIt!またはDr.Web LiveCDを使用して駆除することが可能です。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments